引言:

在当今数字时代,勒索病毒已经成为网络安全领域的一大威胁,而其中之一的.mallox勒索病毒更是具有高度破坏性。本文将深入介绍.mallox勒索病毒,包括其攻击方式、数据加密特征,以及如何有效恢复被加密的数据文件,并提供一系列预防措施以保护系统免受.mallox勒索病毒的侵害。 如不幸感染这个勒索病毒,您可添加我们的技术服务号(shujuxf)了解更多信息或寻求帮助

.mallox勒索病毒变种和升级的关键方面

克隆攻击是.mallox勒索病毒演变过程中采用的一种隐匿手段,旨在绕过传统的安全防御措施,保持攻击的持续性和难以被检测性。以下是关于.mallox勒索病毒克隆攻击的深度解析:

1. 基本概念:

克隆攻击指的是攻击者通过克隆先前成功的.mallox勒索病毒变种,对其进行适度修改以生成新的病毒样本。这种手法的目的是在保留基本病毒结构的同时,通过调整代码或添加新的功能,使新的病毒样本能够规避传统的病毒签名检测技术,降低被安全软件检测到的概率。

2. 攻击者动机:

• 检测规避:通过克隆.mallox变种,攻击者可以规避那些基于病毒签名的安全防御系统。这种检测方式依赖于对已知病毒样本的数据库比对,而克隆攻击的变种可能不会被准确地识别为已知的威胁。

• 延长生命周期:克隆攻击延长了.mallox勒索病毒的生命周期。即使某个变种被检测出并加入黑名单,攻击者仍然能够通过不断克隆并进行微调,确保总体攻击框架的持续有效性。

3. 攻击步骤:

• 分析先前成功的变种:攻击者首先会选择一个先前成功传播且规避了安全系统检测的.mallox变种。这可能是由于其有效的加密算法、传播方式或其他成功的特征。

• 适度修改:攻击者会对选定的变种进行适度的修改,可能包括改变部分代码、增加新的代码段、调整文件结构等,以使新生成的病毒样本看起来与先前的版本有所不同。

• 测试和验证:在克隆完成后,攻击者会进行测试和验证,确保新的.mallox变种能够正常运行且能够规避传统安全软件的检测。

防范措施:

• 行为分析:安全系统应该采用行为分析技术,而非仅仅依赖病毒签名。通过监控系统行为,能够更好地检测到.mallox勒索病毒及其变种的异常活动。

• 定期更新:及时更新安全软件和防病毒引擎,以确保系统能够识别最新的.mallox变种。

• 网络流量监控:对网络流量进行实时监控,特别是对传入和传出的数据进行深度检查,有助于发现异常行为。

如果您在面对被勒索病毒攻击导致的数据文件加密问题时需要技术支持,欢迎联系我们的技术服务号(shujuxf),我们可以帮助您找到数据恢复的最佳解决方案。

如何应对.mallox勒索病毒:恢复被加密的数据文件

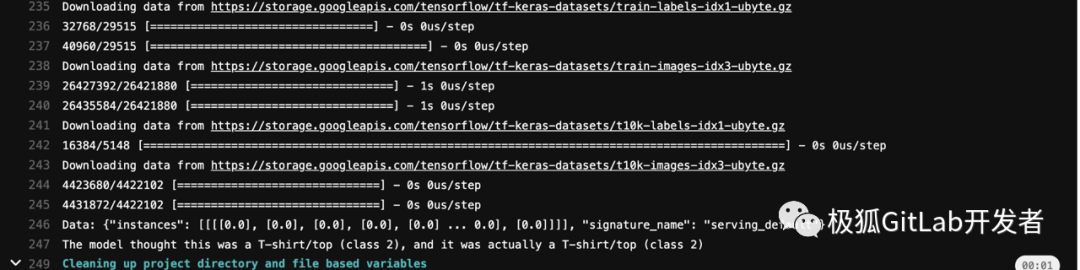

. 专业数据恢复服务:寻求专业的数据恢复服务,如专业的数据恢复公司。这些公司通常具有先进的技术和工具,能够帮助解密.mallox勒索病毒加密的文件。

. 备份文件恢复:如果您有定期备份数据文件的习惯,可以通过将备份数据恢复到感染前的状态来避免支付赎金。

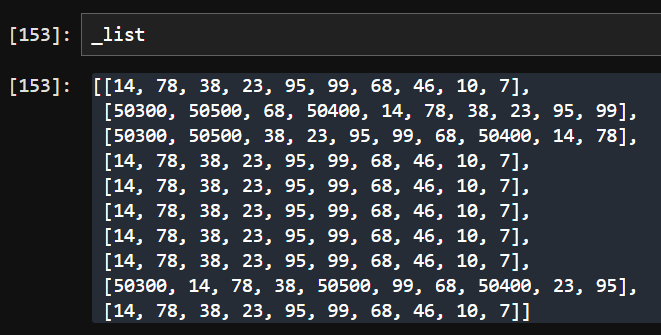

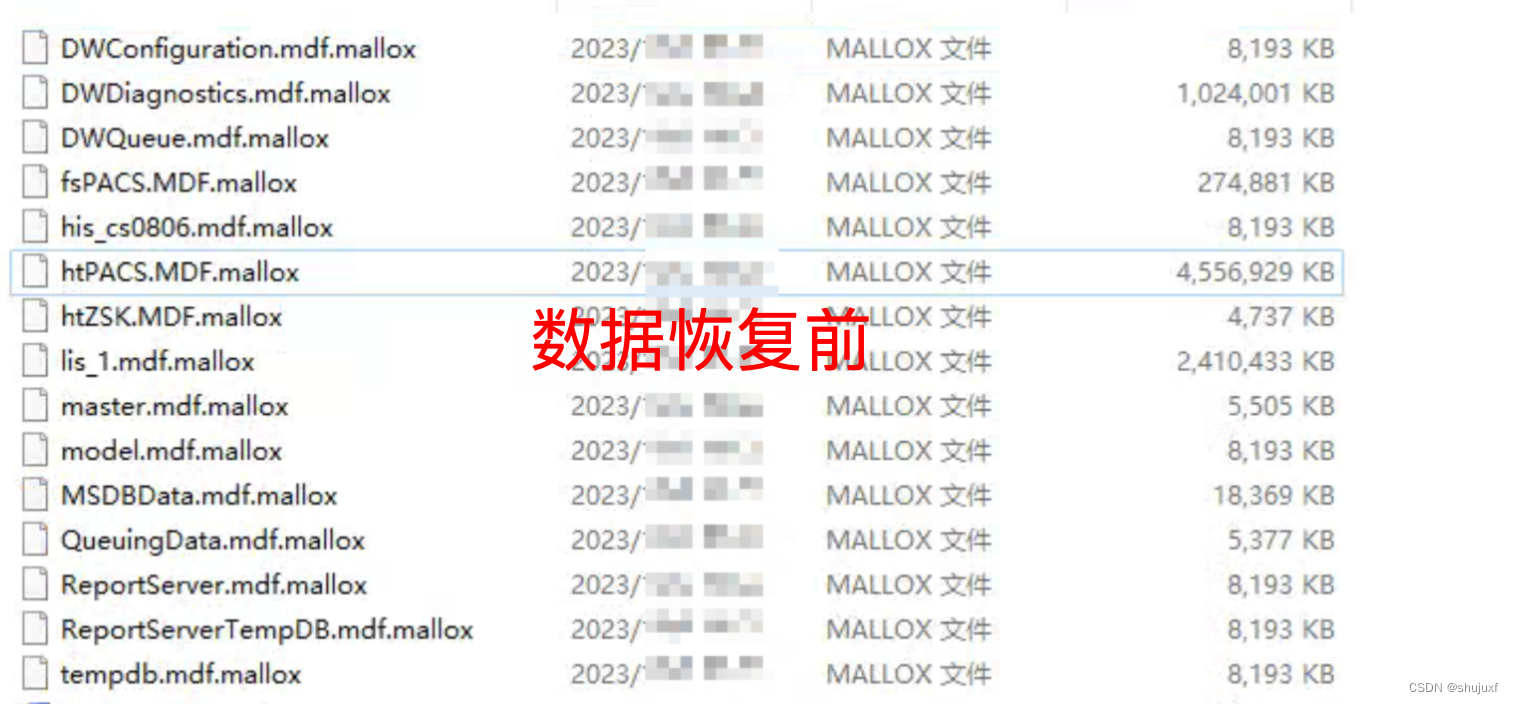

被.mallox勒索病毒加密后的数据恢复案例:

以下是2023年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展。

后缀.360勒索病毒,.halo勒索病毒,mallox勒索病毒,.mallab勒索病毒,.faust勒索病毒,.wis勒索病毒,.kat6.l6st6r勒索病毒,.babyk勒索病毒,.DevicData-D-XXXXXXXX勒索病毒,lockbit3.0勒索病毒,.[[MyFile@waifu.club]].wis勒索病毒,[[backup@waifu.club]].wis,.locked勒索病毒,locked1勒索病毒,.secret勒索病毒,.[MyFile@waifu.club].mkp勒索病毒,[henderson@cock.li].mkp勒索病毒,[myers@airmail.cc].mkp勒索病毒,[datastore@cyberfear.com].mkp,mkp勒索病毒,[steloj@mailfence.com].steloj,.steloj勒索病毒,makop勒索病毒,devos勒索病毒,eking勒索病毒,.[bkpsvr@firemail.cc].eking勒索病毒,.Elibe勒索病毒,.[tsai.shen@mailfence.com].faust勒索病毒,[Encryptedd@mailfence.com].faust勒索病毒,[backups@airmail.cc].faust,[Decipher@mailfence.com].faust,[datastore@cyberfear.com].Elbie勒索病毒,[thekeyishere@cock.li].Elbie勒索病毒,.Carver勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。