关于PatchaPalooza

PatchaPalooza是一款针对微软每月安全更新的强大分析工具,广大研究人员可以直接使用该工具来对微软每月定期推送的安全更新代码进行详细、全面且深入的安全分析。

PatchaPalooza使用了微软MSRC CVRF API的强大功能来获取、存储和分析安全更新数据。它专为网络安全专业人员设计,可以帮助广大研究人员快速而详细地了解漏洞信息和漏洞利用状态等信息。获取到目标数据之后,该工具将进入离线状态运行,以确保即使没有互联网连接,我们的分析也可以继续。

功能介绍

1、检索数据:直接从微软获取最新的安全更新摘要;

2、脱机存储:存储提取的数据以进行脱机分析;

3、详细分析:分析特定的月份或获得跨月份的全面安全更新视图;

4、CVE细节:深入了解和分析特定CVE的细节;

5、利用概述:快速识别当前正在被在野利用的漏洞;

6、CVSS评分:根据CVSS评分确定漏洞修复工作的优先级;

7、分类概述:根据漏洞类型获取漏洞的分类;

工具要求

1、Python 3.x

2、Requests库

3、Termcolor库

工具下载

由于该工具基于纯Python 3开发,因此我们首先需要在本地设备上安装并配置好Python 3环境。接下来,广大研究人员可以直接使用下列命令将该项目源码克隆至本地:

git clone https://github.com/xaitax/PatchaPalooza.git

然后切换到项目目录中,使用pip3工具和项目提供的requirements.txt文件安装该工具所需的依赖组件:

cd PatchaPaloozapip3 install -r requirements.txt

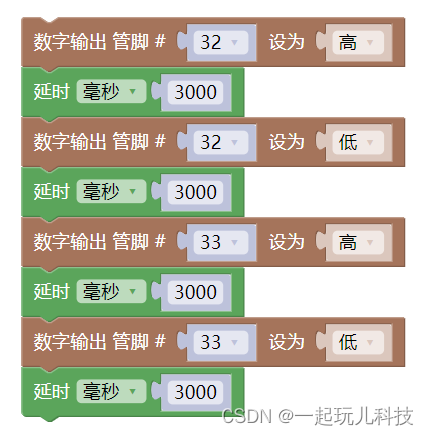

工具使用

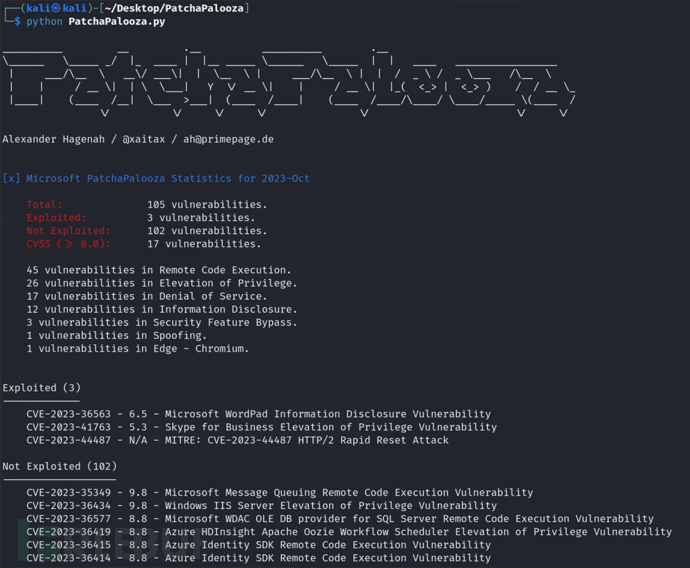

不使用任何参数直接运行PatchaPalooza,并查看当前月份的安全补丁分析详情:

python PatchaPalooza.py

查看指定月份的安全补丁分析详情:

python PatchaPalooza.py --month YYYY-MMM

查看指定CVE的详细信息:

python PatchaPalooza.py --detail CVE-ID

更新并存储最新数据:

python PatchaPalooza.py --update

查看总体统计概述:

python PatchaPalooza.py --stats

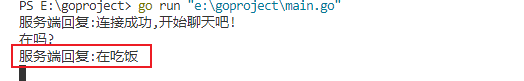

工具运行截图

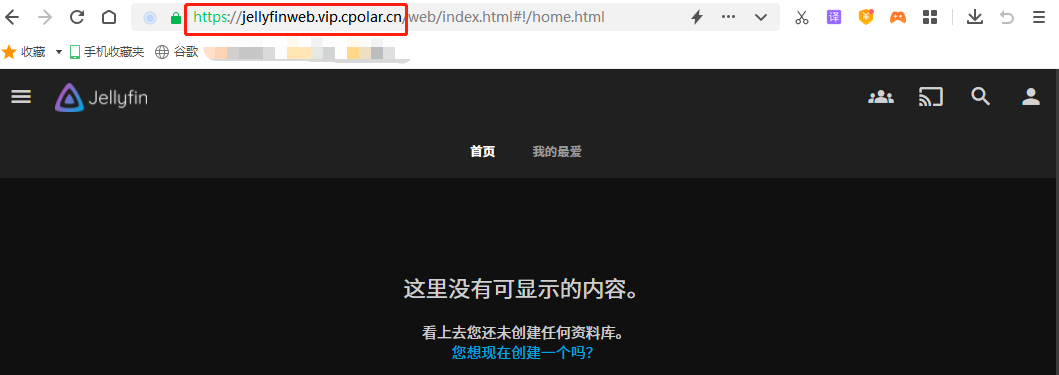

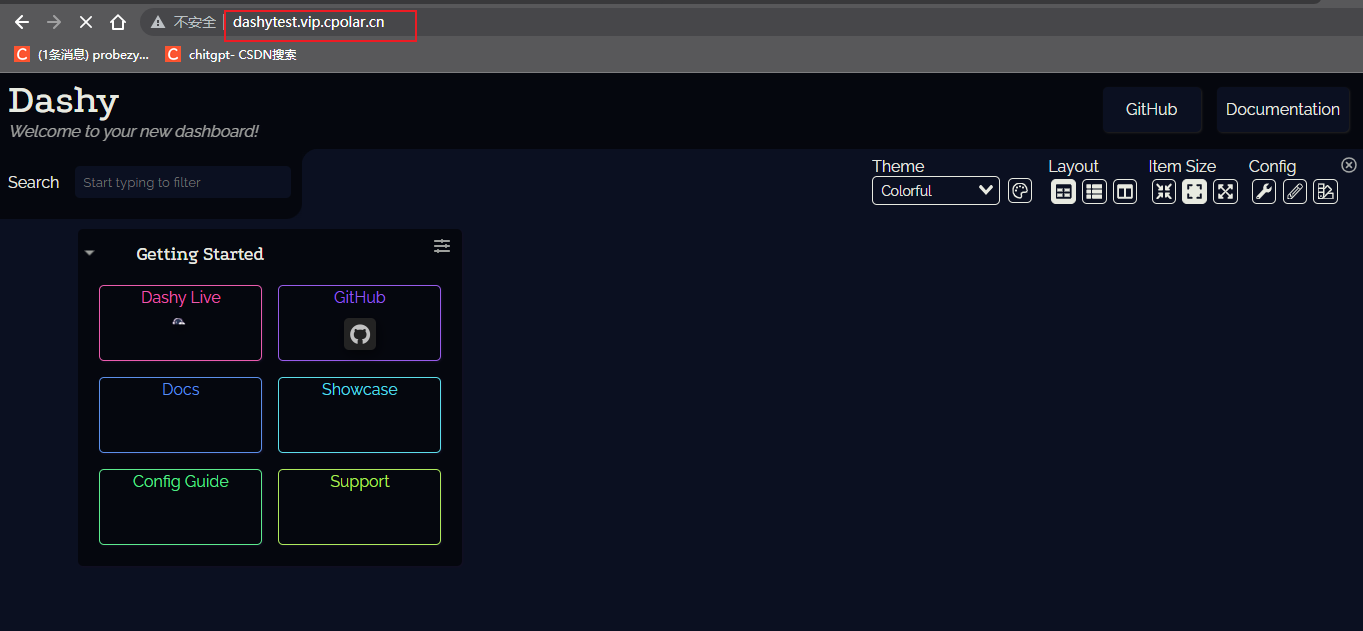

工具在线使用

如果你想要使用Web端的PatchaPalooza线上版本,可以直接点击【这里】在线使用。

项目地址

PatchaPalooza:【GitHub传送门】

参考资料

PatchaPalooza

Microsoft Security Updates API | MSRC

https://twitter.com/xaitax

GitHub - Immersive-Labs-Sec/msrc-api: A collection of tools to interact with Microsoft Security Response Center API