一、基本内容

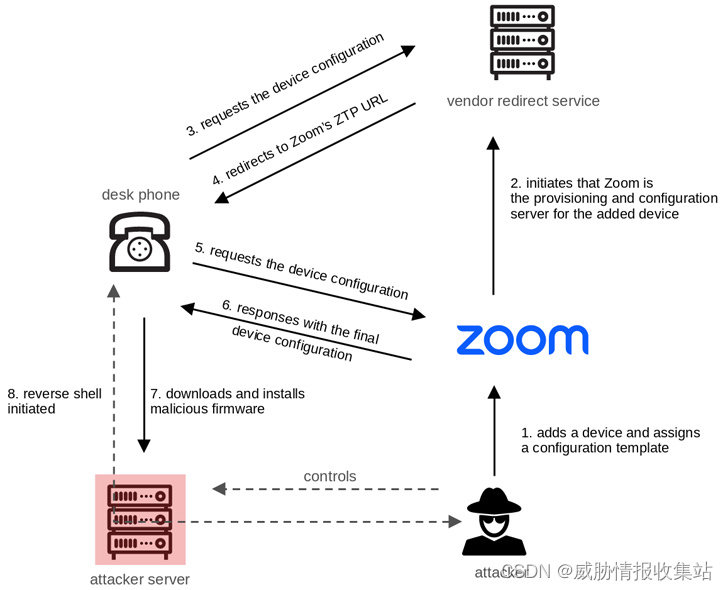

近期SySS安全研究员发布分析报告显示,Zoom的零接触(ZTP)和AudioCodes Ltd桌面电话配置功能中发现高危漏洞,可以获得对设备的完全远程控制并不受限制的访问可以被武器化,以窃听房间或电话、通过设备并攻击组织网络,甚至构建受感染设备的僵尸网络。

二、相关发声情况

欧盟CERT组织发布推文称Zoom针对某些版本中的漏洞发出严重安全警告。

目前共计公布7个高危漏洞和5个中危漏洞,以敏感信息泄露和拒绝服务攻击漏洞为主。

三、分析研判

根据漏洞分析可知,问题根源在于 Zoom 的 ZTP,它允许 IT 管理员以集中方式配置 VoIP 设备,以便网络攻击组织可以轻松地在需要时监控、排除故障和更新设备。这是通过部署在本地网络内的 Web 服务器来实现的,该服务器为设备提供配置和固件更新。同时发现在从 ZTP 服务检索配置文件的过程中缺乏客户端身份验证机制,从而导致攻击者可能触发从恶意服务器下载恶意固件的情况。总结可知,这些漏洞可用于远程监管任何设备,由于这种攻击具有高度可扩展性,因此会带来巨大的网络危害。

目前我国留学生群体使用Zoom软件进行网络教学数量较为庞大,一旦有用户受到网络安全攻击会造成大量敏感信息泄露,形成极大的危害,给用户和社会带来极大的危害和较高的经济损失。

四、应对策略

1.技术方面:

(1)及时更新操作系统、应用程序和安全软件,以修复已知漏洞并弥补安全漏洞。

(2)采用强大的访问控制措施,限制对敏感数据和系统的访

(3)使用强密码策略,并启用多因素身份验证,以限制未经授权的访问。

(4)部署防火墙和入侵检测系统来监测和阻止恶意网络流量和未经授权的访问尝试。

(5)及时检测异常活动,并采取相应的响应措施。

2.业务方面:

(1)检测人员应对漏洞进行检测确认,并在确认存在漏洞时及时上报给安全团队或管理人员。

(2)当用户受到系统漏洞影响时,及时提供修复补丁以恢复受影响的系统和数据。

3.安全意识培养:

(1)提供网络安全培训和教育,提高员工和用户的安全意识,教授如何识别和应对网络威胁。

(2)培训员工在发现漏洞时采取适当的应对措施。

4.制度方面:

遵守当地法律法规和合规要求,确保网络安全管理符合相关法律法规,并采取合规要求中所述的安全措施。

![[Angular] 笔记 10:服务与依赖注入](https://img-blog.csdnimg.cn/direct/c5f4e7938b7a48cd999fdb21660c4127.png)