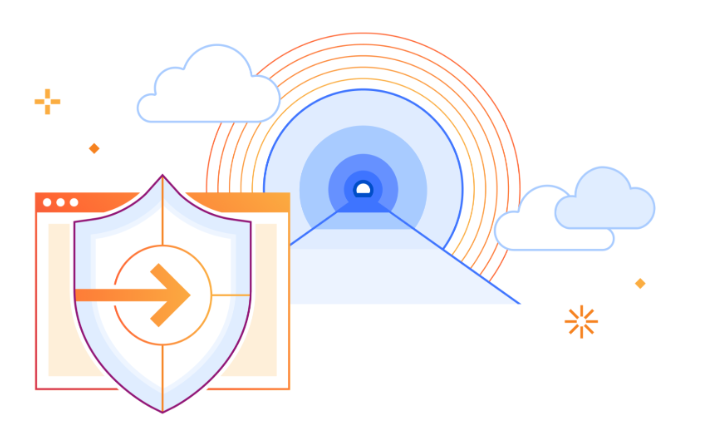

代理IP用途无处不在。它们允许您隐藏真实IP地址,从而实现匿名性和隐私保护。这对于保护个人信息、绕过地理受限的内容或访问特定网站都至关重要。

然而,正如任何技术工具一样,代理IP地址也伴随着潜在的风险和威胁。不法分子可能会滥用代理IP来进行网络欺诈、数据盗窃、恶意攻击等不法行为。因此,了解如何正确使用代理IP以及如何保护自己免受潜在的风险至关重要。

一、使用代理IP地址的潜在风险

1. 数据泄露

尽管代理IP地址可以隐藏您的真实IP地址,但仍有可能在数据传输过程中发生泄露。这可能会暴露您的个人信息、浏览历史或敏感数据,尤其在使些免费/不安全的代理服务时。

2. 代理服务器的不信任

某些代理服务器可能不可信,可能记录您的在线活动并将其出售给第三方,从而侵犯您的隐私。选择可信赖的代理服务提供商至关重要。

3. 恶意代理服务器

恶意代理服务器可能会截取您的数据流量,用于恶意目的,如窃取登录凭据、注入恶意代码或进行拦截攻击,这种情况可能导致严重的安全问题。

4. 代理IP的滥用

有些用户可能会滥用代理IP地址进行非法活动,导致代理IP地址被列入黑名单,这将影响您的访问体验,甚至可能使您无法访问特定网站或服务。

5、代理IP黑名单

代理IP黑名单是一个记录滥用代理IP的列表,列入其中可能会导致您无法访问某些网站或服务。

二、如何避免代理IP的潜在风险

1、使用加密通信

在使用代理IP地址时,使用加密通信协议,确保数据传输是安全的。比如HTTPS协议连接和使用安全的通信协议将有效降低数据泄露的风险。

2、定期检查代理IP与更换浏览器

保持您的代理服务器和浏览器应用程序处于最新状态,以确保已修复任何已知的安全漏洞和问题,定期检查代理信息,以确保没有被恶意更改。

3、监控代理IP的使用情况

监控自己的代理使用情况,以及时发现异常活动,可以帮助防止代理IP地址滥用问题,及时向供应商反馈。

4、选择可信赖的代理IP服务提供商

选择那些拥有良好声誉和经过信任验证的提供商,比如较知名的IPFoxy、Brightdata、Oxylabs等,都是提供了免费试用的优质代理商。可以查阅用户评价和建议,以确保其可信赖性。避免使用免费或不明来源的代理服务,因为它们可能存在安全和隐私问题。

5、遵守法律和政策,合法使用,避免滥用和不当行为

规范自己的行为并且教育团队成员,正确使用代理IP。使用多重层次的安全措施,包括防火墙、反病毒软件和入侵检测系统,以增加在线安全性。

6、定期检查代理IP黑名单

要避免被列入黑名单,只使用合法的代理IP服务,不要滥用代理IP,并定期检查IP是否被列入黑名单即可。

通过采取这些措施,您可以更加安全地使用代理IP服务,享受其匿名性和隐私保护功能,同时减轻潜在的风险和威胁,从而也保证了业务的流通性与安全性。总而言之,正确使用代理IP利大于弊,在避免风险前提下正确使用,可以成为你的高效助力!