古有飞鸽,现有网络,在知识经济为基础的信息化社会中,保障网络信息安全无疑成为成为国与国之间无形的较量。小到个人通讯,大到机要信息传输,信息安全对于国家安全和经济活动正常运转至关重要。密码学作为保障网络与信息安全的理论基础,在确保消息的机密性、完整性、不可否认性以及身份认证等方面发挥着重要作用。然而,随着量子技术的发展,量子计算能够破解当前基于数学复杂性理论的加密算法,对密码学的威胁不断显现。有加密就有破译,这是一场没有硝烟的“暗战”。从中国古代的阴书、阴符到凯撒密码再到二战时德国制造的号称“史上最难破解”的恩尼格玛密码机都难逃被破译的宿命。因此,在量子信息时代来临之前,如何能够有效抵御量子攻击就成了不得不面对的问题之一。

01.量子计算所带来的威胁

量子计算机攻破密码算法需要同时具备两个条件:

可威胁传统密码的 Shor 算法

1994 年,美国科学家 Peter Shor 提出了著名的 Shor 算法,在理论上展示了一个足够强大的量子计算机能将质因数分解的时间复杂性降到多项式时间内。Shor 算法的出现,意味着 RSA 加密在理论上已经不再安全。随着量子计算软硬件技术飞速发展,现代密码体系的崩溃也不再是理论上的风险。以 RSA-2048 算法为例,Shor 算法破解效率大约是经典算法的 10(43) 倍。2021 年,知名量子计算专家分别预估了 Shor 算法破解 RSA2048、ECDSA 的成本,大约需要 2000 万量子比特,耗时几小时内。

可纠错的大型量子计算机

据加拿大风险管理组织介绍,60% 的主流科研人员和企业研发人员认为,在 20 年内量子计算机将可以在 24 小时内破解 RSA-2048 算法,认为大约再过 10 年左右,主流非对称密码算法将会被量子计算机破解。既然量子计算机至少需要十多年后才能破解非对称算法,那企业现在需要关注其威胁,并采取应对措施吗?答案是肯定的。

密码技术是维护信息安全的重中之重,大量应用于国家保密系统和大型国防装备。一旦量子计算机问世,现代密码学中基于大整数分解、离散对数问题设计的公钥密码将被攻破,直接威胁到当前党政军民领域的网络与信息安全,甚至威胁国家安全。而身份认证和密钥分发是网络安全技术的重要内容。一项数据表明,几乎 80% 的网络攻击都是针对密码的,每天有 250 个企业账户会遭到黑客攻击。Verizon 2021 年数据泄露调查报告中的一项统计数据显示,61% 的安全攻击事件可归因于凭据被盗。

身份认证领域的密码安全问题始终都是整体安全防护中的薄弱环节。用户在访问安全系统之前,需先经过身份认证系统识别身份,而数据加密也必须先保证安全的方式进行密钥分发。现有身份认证技术和密钥分发技术大部分都是基于非对称密码技术。随着量子计算相关算法的提出,一旦具有并行计算能力的量子计算机成熟,这些数学困难性问题将被转化为多项式问题易于求解。因此,探寻其他有效的密码管理方式和身份验证手段,成为维护网络安全的当务之急。

02.告别传统密码,进入密码新时代

后量子密码系统

抗量子密码(PQC),也称后量子密码,是能够抵抗量子计算对公钥密码算法攻击的新一代密码算法,旨在研究密码算法在量子环境下的安全性,并设计在经典和量子环境下均具有安全性的密码系统。其基于数学原理,以软件和算法为主,依赖计算复杂度,易于实现标准化、集成化、芯片化、小型化和低成本,能够提供完整的加密、身份认证和数字签名等解决方案。PQC 的出现,可有效地防止攻击者窃取和破解加密信息,为网络信息安全提供保障。

除了抗量子密码外,将现有密码系统向能够抵御量子计算攻击的后量子密码系统迁移也是一项重要任务。后量子迁移过程需对现有的密码系统进行评估和分析,确定其在量子计算机攻击下的脆弱性,并设计出能够抵御量子攻击的替代方案。Authing 将 PQC 与身份认证相结合,在后量子迁移、后量子密码算法与标准化研究等领域拥有充足的技术储备,掌握后量子密码算法和协议及其性能特点等,及国内外相关标准化进展并研究了密码系统风险评估、迁移策略等制定了相关方案,为企业提供高质量密码系统。

十大突破性技术——Passkey 无密码认证

2022 年“终结密码”被《麻省理工科技评论》评为“十大突破性技术”,与之并列的包括新冠口服药、实用型聚变反应堆等。“终结密码”作为身份管理领域的核心技术挑战,是信息化建设及网络安全中不可忽视的重要部分。密码作为一种安全防护手段,正面临着失去效用的风险。

Authing 作为国内领先的身份认证服务商,率先推出 Passkey 无密码认证服务,填补国内密码认证缺陷,降低数据泄漏风险。Passkey 基于 WebAuthn(一种 Web 身份验证标准)实现了一个比传统密码更安全的认证选择。Passkey 可以被理解为是“生物密码”技术 和 “授权登录” 技术的结合。用户可以创建一个基于公钥加密的密钥凭据,并需要对该凭据进行生物特征识别,比如 “指纹” 或者 “面部识别” 等。例如,苹果的 Passkey 使用 iCloud 钥匙串中存储的密钥进行跨设备同步。用户可以使用 iCloud 自动加密同步自己的设备私钥,以达到多个设备同时自动登录一个网站的体验。目前,苹果、谷歌、微软三大科技巨头都宣布了支持 Passkey 无密码认证标准,未来移动智慧终端(手机、智能手表等)将成为互联网上的万能钥匙。

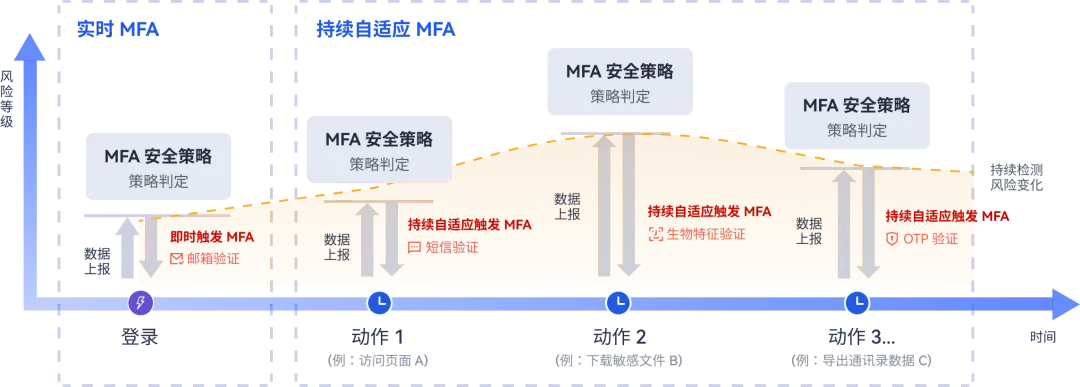

下一代多因素安全认证平台——持续自适应 MFA

过去传统组织依赖预防和基于策略的安全控制,部署防病毒软件、防火墙、入侵防御系统(IDS/DPS)等产品,而这种办法已经不能适应如今和未来的安全环境。Gartner 提倡为了实现对更复杂威胁的防控,建议将安全思维方式从“应急响应”到“持续响应”转变。下一代的安全保护流程的核心是持续、普遍的监控和可见性,企业的安全监控应该无处不在,并尽可能多的包含 IT 堆栈层,包括网络活动、端点、系统交互、应用程序事务和用户活动监控。

持续自适应多因素作为下一代多因素安全认证平台被推出,能够分析用户登录和使用行为,有效识别风险,自动配置合适的 MFA 策略,在风险出现时拉起二次认证,全面提升安全风控能力。它在自适应多因素认证(基于上下文属性判断当前安全状况以增加因素认证)的基础上增加了实时风险评估技术对用户进行动态评估安全系数。在时间维度上,持续自适应多因素认证在用户整个使用旅程中持续不断的对其进行信任评估,以决定是否需要增加额外的认证流程。这样做的好处就是企业的安全得到实时监控,而用户只会在进行风险操作时被提示需要进行额外的认证。

多项安全认证,为数据安全保驾护航

Authing 拥有多个权威机构认证,包括金融信创实验室唯一 IDaaS 解决方案、信创认证数据库、国家商业密码产品认证、三级等级保护认证、ISO 质量体系认证、CMMI 3 级能力认证等,保护企业数据资产安全。Authing 作为国内唯一入选 Gartner 报告的网络安全领域身份云厂商。Authing 不仅支持飞腾、鲲鹏、C86、兆芯、麒麟等多种芯片,还支持主流国产操作系统和浏览器客户端使用,支持 X86、ARM 等架构。

在信息化社会中,网络信息安全的保障是国家安全和经济发展的重要保障。传统的密码学算法面临着量子计算带来的威胁,这引发了对新一代网络安全解决方案的迫切需求。Authing 针对“密码破译”问题提出了以无密码为核心,与商密算法相结合,满足数据安全传输、身份认证、数据安全存储。面向 IT 系统、业务系统、云平台、云上业务系统等多个场景,实现基于无密码的身份安全防护,更加有效地保护网络和信息安全,维护国家的战略利益和经济稳定。在信息时代的浪潮中,我们需要不断创新,与时俱进,以应对不断演变的网络安全威胁,确保我们的数字世界安全可靠。

![[Spark SQL]Spark SQL读取Kudu,写入Hive](https://img-blog.csdnimg.cn/06e551a7a0d54922bff511126b300587.png)