随着信息技术的飞速发展,网络安全、信息安全、数据安全等词汇在平时出现的频率越来越高,尤其是数据安全,是大家都关心的一个重要话题。事实上,有很多人对网络安全、信息安全、数据安全的概念是区分不清的,下面由我帮大家逐个解读一下网络安全、信息安全、数据安全的区别与联系。

一、信息安全:

是指信息的保密性、完整性、可用性和真实性的保持。从定义角度来说,信息安全没有严格标准定义,但从信息安全涉及的内容出发,信息安全确保信息存储或传输中的信息,不被他人有意或无意的窃取与破坏。这里的“信息”包含的内容比较广泛比如“声音”、“数据”、“生物特征”等等。

信息安全顾名思义,主要是注重信息自身的安全。信息安全以信息的机密性、完整性、可用性三种基本的属性为保护核心,以不可否认性(抗抵赖性)、真实性、可控性等扩展属性为辅助。信息安全的意义在于保护信息自身的安全以及信息贮存载体即信息系统的安全。

与网络安全与数据安全不一样的是,信息安全早就存在。比如100年前,那时是没有计算机的,计算机安全问题无从谈起;50年前,没有计算机网络,自然也就没有网络安全。但是在100年前,信息时存在的,信息安全问题也就早已存在。由此不难想象,50年后甚至100年后,信息的载体可能已经不是计算机或者网络,但是信息安全一定是存在的。信息安全是不因载体及信息系统的形态有本质改变的。

二、网络安全

通常意义上是说计算机网络的安全,计算机网络的根本目的在于资源共享,通信网络是实现网络资源共享的途径,因此,计算机网络是安全的,相应的计算机通信网络也必须是安全的,应该能为网络用户实现信息交换与资源共享。可以把网络安全定义为:一个网络系统不受任何威胁与侵害,能正常地实现资源共享功能。要使网络能正常地实现资源共享功能,首先要保证网络的硬件、软件能正常运行,然后要保证数据信息交换的安全。

对于网络安全的概念,要结合情景具体分析。如果“网络安全”与“系统安全”、“应用安全”、“数据安全”等为并列关系,那这时候网络安全就是指狭义上由于信息系统要素需要通过互联网实现操作而带来的安全问题。不过,现在人们所说得网络安全,通常意义是网络空间信息系统以及信息的安全问题,即“网络空间安全”亦被简称为网络安全。因为信息系统载体的最主要形式是互联网,所以网络安全经常被用来代指信息安全。

三、数据安全

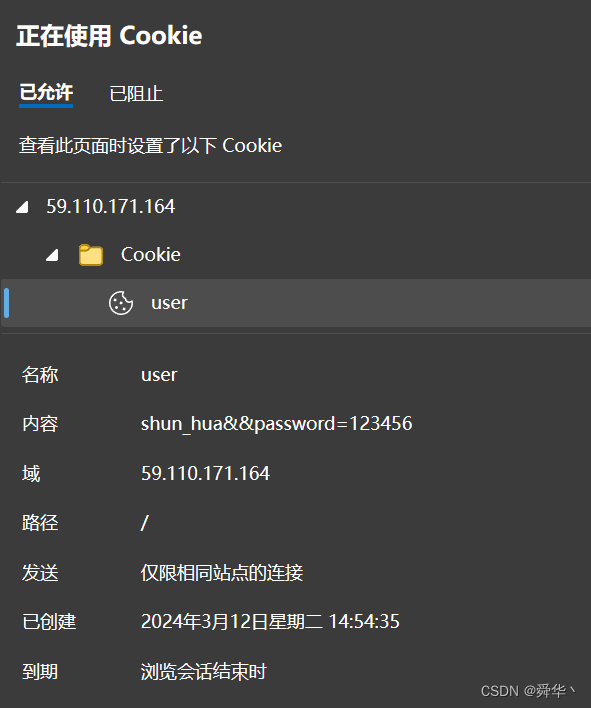

数据是信息的一个载体,作为信息系统的输入和输出的存在。数据典型的形态如数据库、文档、图片、结构化/非机构化形态等。信息安全的保护的核心是以数据为中心,其核心理念是保障业务系统正常使用数据。

数据安全的定义相对来说比较具体。在中国《数据安全法》中给出了明确的定义。在《数据安全法》中称数据是指任何以电子或其他方式对信息的记录。数据处理包括数据的收集、存储、使用、加工、传输、提供、公开等。数据安全则是指通过采取必要的措施,确保数据处于有效保护和合法利用的状态,以及具备保障持续安全状态的能力。数据安全的概念显然是比网络安全和信息安全更加具体的、直观的。

四、三者联系

有人说,它们三者之间的关系就是包含与被包含的关系,比如网络安全包含信息安全和数据安全;也有人说它们之间是对等的关系,比如网络安全等与信息安全或者信息安全等于数据安全。其实,这三者之间所代表的有各自的领域和侧重点,有区别也有共联之处。

网络安全是以网络为主要的安全体系的立场,主要涉及网络安全域、防火墙、网络访问控制、抗DDOS等场景,更多是指向整个网络空间的环境。网络信息和数据都可以存在于网络空间之内,也可以是网络空间之外。“数据”可以看作是“信息”的主要载体,信息则是对数据做出有意义分析的价值资产,常见的信息安全事件有网络入侵窃密、信息泄露和信息被篡改等。而数据安全则是以数据为中心,主要关注数据安全周期的安全和合规性,以此来保护数据的安全。常见的数据安全事件有数据泄露、数据篡改等。

总之,信息安全、网络安全和数据安全虽然都是与信息安全相关的概念,但它们所关注的对象和范围略有不同。在实际工作中,我们需要根据具体情况采取相应的安全措施来保障信息安全、网络安全和数据安全,从而确保我们的互联网生活更加安全可靠。

![[MYSQL数据库]--表内操作(CURD)](https://img-blog.csdnimg.cn/direct/289caae4d4c84de8b8cea6a75c5a6618.png)