免责声明:内容仅供学习参考,请合法利用知识,禁止进行违法犯罪活动!

内容参考于: 易锦网校会员专享课

上一个内容:18.WEB渗透测试--抓包技术(上)-CSDN博客

Burp含义和内容参考:18.WEB渗透测试--抓包技术(上)-CSDN博客

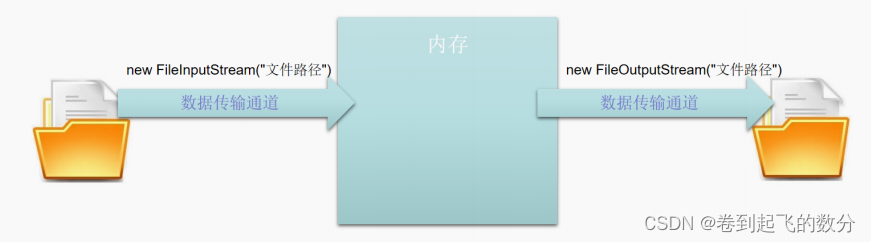

数据包就是网络交换互相传输的数据,a电脑向b电脑发送了个aaa数据,这就是数据包

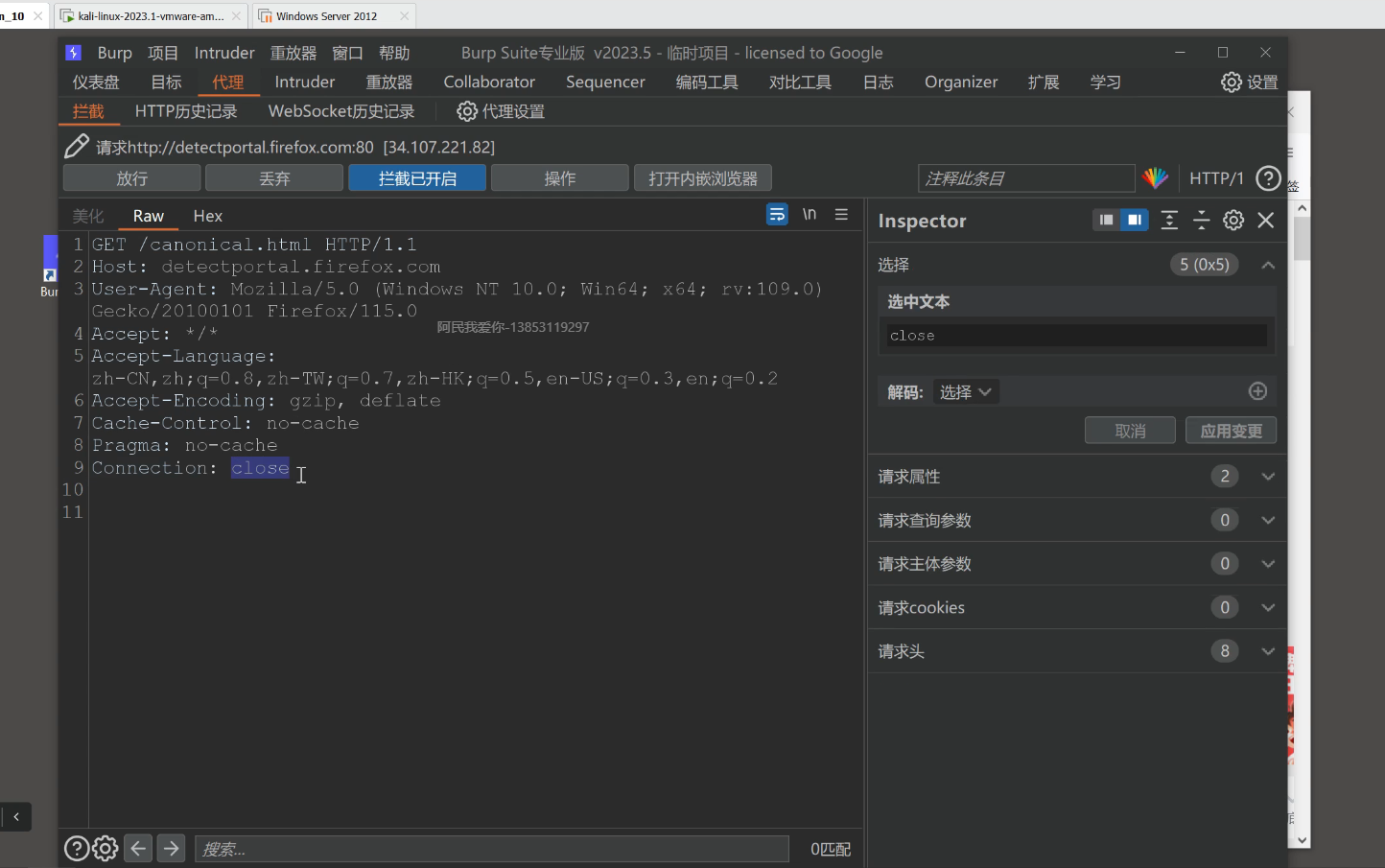

要让Burp作为代理,要让bp的代理ip和要抓取数据包的主机保持一致

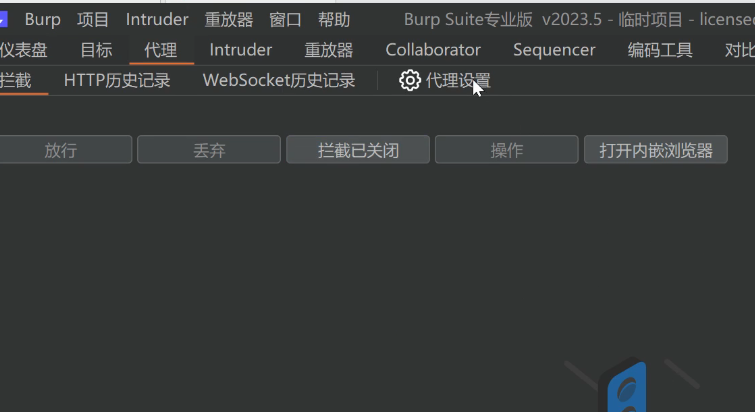

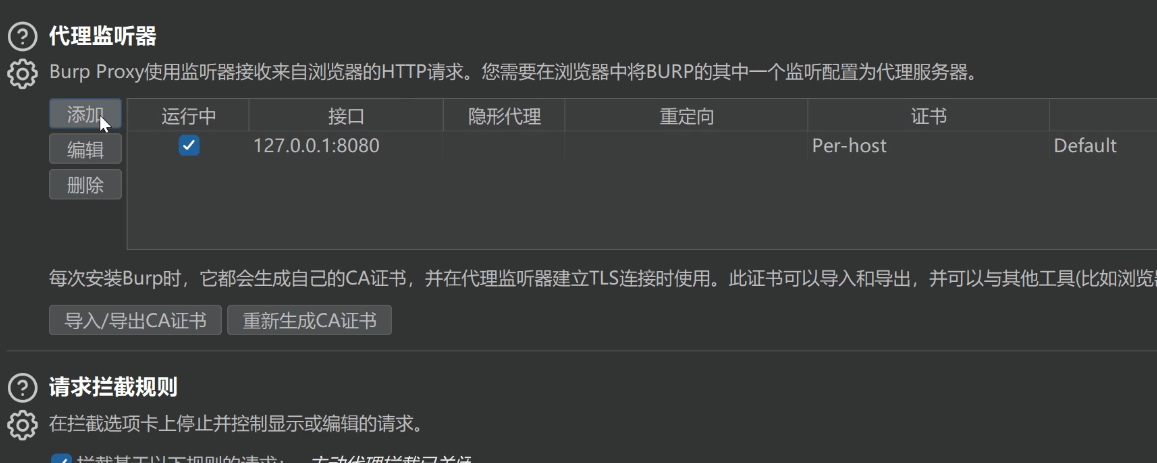

打开软件,点击代理设置

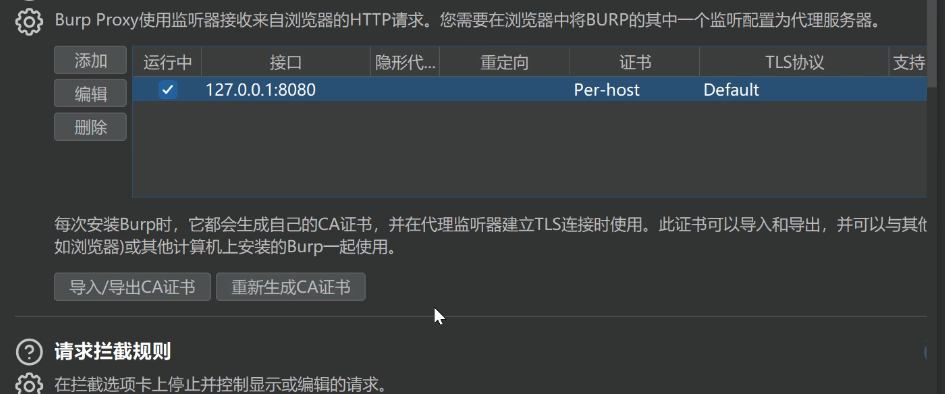

打开后可以看到ip+端口,只需要把代理配置成127.0.0.1:8080,就可以实现burp流量监听

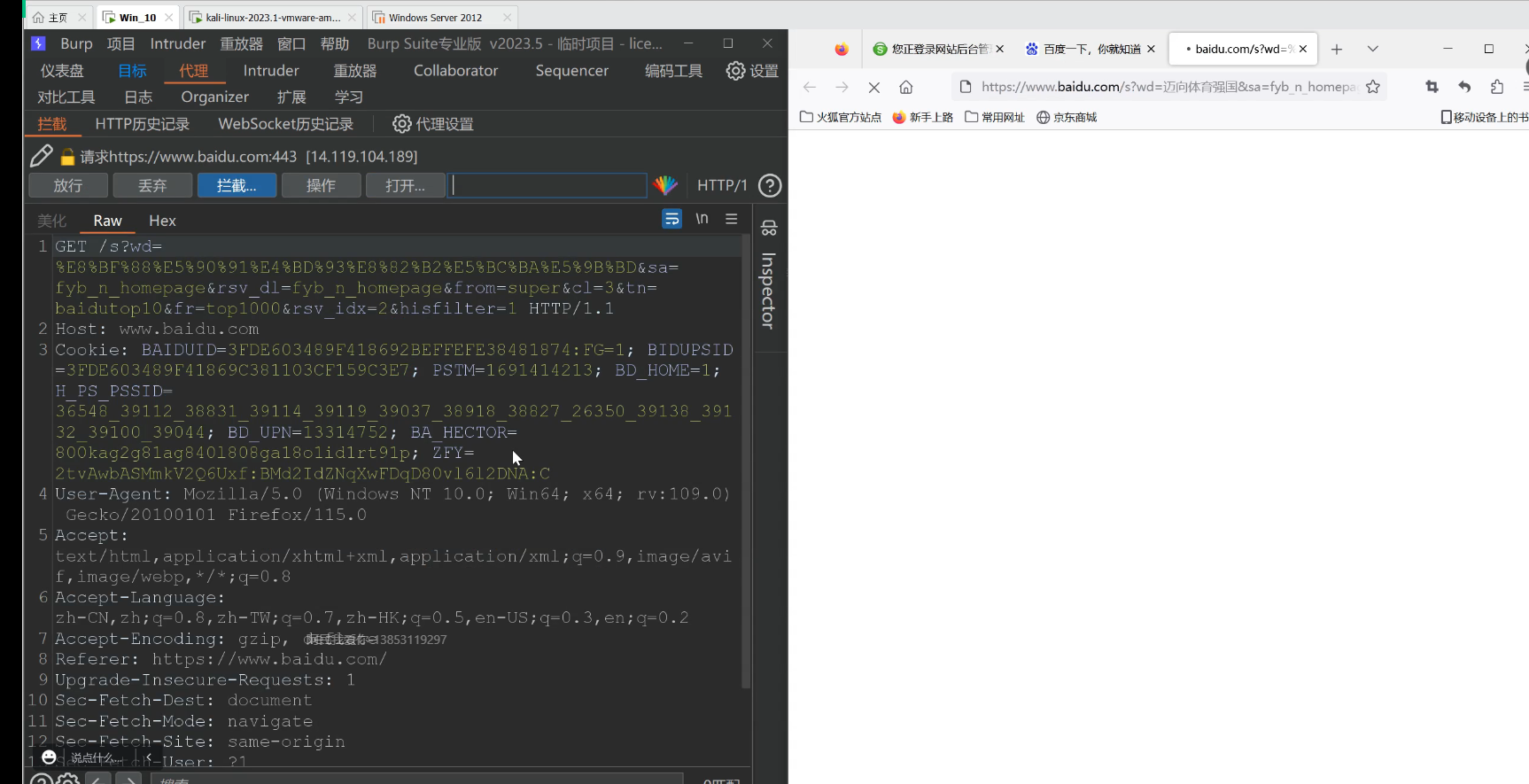

配置好代理端口后打开代理,打开拦截,这样我们就能拦截到用户的流量数据,这里的配置代理步骤可以去Google或者百度搜索

然后打开被拦截主机的浏览器访问网站,会发现一直转圈圈访问不了

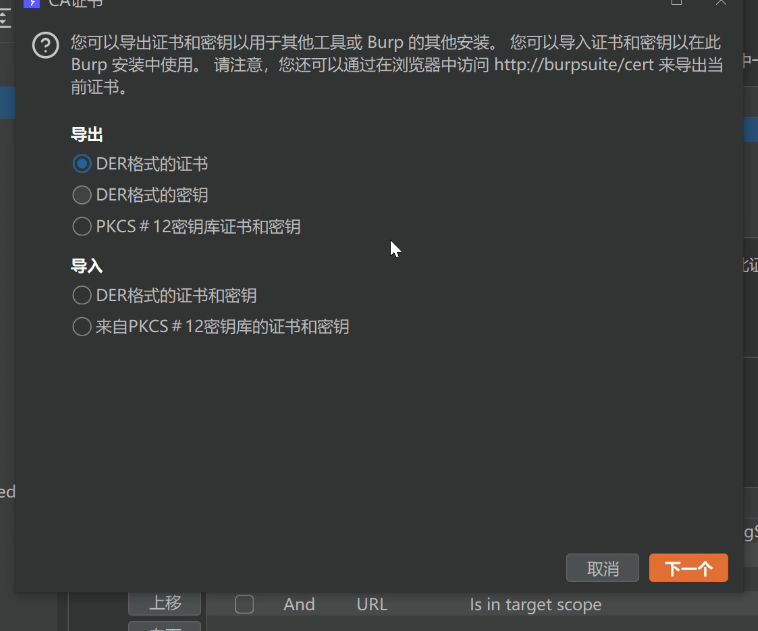

1.https的抓包,我们需要导入证书才能进行抓包操作

继续打开代理界面,点击导入/导出CA证书

然后点击导出DER格式的证书点击下一个

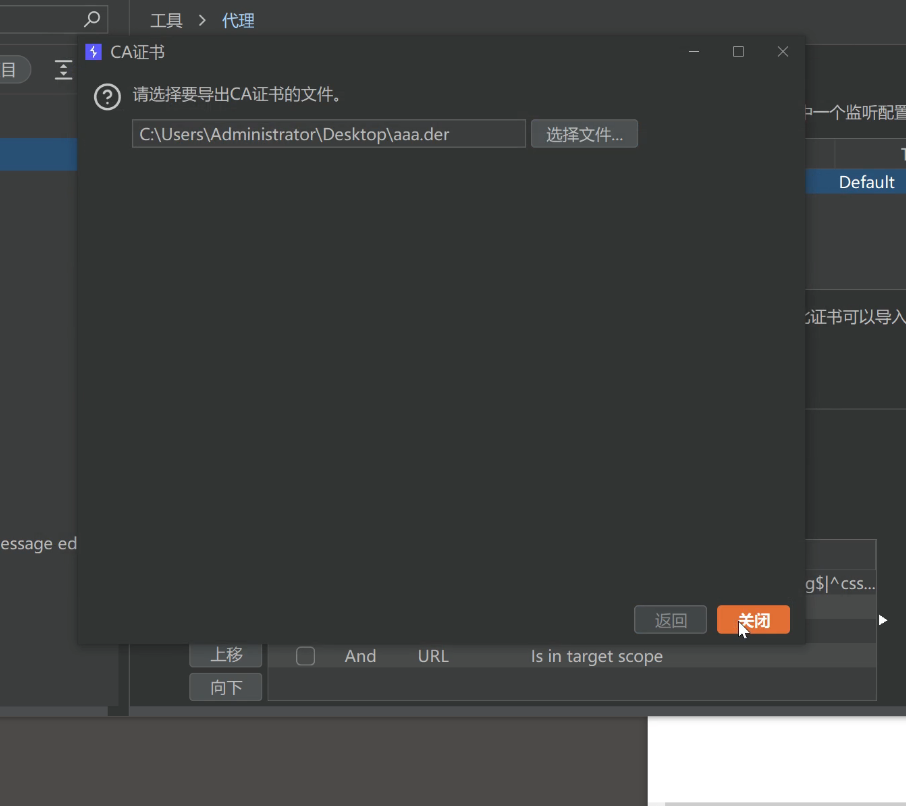

选择证书存放的路径,然后取名

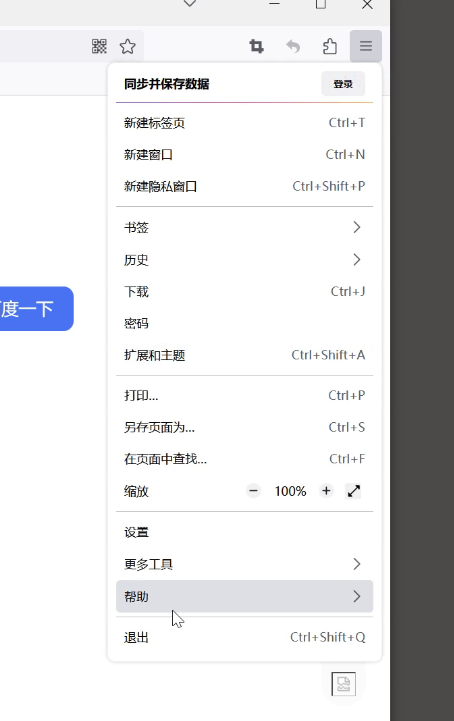

这样我们就获得了一个证书,然后我们把证书导入到浏览器点击设置,搜索证书

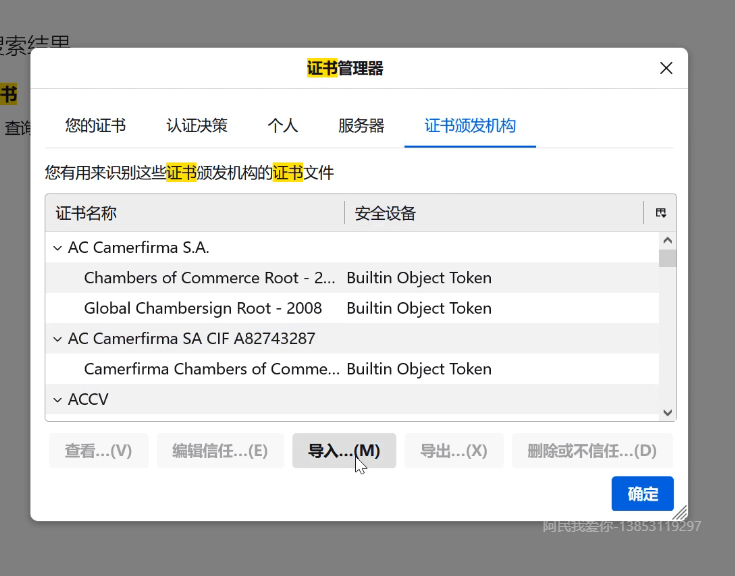

然后点击查看证书,在证书颁发机构界面点击导入

选择我们刚刚生成的证书文件,都勾选上后点击确定

这样就导入完成了,就是安全的链接了,可以正常抓取

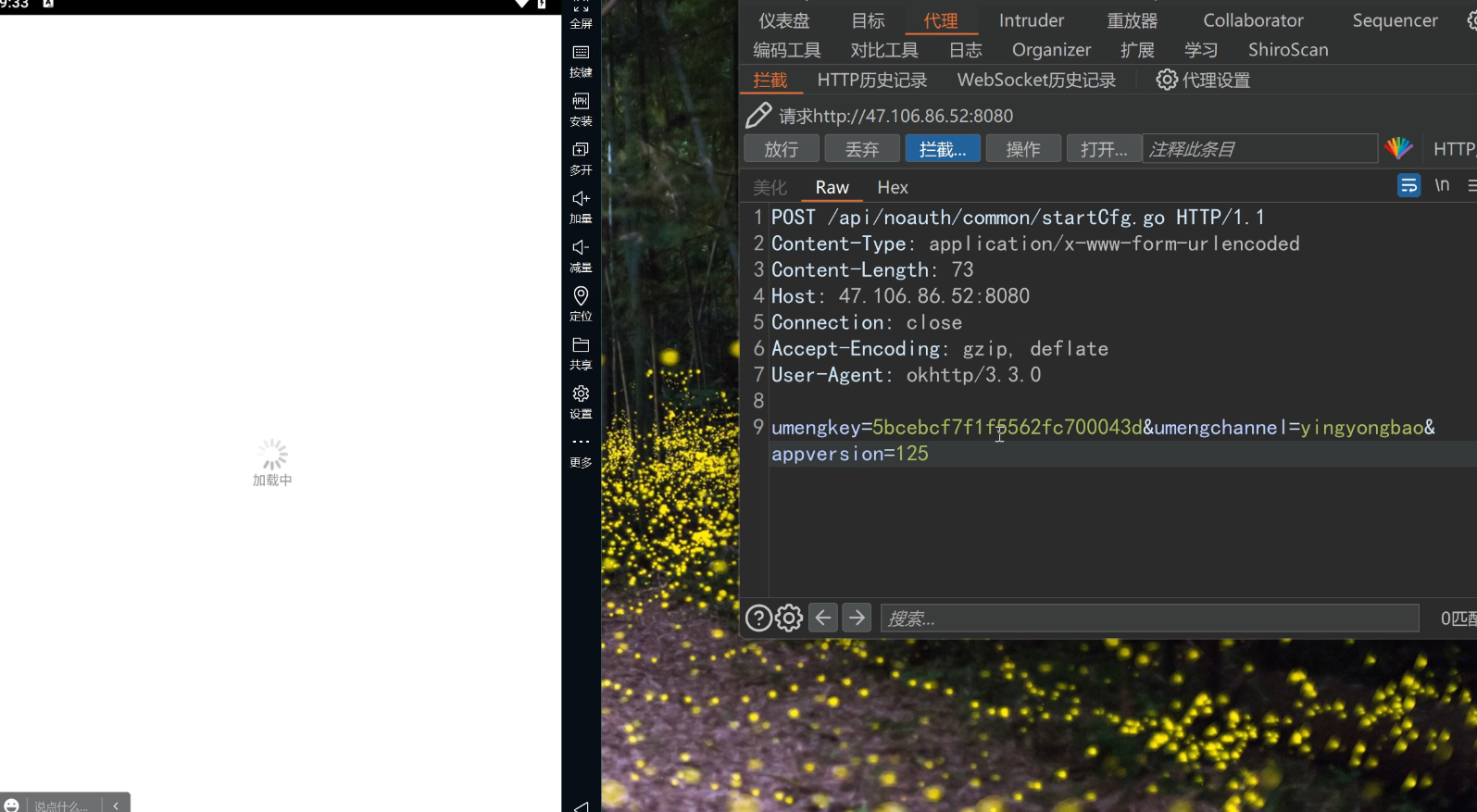

2.抓取手机app参数

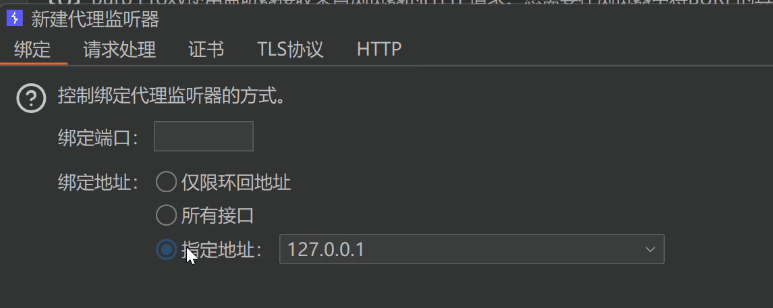

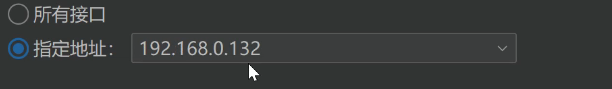

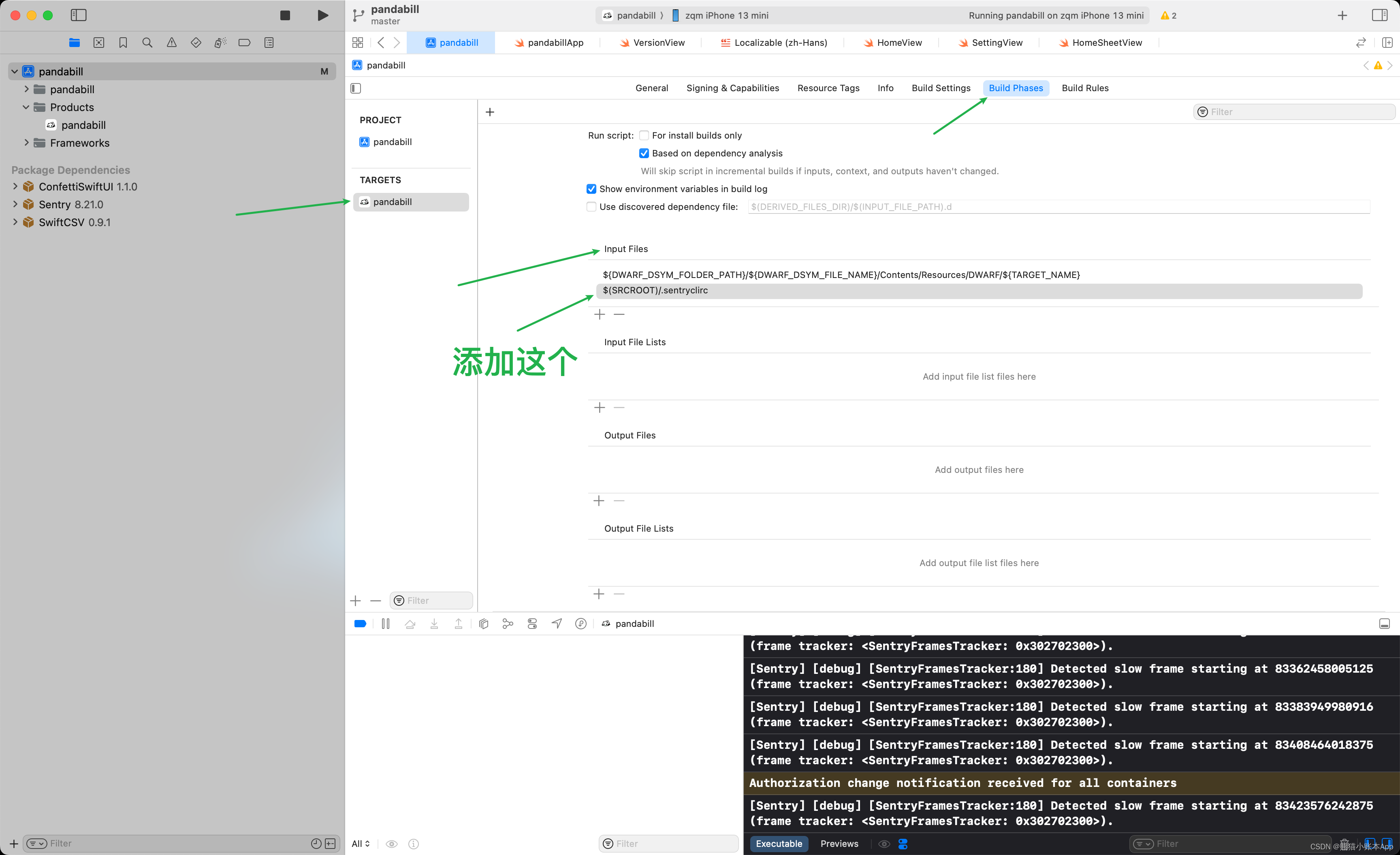

选择添加

选择指定地址

选择真实地址,绑定端口任意数字输入即可:8888

这样就创建成功

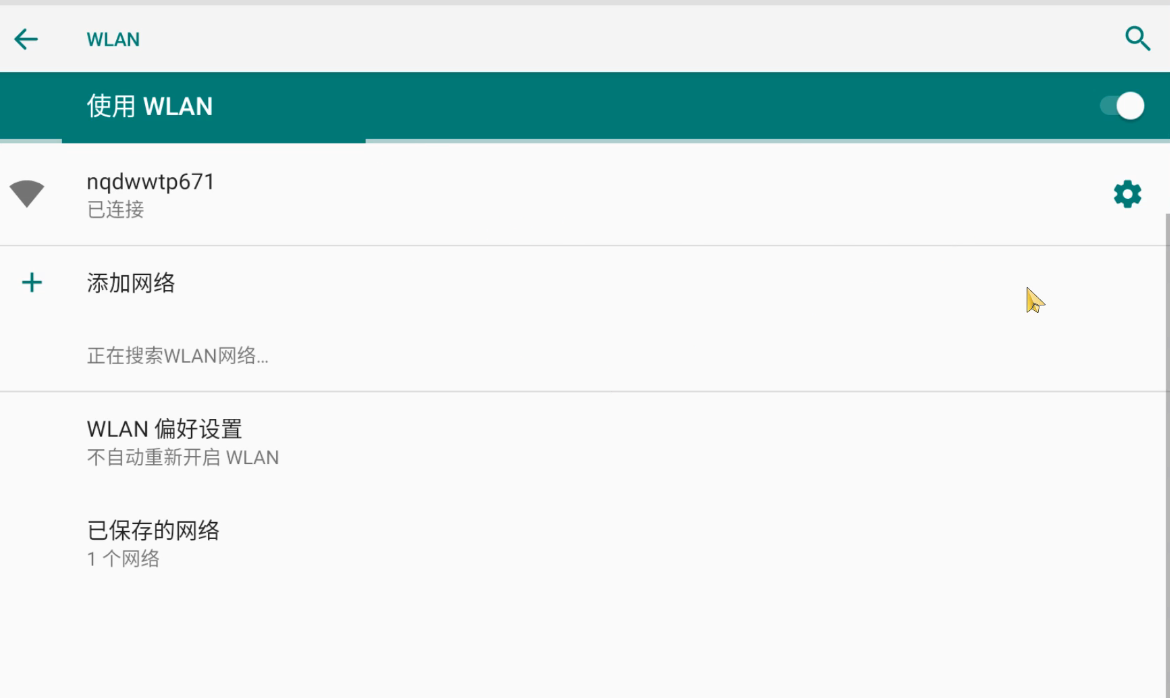

在手机这边打开WiFi设置

点击🖊笔这里

进行代理配置

打开拦截后就无法正常通信了

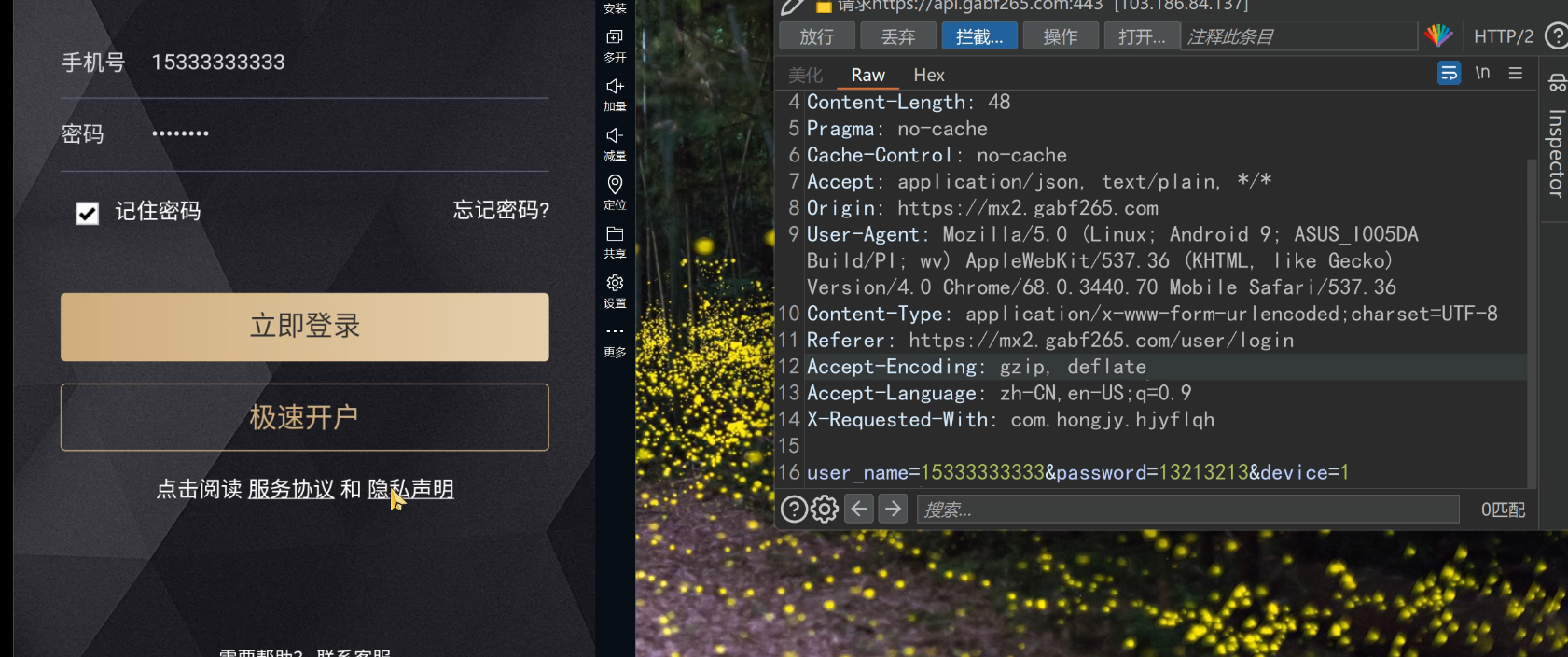

还能抓取到部分app的用户名和登录密码,能抓取到的是通过web架构开发的app

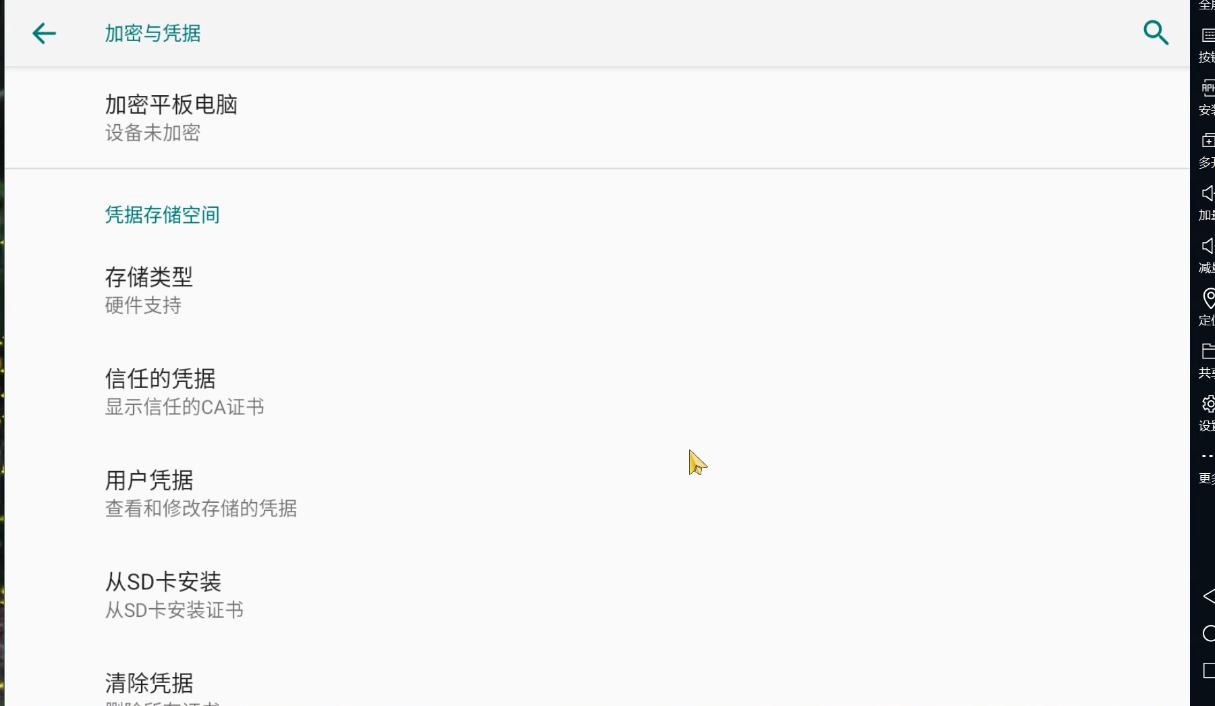

注意手机抓取https协议的数据包下载的安装证书后缀名称是cer,通过手机设置加密与凭据通过sd卡安装

3.小程序数据包的抓取

打开windows网络和inter界面,添加并编辑一个代理服务器

这样我们就拦截成功了小程序,如果抓取不到就是小程序没有使用http/https协议

全局协议抓包

科来网络分析工具演示

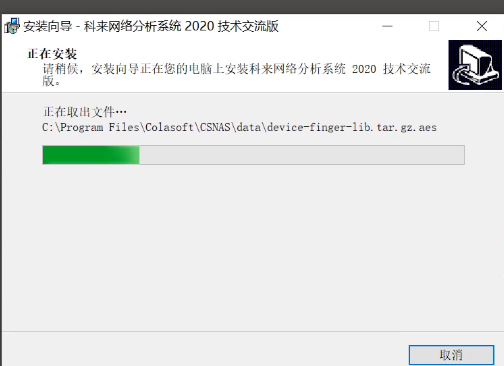

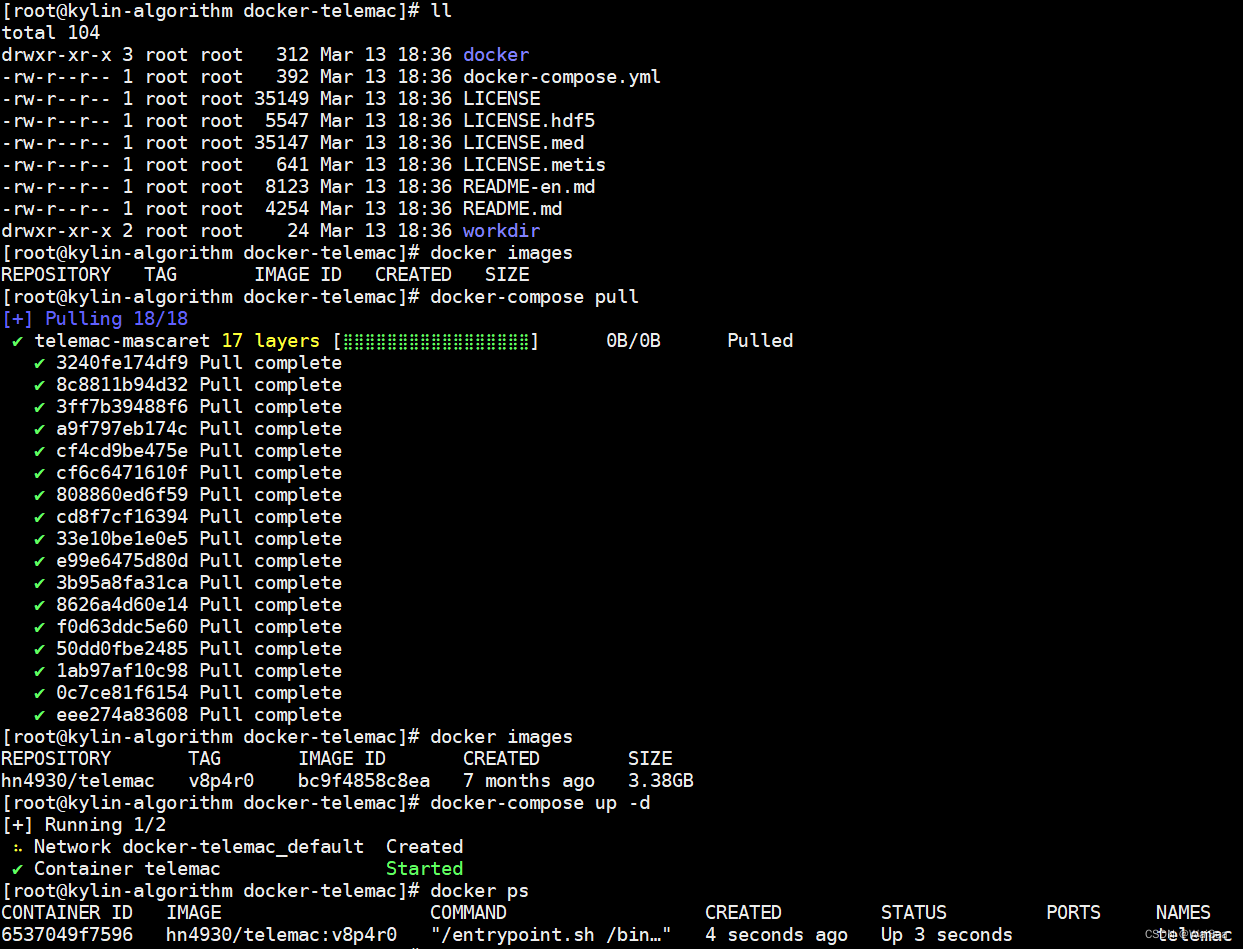

安装,点击运行exe文件,一直点击下一步即可

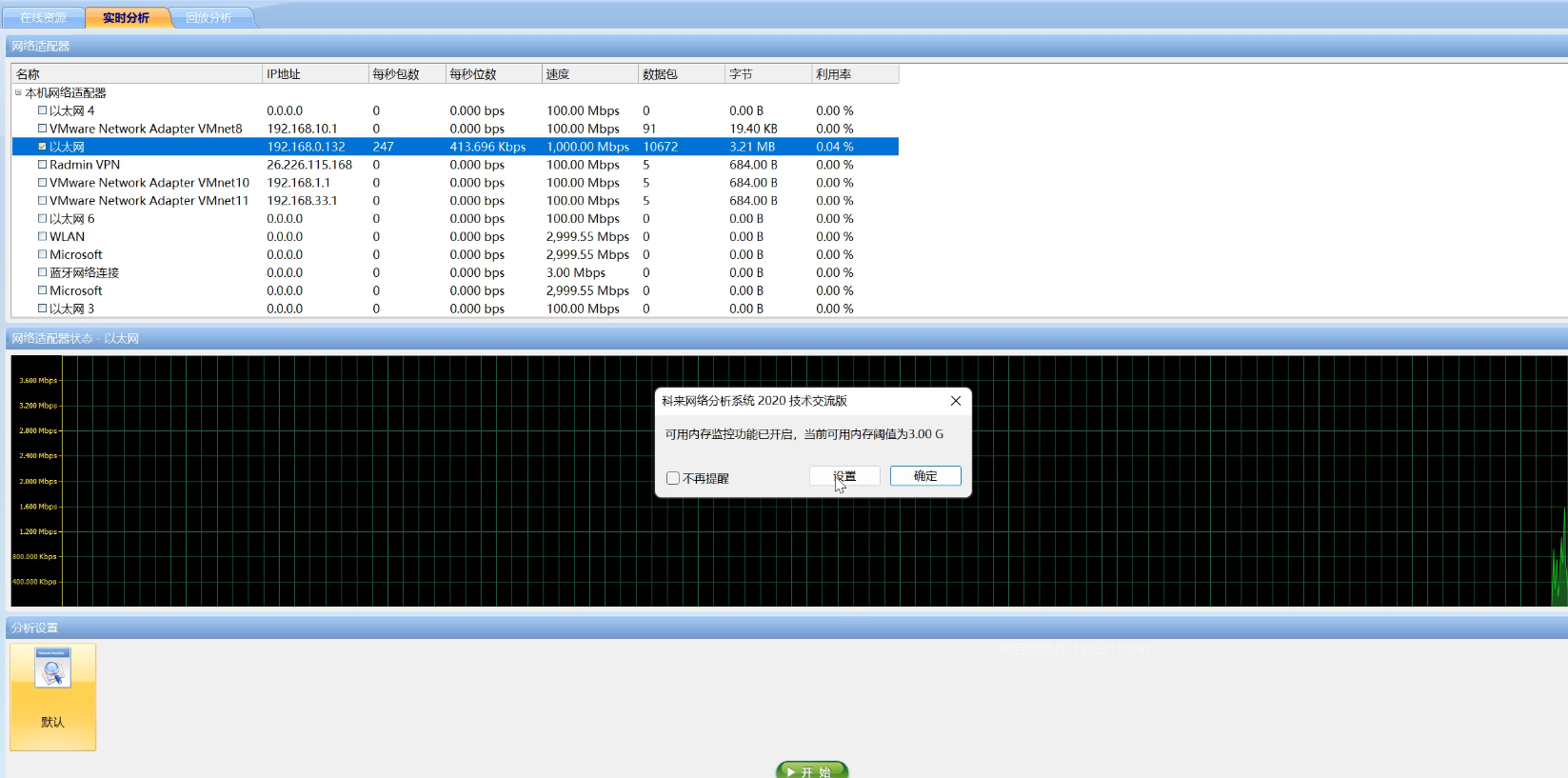

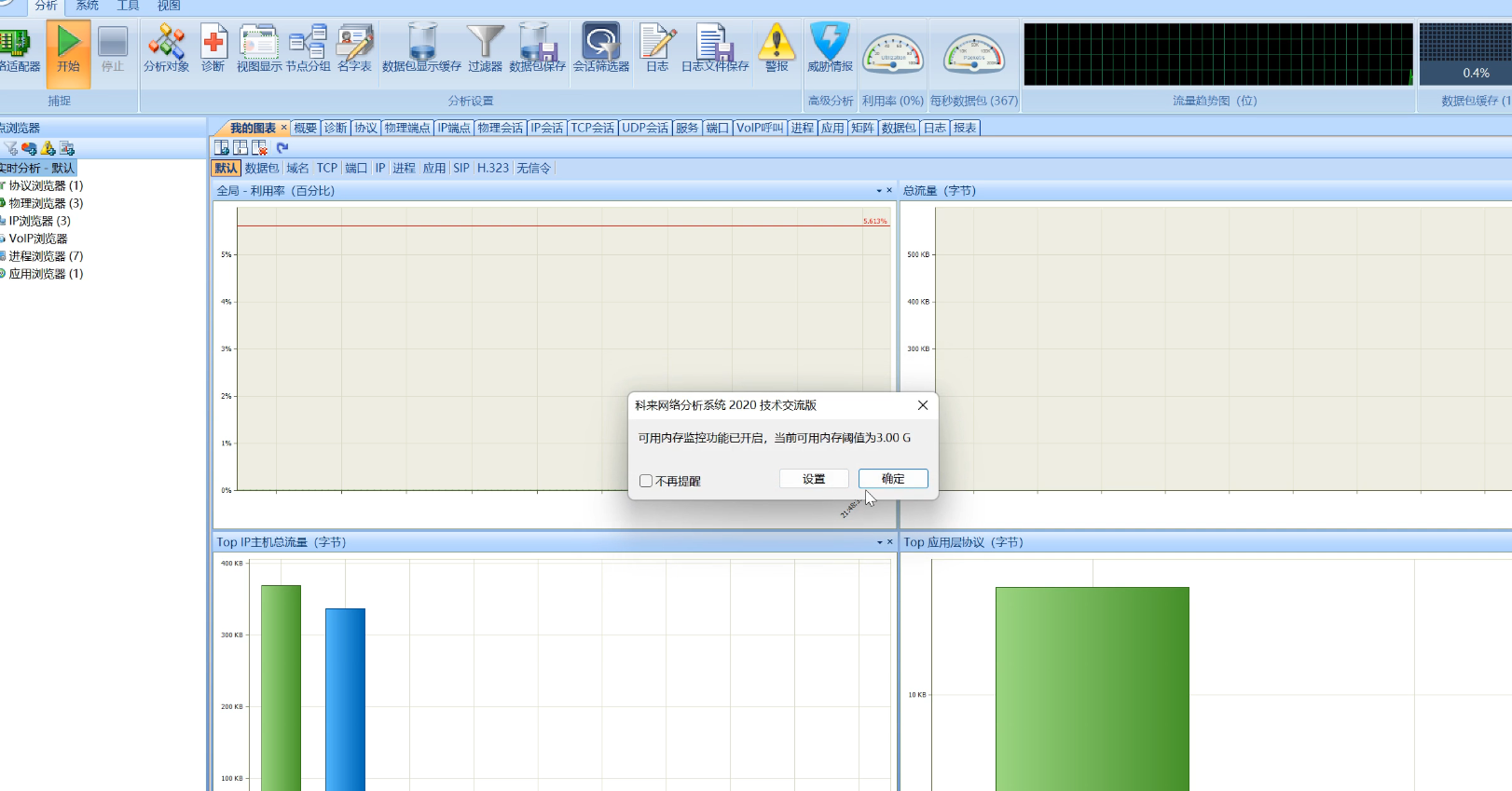

安装好后打开科来,选择自己的真实网卡,点击实时分析,点击确定

然后点击开始点击确定

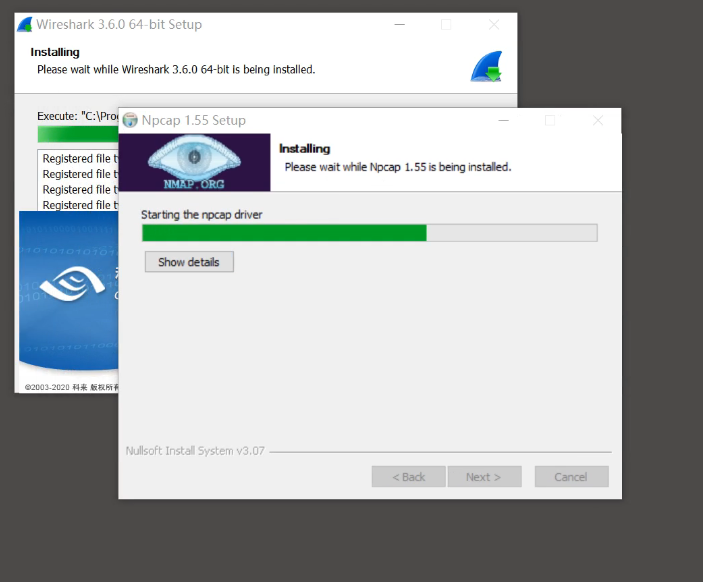

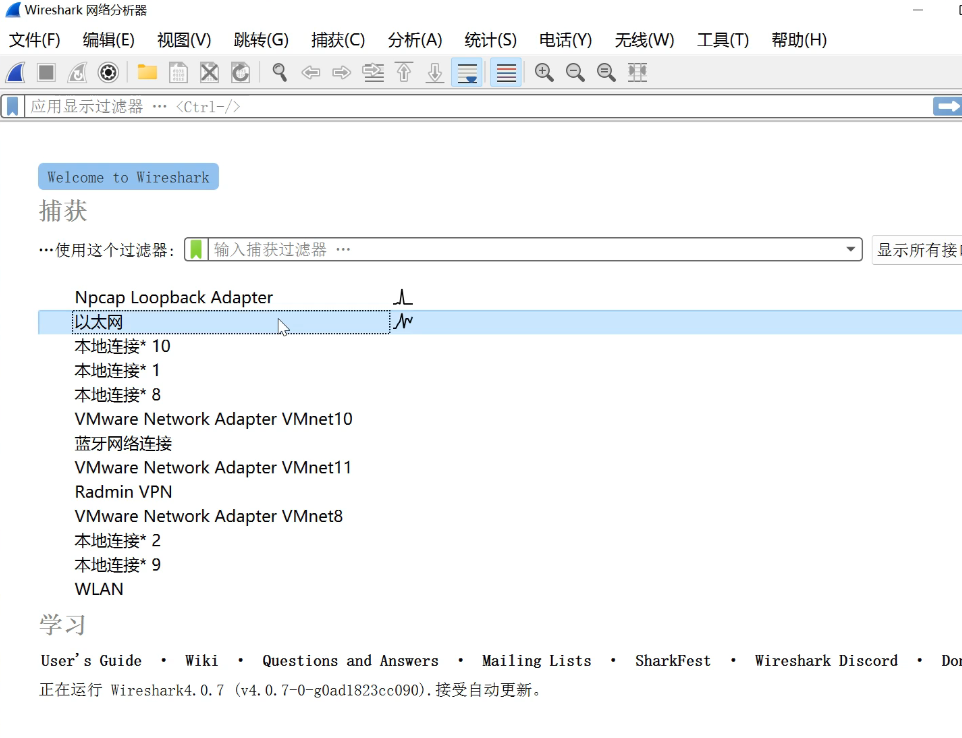

Wireshark工具演示

同理,运行exe文件后,一直点击next即可

选择真实地址

这样也就成功了

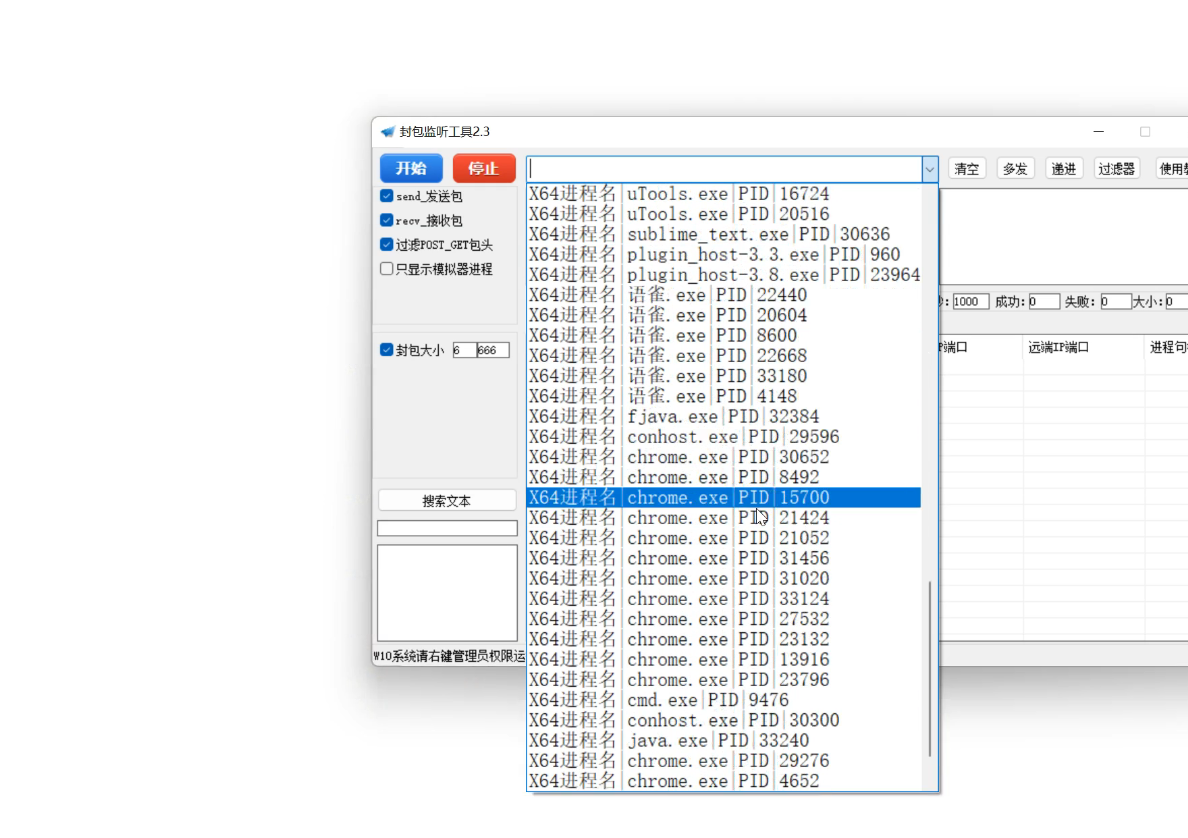

封包监听工具演示

可以用来监听模拟器,在下拉选项中找到即可

![[保姆级教程]Windows安装MongoDB教程](https://img-blog.csdnimg.cn/direct/9ca554922b7e41a4adac42a7a114af10.png)