应急响应-Linux(1)

-

黑客的IP地址

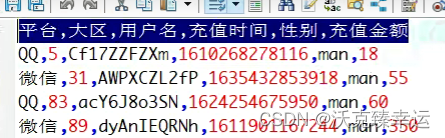

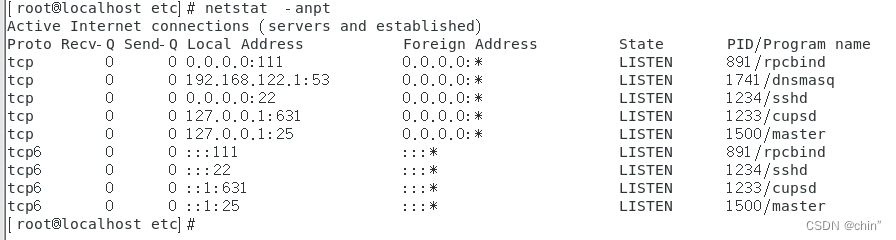

思路: 一般系统中马之后会有进程连接黑客的主机,可以使用netstat -anpt查看下当前进程的连接,此处查看到没有后 ,可以从系统服务开始查找,系统的服务日志一般都会保存相关访问信息,主要是分析日志

-

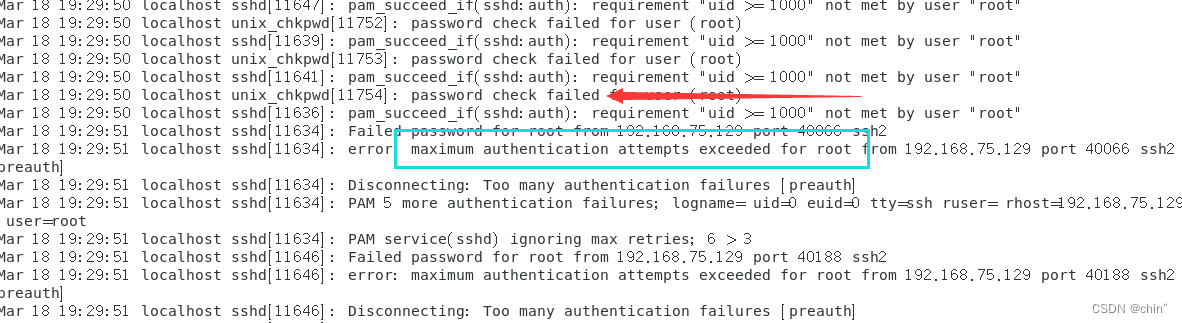

SSH

首先从ssh日志开始排查,因为这个服务比较重要 ,日志位置**/var/log/secure**,通过关键字failed可以看到服务报错,可能是黑客在爆破密码,从日志可以获取黑客IP

192.168.75.129

-

-

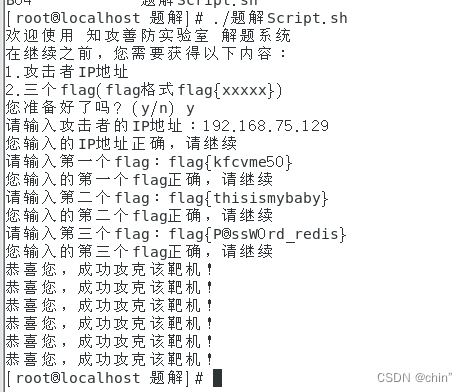

遗留下的三个flag

这题我试了好几个思路,结果是我把题想的太难了… ,第一个flag可以通过上题的日志分析获取

-

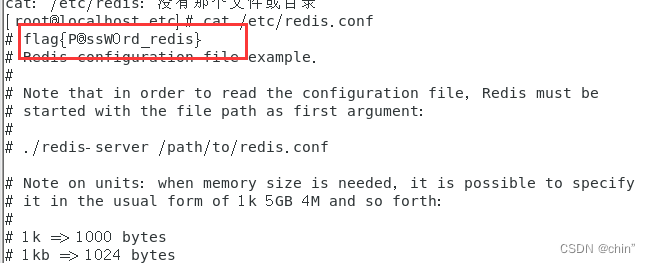

flag1

flag{P@ssW0rd_redis}

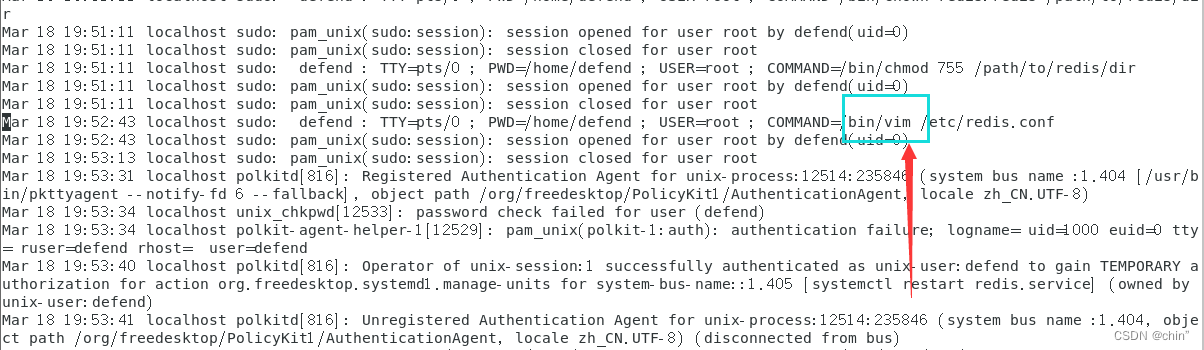

思路:通过日志可以看到ssh连上后 有vim的操作,修改了/etc/redis.conf,查看文件发现flag

-

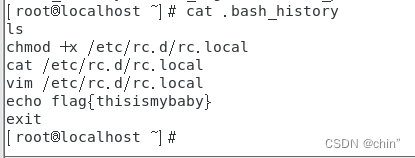

flag2

flag{thisismybaby}

通过root用户目录下的history文件查看该用户之前执行过的指令,一下就看到了第二个flag

-

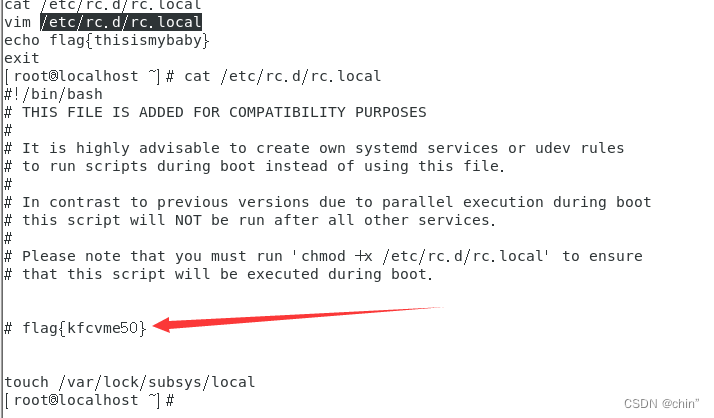

flag3

flag{kfcvme50}

在history记录中看到有修改rc.local文件,就去看了一眼,没想到真有flag…

-

总结: 一开始还想着是不是计划任务,有webshell什么的,通过查看自身开放端口、passwd中是否有新用户、近期修改过的文件以及目录结构确定该台机器有哪些服务,然后一一查找获取到flag值