前言:

堕落了三个月,现在因为被找实习而困扰,着实自己能力不足,从今天开始 每天沉淀一点点 ,准备秋招 加油

注意:

本文章参考qax的网络安全应急响应和知攻善防实验室靶场,记录自己的学习过程,还希望各位博主 师傅 大佬 勿喷,还希望大家指出错误

靶场前言:

前景需要:小王急匆匆地找到小张,小王说"李哥,我dev服务器被黑了",快救救我!!

靶场要求:

1.攻击者IP地址

2.三个flag(flag格式flag{xxxxx})

过程 :

1.攻击者IP地址:

这个来说比较好找 方法很多

首先查看本机IP得到为 192.168.122.1

ifconfig

我们使用lastb指令进行查看用户登入错误的登入列表

lastb

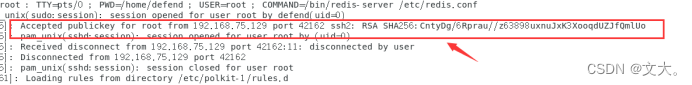

可以发现 ip 192.168.85.129 进行多次ssh登入,我们再使用 cat /var/log/secure 指令可以记录大多数的账号密码 以及登入成功与否

cat /var/log/secure

发现该 192.168.75.129 成功登入本机 我们可以继续查看有没有其他的 ip进行登入

查询有哪些IP在爆破命令:

grep "Failed password" /var/log/secure |grep -E -o "(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)"|uniq -c

发现只有这个IP

统计登录成功的IP有哪些?命令:

grep "Accepted " /var/log/secure | awk '{print $11}' | sort | uniq -c | sort -nr | more

查询管理员最近登录情况命令

grep "Accepted " /var/log/secure | awk '{print $1,$2,$3,$9,$11}' 通过这些完全可以确定该攻击者IP就是 192.168.75.129

通过这些完全可以确定该攻击者IP就是 192.168.75.129

2.寻找flag

我们知道该攻击者已经登入了root用户 ,我们可以在 root账户下排查是否有黑客执行的命令

cd /root

cat .bash_history 我们发现了第一个flag,还发现了黑客编辑了开机启动文件rc.local,查看一下这个文件

得到第二个flag

我们看看攻击者有没有新添什么uid=0的用户

我们看看攻击者有没有新添什么uid=0的用户

cat /etc/passwd

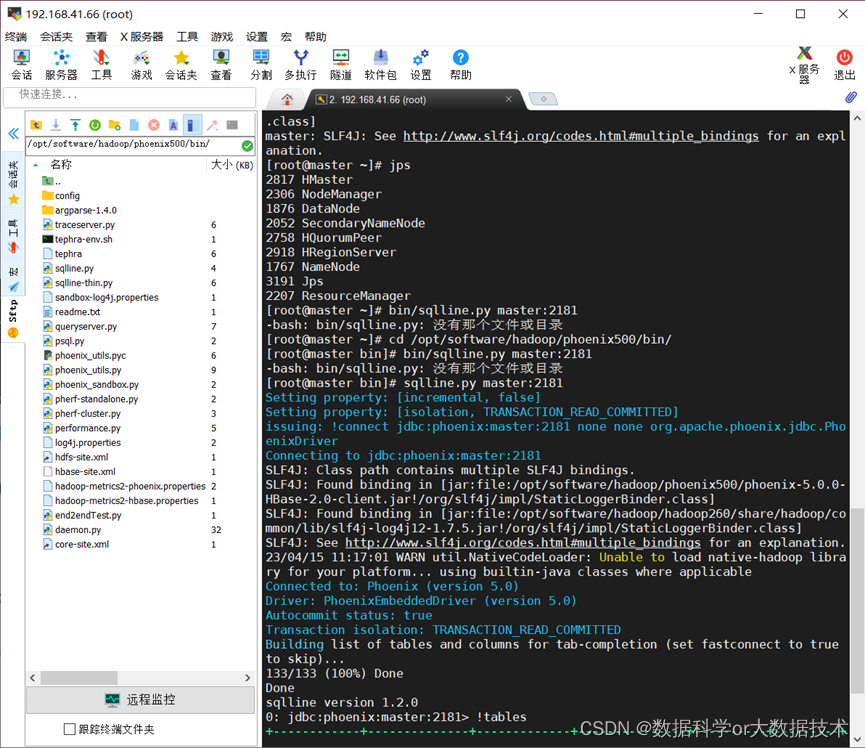

最后一个用户是redis用户,说明该机器上存在redis服务 使用下面指令发现确实存在

![]()

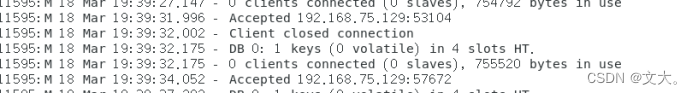

那我们就可以查看redis的日志了

cat redis.log-20240324

发现确实 192.168.75.129 成功进行登入,那结合之前的ssh爆破登入就可以得到该攻击者是通过写入ssh密钥进行登录,然后通过写入开机启动文件进行权限维持。 我们可以查看linux的敏感目录

果然是这样的 ,通过redis未授权写入ssh密钥进行登录

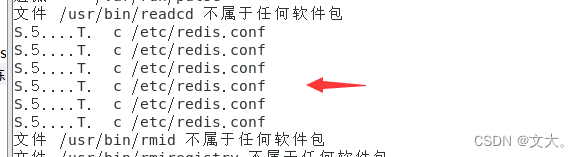

那我们就可以检查命令文件是否被替换

rpm -Vf /usr/bin/*

rpm -Vf /usr/sbin/*

#rpm -Vf /usr/bin/xxx

#S 关键字代表文件大小发生了变化

#5 关键字代表文件的 md5 值发生了变化

#T 代表文件时间发生了变化

得到 /etc/redis.conf文件被修改了 我们访问得到第三个flag

提交 :

总结 :

1.该攻击者IP为 192.168.75.129

2.攻击获得root时间为3月 18日 20:23:07

3.攻击用户:root用户

4.攻击方式:通过

redis未授权写入ssh密钥进行登录5.攻击者编辑了开机启动文件/etc/rc.d/

rc.local,并修改了/etc/redis.conf ,但攻击者并没有留下后门

清除加固 :

1.封禁该IP

2.redis服务端要以root权限运行

3.更改服务器ssh默认端口。

4.修复/etc/redis.conf文件和删除/etc/rc.d/

rc.local文件