写在前面

电子垃圾,堂堂恢复连载。本来不想分天数梳理了,但是最后要写实训报告,报告里还要有实训日记记录每日学的东西,干脆发这里留个档,到时候写报告提供一个思路。

-

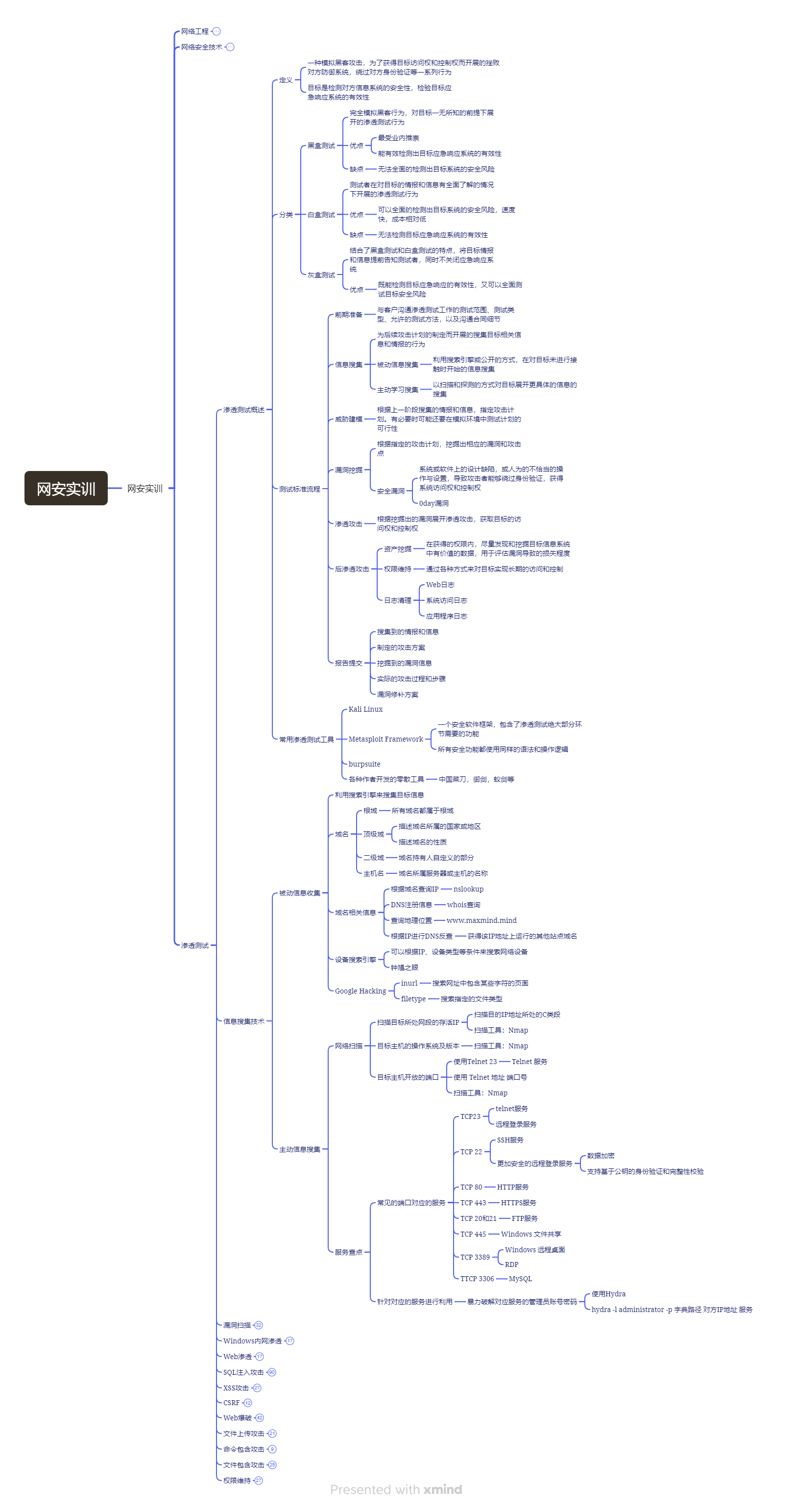

网络空间安全实训-渗透测试

-

渗透测试概述

-

定义

-

一种模拟黑客攻击,为了获得目标访问权和控制权而开展的挫败对方防御系统,绕过对方身份验证等一系列行为

-

目标是检测对方信息系统的安全性,检验目标应急响应系统的有效性

-

-

分类

-

黑盒测试

-

完全模拟黑客行为,对目标一无所知的前提下展开的渗透测试行为

-

优点

-

最受业内推崇

-

能有效检测出目标应急响应系统的有效性

-

-

缺点

-

无法全面的检测出目标系统的安全风险

-

-

-

白盒测试

-

缺点

-

无法检测目标应急响应系统的有效性

-

-

优点

-

可以全面的检测出目标系统的安全风险,速度快,成本相对低

-

-

测试者在对目标的情报和信息有全面了解的情况下开展的渗透测试行为

-

-

灰盒测试

-

优点

-

既能检测目标应急响应的有效性,又可以全面测试目标安全风险

-

-

结合了黑盒测试和白盒测试的特点,将目标情报和信息提前告知测试者,同时不关闭应急响应系统

-

-

-

测试标准流程

-

前期准备

-

与客户沟通渗透测试工作的测试范围、测试类型、允许的测试方法,以及沟通合同细节

-

-

信息搜集

-

为后续攻击计划的制定而开展的搜集目标相关信息和情报的行为

-

被动信息搜集

-

利用搜索引擎或公开的方式,在对目标未进行接触时开始的信息搜集

-

-

主动学习搜集

-

以扫描和探测的方式对目标展开更具体的信息的搜集

-

-

-

威胁建模

-

根据上一阶段搜集的情报和信息,指定攻击计划。有必要时可能还要在模拟环境中测试计划的可行性

-

-

漏洞挖掘

-

根据指定的攻击计划,挖掘出相应的漏洞和攻击点

-

安全漏洞

-

系统或软件上的设计缺陷,或人为的不恰当的操作与设置,导致攻击者能够绕过身份验证,获得系统访问权和控制权

-

0day漏洞

-

-

-

渗透攻击

-

根据挖掘出的漏洞展开渗透攻击,获取目标的访问权和控制权

-

-

后渗透攻击

-

资产挖掘

-

在获得的权限内,尽量发现和挖掘目标信息系统中有价值的数据,用于评估漏洞导致的损失程度

-

-

权限维持

-

通过各种方式来对目标实现长期的访问和控制

-

-

日志清理

-

Web日志

-

系统访问日志

-

应用程序日志

-

-

-

报告提交

-

搜集到的情报和信息

-

制定的攻击方案

-

挖掘到的漏洞信息

-

实际的攻击过程和步骤

-

漏洞修补方案

-

-

-

常用渗透测试工具

-

Kali Linux

-

Metasploit Framework

-

一个安全软件框架,包含了渗透测试绝大部分环节需要的功能

-

所有安全功能都使用同样的语法和操作逻辑

-

-

burpsuite

-

各种作者开发的零散工具,如中国菜刀,御剑,蚁剑等等

-

-

-

-

信息搜集技术

-

被动信息收集

-

利用搜索引擎来搜集目标信息

-

域名

-

根域

-

所有域名都属于根域

-

-

顶级域

-

描述域名所属的国家或地区

-

描述域名的性质

-

-

二级域

-

域名持有人自定义的部分

-

-

主机名

-

域名所属服务器或主机的名称

-

-

-

域名相关信息

-

根据域名查询IP

-

nslookup

-

-

DNS注册信息

-

whois查询

-

-

查询地理位置

-

www.maxmind.mind

-

-

根据IP进行DNS反查

-

获得该IP地址上运行的其他站点域名

-

-

-

设备搜索引擎

-

可以根据IP、设备类型等条件来搜索网络设备

-

钟馗之眼

-

-

Google Hacking

-

inurl

-

搜索网址中包含某些字符的页面

-

-

filetype

-

搜索指定的文件类型

-

-

-

-

主动信息搜集

-

网络扫描

-

扫描目标所处网段的存活IP

-

扫描目的IP地址所处的C类段

-

扫描工具:Nmap

-

-

目标主机的操作系统及版本

-

扫描工具:Nmap

-

-

目标主机开放的端口

-

使用Telnet 23

-

Telnet 服务

-

-

使用 Telnet 地址 端口号

-

扫描工具:Nmap

-

-

-

服务查点

-

常见的端口对应的服务

-

TCP23

-

telnet服务

-

远程登录服务

-

-

TCP 22

-

SSH服务

-

更加安全的远程登录服务

-

数据加密

-

支持基于公钥的身份验证和完整性校验

-

-

-

TCP 80

-

HTTP服务

-

-

TCP 443

-

HTTPS服务

-

-

TCP 20和21

-

FTP服务

-

-

TCP 445

-

Windows 文件共享

-

-

TCP 3389

-

Windows 远程桌面

-

RDP

-

-

TTCP 3306

-

MySQL

-

-

-

针对对应的服务进行利用

-

暴力破解对应服务的管理员账号密码

-

使用Hydra

-

hydra -l administrator -p 字典路径 对方IP地址 服务

-

-

-

-

-