安全现在是大趋势,说是铁饭碗也不为过,就业前景好,方向多比传统计算机行业就业舒服点。但是大厂依然是985,211的天下,是双非能进大厂的,只是凤毛麟角。前提是你的能力可以让公司忽略你的学历。

以2023年为例,全球网络安全人才规模达到了550万人,同比增长8.7%。然而,网络安全人才缺口却进一步扩大到400万人,平均增长了12.6%。亚太地区网络安全人才短缺最为严重,短缺人数同比增长23.4%。

个人觉得这是个不错的的选择专业,原因有二: 其一、工作以来明显感觉到国家对网络安全的重视,其二、该专业学习内容广泛,基本涵盖网络工程、计算机科学与技术专业的主体内容,另外还有安全相关的知识,就业即使不做安全也完全不会影响在研发和网络方向找工作。

每行每业都有利有弊最主要的是看自己看待的心态。自己喜欢,自己愿意为选择负责,什么专业都是好的。

网络空间安全专业其实好找工作,但是是里面的极少部分学的好优秀的人,因为网络空间安全专业是近几年国家认可新增的专业,有着十分重要的意义和就业前景;因为网络的作用范围逐步扩大,这就导致网络安全越来越重要,就连国家都十分重视网络安全。

由此不难知道,该专业的发展前景将会非常广阔,技术人才的需求量也会持续增加。 就业方向;毕业生能够从事网络空间安全领域的科学研究、技术开发与运维、安全管理等方面的工作。能从事政府部分的安全规范和安全管理,包括法律的制定,也能从事安全企业的安全产品的研发,还能从事一般企业的安全管理和安全防护,国与国之间的空间安全的协调。

网络安全不是你想象中的黑客,而且真是辛苦。网络安全永远处于一个发展更新的状态。因为漏洞是依赖于产品的,产品更新换代,漏洞也会更新换代。而且安全,实际上它是一个博弈的过程,永远有更强的聪明小伙想要制造点新麻烦。如果要是想一劳永逸的话,这个行业可能并不适合。

如果你真的对网络安全感兴趣的话,那么接下来,我会告诉你一个从事以上真正零基础该从怎么入门web安全

网络安全入门到底是先学编程还是先学计算机基础?这是一个争议比较大的问题,有的人会建议先学编程,而有的人会建议先学计算机基础,其实这都是要学的。而且这些对学习网络安全来说非常重要。但是对于完全零基础的人来说又或者急于转行的人来说,学习编程或者计算机基础对他们来说都有一定的难度,并且花费时间太长。

添加图片注释,不超过 140 字(可选)

如果你把每周要学的内容精细化到这种程度,你还会担心学不会,入不了门吗,其实说到底就是学了两个月,但都是东学一下,西学一下,什么内容都是浅尝辄止,没有深入进去,所以才会有学了2个月,入不了门这种感受。 (友情提示:觉得有帮助的话可以收藏一下本篇,免得后续找不到)

1、Web安全相关概念(2周)

-

熟悉基本概念(SQL注入、上传、XSS、CSRF、一句话木马等)。

-

通过关键字(SQL注入、上传、XSS、CSRF、一句话木马等)进行Google/SecWiki;

-

阅读《精通脚本黑客》,虽然很旧也有错误,但是入门还是可以的;

-

看一些渗透笔记/视频,了解渗透实战的整个过程,可以Google(渗透笔记、渗透过程、入侵过程等);

2、熟悉渗透相关工具(3周)

-

熟悉AWVS、sqlmap、Burp、nessus、chopper、nmap、Appscan等相关工具的使用。

-

了解该类工具的用途和使用场景,先用软件名字Google/SecWiki;

-

下载无后门版的这些软件进行安装;

-

学习并进行使用,具体教材可以在SecWiki上搜索,例如:Brup的教程、sqlmap;

-

待常用的这几个软件都学会了可以安装音速启动做一个渗透工具箱;

3、渗透实战操作(5周)

-

掌握渗透的整个阶段并能够独立渗透小型站点。

-

网上找渗透视频看并思考其中的思路和原理,关键字(渗透、SQL注入视频、文件上传入侵、数据库备份、dedecms漏洞利用等等);

-

自己找站点/搭建测试环境进行测试,记住请隐藏好你自己;

-

思考渗透主要分为几个阶段,每个阶段需要做那些工作;

-

研究SQL注入的种类、注入原理、手动注入技巧;

-

研究文件上传的原理,如何进行截断、双重后缀欺骗(IIS、PHP)、解析漏洞利用(IIS、Nignix、Apache)等;

-

研究XSS形成的原理和种类,具体学习方法可以Google/SecWiki;

-

研究Windows/Linux提权的方法和具体使用;

4、关注安全圈动态(1周)

-

关注安全圈的最新漏洞、安全事件与技术文章。

-

通过SecWiki浏览每日的安全技术文章/事件;

-

通过Weibo/twitter关注安全圈的从业人员(遇到大牛的关注或者好友果断关注),天天抽时间刷一下;

-

通过feedly/鲜果订阅国内外安全技术博客(不要仅限于国内,平时多注意积累),没有订阅源的可以看一下SecWiki的聚合栏目;

-

养成习惯,每天主动提交安全技术文章链接到SecWiki进行积淀;

-

多关注下最新漏洞列表,推荐几个:exploit-db 、CVE中文库、Wooyun等,遇到公开的漏洞都去实践下。

-

关注国内国际上的安全会议的议题或者录像,推荐SecWiki-Conference。

5、熟悉Windows/Kali Linux(3周)

-

学习Windows/Kali Linux基本命令、常用工具;

-

熟悉Windows下的常用的cmd命令,例如:ipconfig,nslookup,tracert,net,tasklist,taskkill等;

-

熟悉Linux下的常用命令,例如:ifconfig,ls,cp,mv,vi,wget,service,sudo等;

-

熟悉Kali Linux系统下的常用工具,可以参考SecWiki,《Web Penetration Testing with Kali Linux》、《Hacking with Kali》等;

-

熟悉metasploit工具,可以参考SecWiki、《Metasploit渗透测试指南》。

6、服务器安全配置(3周)

-

学习服务器环境配置,并能通过思考发现配置存在的安全问题。

-

Windows2003/2008环境下的IIS配置,特别注意配置安全和运行权限,;

-

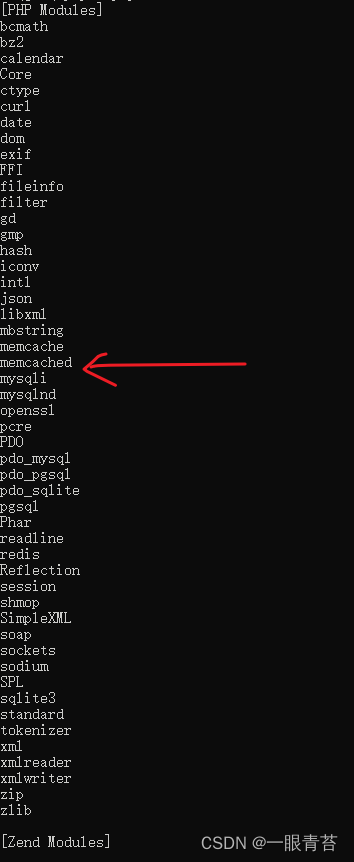

Linux环境下的LAMP的安全配置,主要考虑运行权限、跨目录、文件夹权限等;

-

远程系统加固,限制用户名和口令登陆,通过iptables限制端口;

-

配置软件Waf加强系统安全,在服务器配置mod_security等系统;

-

通过Nessus软件对配置环境进行安全检测,发现未知安全威胁。

7、脚本编程学习(4周)

-

选择脚本语言Perl/Python/PHP/Go/Java中的一种,对常用库进行编程学习。

-

搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP,IDE强烈推荐Sublime;

-

Python编程学习,学习内容包含:语法、正则、文件、网络、多线程等常用库,推荐《Python核心编程》,不要看完;

-

用Python编写漏洞的exp,然后写一个简单的网络爬虫;

-

PHP基本语法学习并书写一个简单的博客系统,参见《PHP与MySQL程序设计(第4版)》、视频;

-

熟悉MVC架构,并试着学习一个PHP框架或者Python框架(可选);

-

了解Bootstrap的布局或者CSS;

8、源码审计与漏洞分析(3周)

-

能独立分析脚本源码程序并发现安全问题。

-

熟悉源码审计的动态和静态方法,并知道如何去分析程序;

-

从Wooyun上寻找开源程序的漏洞进行分析并试着自己分析;

-

了解Web漏洞的形成原因,然后通过关键字进行查找分析;

-

研究Web漏洞形成原理和如何从源码层面避免该类漏洞,并整理成checklist。

9、安全体系设计与开发(5周)

-

能建立自己的安全体系,并能提出一些安全建议或者系统架构。

-

开发一些实用的安全小工具并开源,体现个人实力;

-

建立自己的安全体系,对公司安全有自己的一些认识和见解;

-

提出或者加入大型安全系统的架构或者开发;

这个路线图已经详细到每周要学什么内容,学到什么程度,可以说我整理的这个We安全路线图对新人是非常友好的,除此之外,我还给团队小伙伴整理了相对应的学习资料

如果你需要的话,我也可以分享一部分出来(涉密部分分享不了),需要的可以在下面自取!

2024最新网络安全必备工具、学习、面试资料

![【Osek网络管理测试】[TG3_TC3]tSleepRequestMin_L](https://img-blog.csdnimg.cn/direct/4d47d5f4c86847b8a30963dc3025c0be.png)