轻量级密码算法,以其设计简洁、计算效率高、资源消耗低的特点,成为密码学中一个重要的分支。这些算法特别适用于资源受限的环境,能够在保证安全性的同时,满足对处理能力、存储空间和能耗的限制。

轻量级密码算法特点及应用

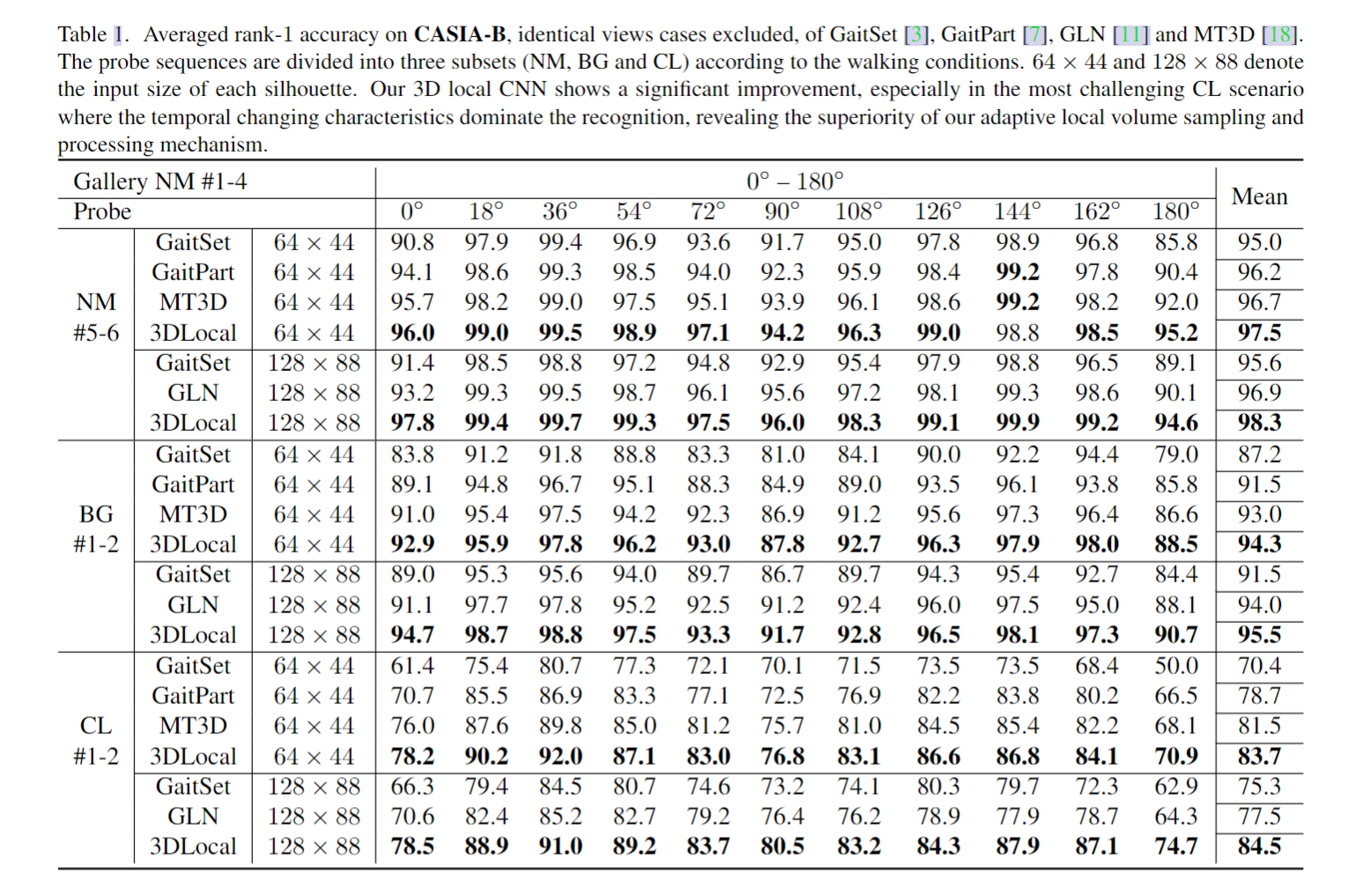

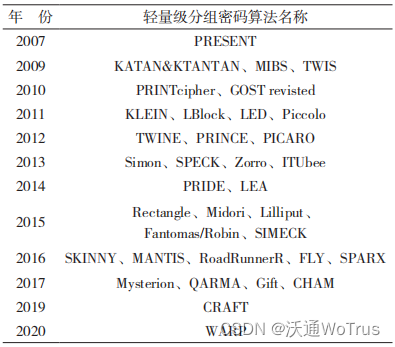

近年来发布的轻量级分组密码大多采用传统的分组密码整体结构,其主要特点体现在非线性部件、扩散层和密钥扩展算法等方面。下表列出了国际上一些重要的期刊和会议上发表的轻量级分组密码算法。

PRESENT:具有非常小的密钥和数据块大小,适合用于存储和计算资源受限的系统;常用于物联网设备和无线传感器网络。

SIMON:由美国国家安全局(NSA)设计,具有可配置的轮数和密钥长度,以适应不同的安全需求;适用于需要定制化安全级别的应用场景。

SPECK:同样由NSA设计,专注于软件实现的轻量级分组密码,具有较快的加密速度;适合在软件层面上对性能要求较高的系统。

LEA:具有紧凑的设计和高效的软件实现,支持多种密钥长度;适用于需要灵活密钥管理的应用场景。

Piccolo:结合了块密码和流密码的特性,提供了高吞吐量和低延迟;适合需要快速数据加密和解密的应用。

KIASU:基于Keccak算法,具有可扩展性和模块化设计;适用于需要高度定制化和模块化设计的系统。

Ascon:提供了多种操作模式,包括加密、认证加密和哈希函数;适用于需要多种密码学功能的复杂系统。

Chaskey:专为快速软件实现设计的轻量级密码算法,具有较低的计算复杂度;适合在资源受限的系统中进行快速的数据验证。

轻量级密码算法的优势

资源消耗低:轻量级密码算法的设计充分考虑受限系统的处理能力、存储空间以及功耗需求。轻量级密码算法对存储空间的需求较低,可减少了计算资源的消耗。

高效率:轻量级密码算法在保障安全性的同时,注重提高运算效率。这意味着在相同的硬件条件下,轻量级密码算法可以更快地完成加密和解密操作,从而提高整个系统的处理速度。

安全性高:尽管轻量级密码算法在资源消耗和运算效率上有所优化,但它们并未牺牲安全性。通过精心设计和优化算法结构,轻量级密码算法仍然能够提供足够的安全强度,有效抵抗各种密码攻击。

灵活性好:轻量级密码算法通常具有更好的扩展性和灵活性。例如,某些轻量级密码算法可以通过增加轮数来提高安全性,或者通过修改算法结构来适应不同的应用场景。

成本低:由于轻量级密码算法在资源消耗和运算效率上的优势,它在实际应用中能够降低硬件成本、软件开发成本以及维护成本。

兼容性高:轻量级密码算法通常设计为与现有的安全协议和标准兼容,这使得它们可以无缝集成到现有的系统中,无需进行大规模的系统重构。

轻量级密码算法的应用场景

物联网设备安全:由于物联网设备通常处理能力和存储空间有限,且可能部署在能源供应受限的环境中,轻量级密码算法能够为这些设备提供加密和身份验证功能,而不会对其性能造成过大的负担。例如,智能门锁、环境监测传感器和智能家居设备等都可以利用这些算法来保护数据的机密性和完整性。

无线传感器网络:由大量分布式传感器组成的无线传感器网络,负责收集和传输环境数据。轻量级密码算法是保护这些网络数据安全的理想选择,可以确保数据在传输过程中的安全,同时保持网络的能效。

可穿戴设备:智能手表、健康监测器等可穿戴设备需要在有限的空间内集成多种功能,轻量级密码算法提供了一种高效的安全解决方案,既保护了用户的隐私数据,又不会显著影响设备的续航能力。

移动应用安全:移动应用处理大量用户数据,包括个人信息和交易数据等敏感信息。轻量级密码算法可以在移动设备上提供加密服务,保护用户数据不被恶意软件或黑客攻击,并可用于身份验证和会话管理,确保用户账户的安全。

移动支付安全:移动支付系统对安全性有极高要求。轻量级密码算法可以在保证安全性的同时,提高支付系统的运算效率,降低交易成本,实现对用户身份和交易数据的快速验证和加密。

车辆网络通信安全:随着汽车智能化的发展,车辆网络通信的安全变得尤为重要。轻量级密码算法可以用于车载系统的加密通信,保护车辆控制数据和用户信息,同时也可以应用于车联网(V2X)通信,确保车辆与基础设施、其他车辆以及行人之间的通信安全。

云计算与大数据安全:云计算和大数据技术在提供数据处理和分析支持的同时,也面临数据安全和隐私保护的挑战。轻量级密码算法可以在保证数据安全性的同时,降低云计算和大数据处理过程中的计算开销和存储成本,实现对数据的加密存储、安全传输和隐私保护。

![[C++]哈希应用-布隆过滤器快速入门](https://img-blog.csdnimg.cn/direct/5368f3ff867f40d19a4766f05b5c287e.png#pic_center)