文章目录

- 一、系统安全:防火墙与入侵检测

- 1、防火墙

- 1)分组过滤路由器

- 2)应用网关也称为代理服务器(proxy server),

- 二、一些未来的发展方向

一、系统安全:防火墙与入侵检测

恶意用户或软件通过网络对计算机系统的入侵或攻击已成为当今计算机安全最严重的威胁之一。用户入侵包括利用系统漏洞进行未授权登录,或者授权用户非法获取更高级别权限。软件入侵方式包括通过网络传播病毒、蠕虫和特洛伊木马。此外还包括阻止合法用户正常使用服务的拒绝服务攻击,等等。而前面讨论的所有安全机制都不能有效解决以上安全问题。例如,加密技术并不能阻止植入了“特洛伊木马”的计算机系统通过网络向攻击者泄漏秘密信息。

1、防火墙

防火墙(firewal)作为一种访问控制技术,通过严格控制进出网络边界的分组,禁止任何不必要的通信,从而减少潜在入侵的发生,尽可能降低这类安全威胁所带来的安全风险。由于防火墙不可能阻止所有入侵行为,作为系统防御的第二道防线,入侵检测系统IDS(ImtrusionDetection System)通过对进入网络的分组进行深度分析与检测发现疑似入侵行为的网络活动,并进行报警以便进一步采取相应措施。

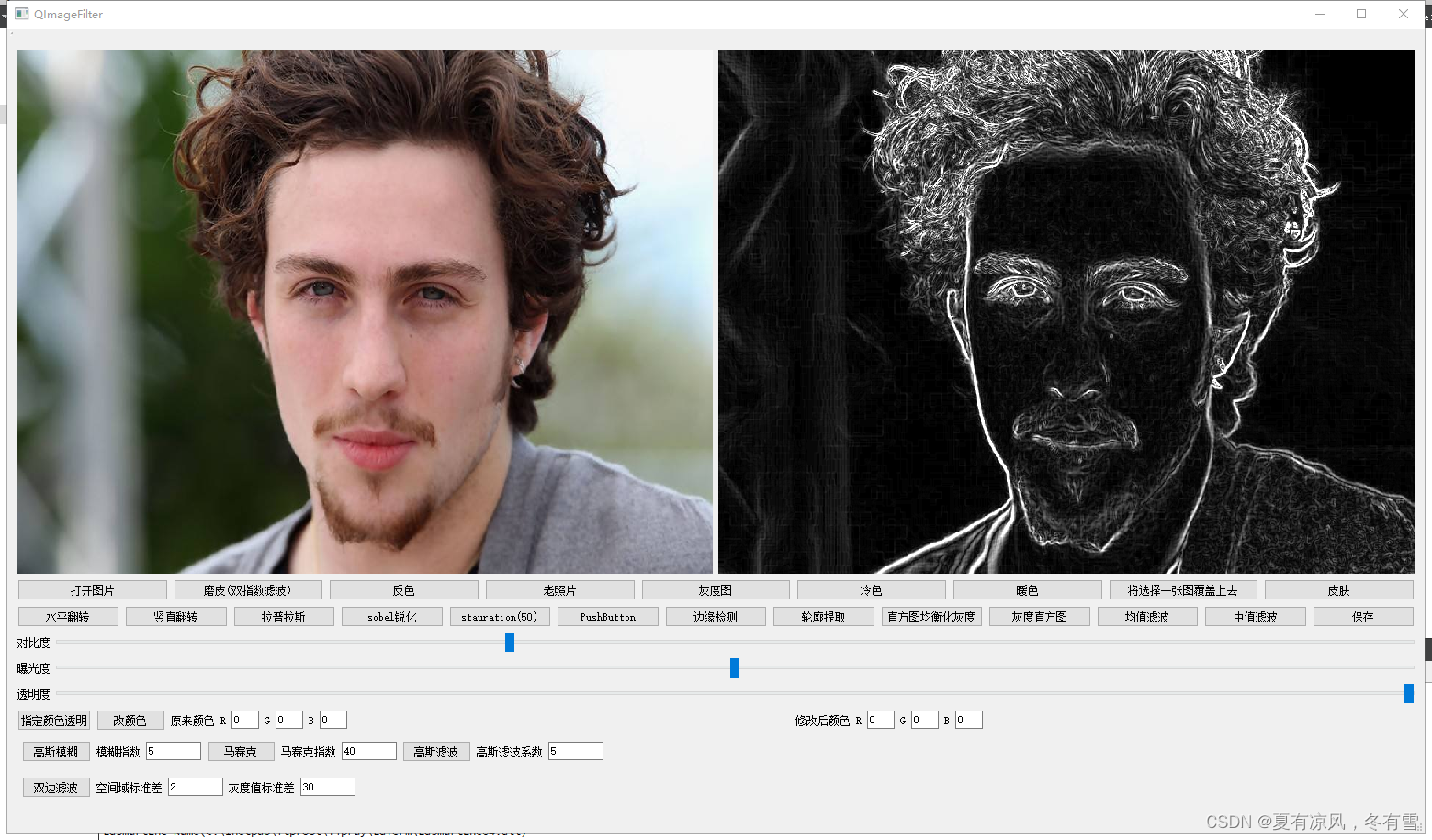

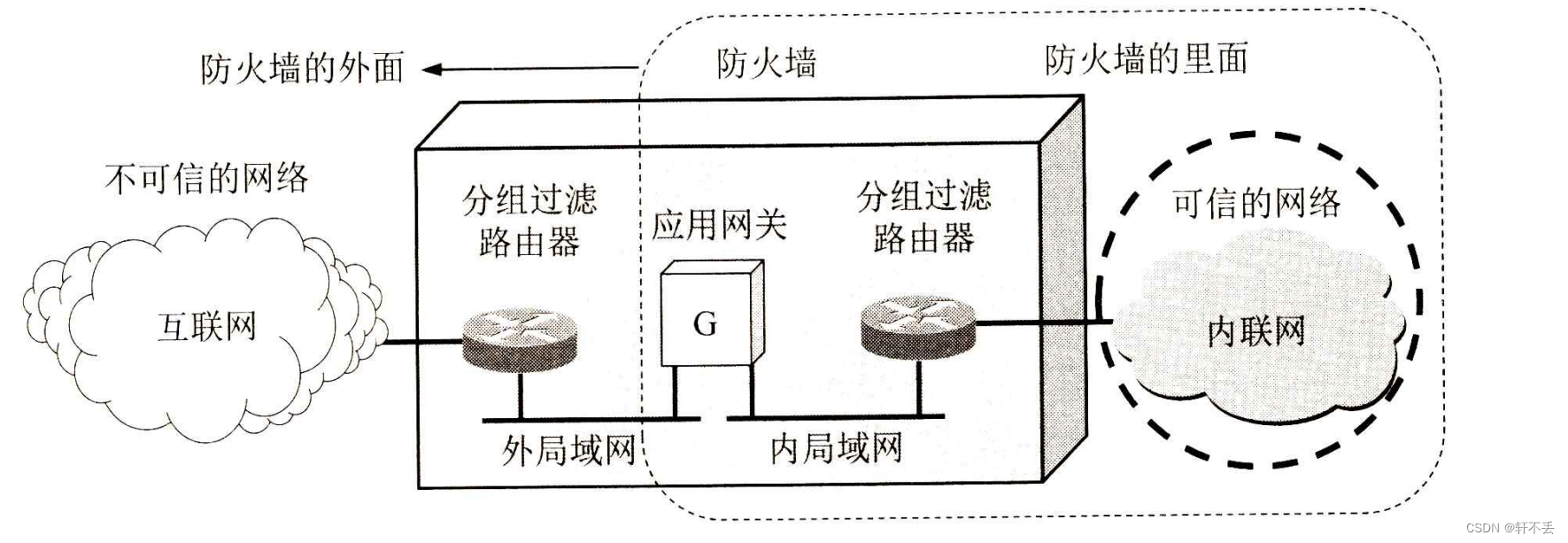

防火墙是一种特殊编程的路由器,安装在一个网点和网络的其余部分之间,目的是实施访问控制策略。这个访问控制策略是由使用防火墙的单位自行制定的。这种安全策略应当最适合本单位的需要。下图指出防火墙位于互联网和内部网络之间。互联网这边是防火墙的外面,而内部网络这边是防火墙的里面。一般都把防火墙里面的网络称为“可信的网络(trusted network),而把防火墙外面的网络称为“不可信的网络”(untrusted network)。

防火墙技术一般分为以下两类。

1)分组过滤路由器

一种具有分组过滤功能的路由器,它根据过滤规则对进出内部网络的分组执行转发或者丢弃(即过滤)。过滤规则是基于分组的网络层或运输层首部的信息例如:源/目的IP 地址、源/目的端口、协议类型(TCP 或 UDP),等等。我们知道,TCP的端口号指出了在 TCP上面的应用层服务。例如,端口号23是TELNET,端口号 119 是新闻网 USENET,等等。所以,如果在分组过滤器中将所有目的端口号为23 的入分组(incomingpacket)都进行阻拦,那么所有外单位用户就不能使用TELNET 登录到本单位的主机上。同理,如果某公司不愿意其雇员在上班时花费大量时间去看互联网的USENET 新闻,就可将目的端口号为119的出分组(outgoing packet)阻拦住,使其无法发送到互联网。

分组过滤可以是无状态的,即独立地处理每一个分组。也可以是有状态的,即要跟踪每个连接或会话的通信状态,并根据这些状态信息来决定是否转发分组。例如,一个进入到分组过滤路由器的分组,如果其目的端口是某个客户动态分配的,那么该端口显然无法事先包含在规则中。这样的分组被允许通过的唯一条件是:该分组是该端口发出合法请求的一个响应。这样的规则只能通过有状态的检查来实现。

分组过滤路由器的优点是简单高效,且对于用户是透明的,但不能对高层数据进行过滤。例如,不能禁止某个用户对某个特定应用进行某个特定的操作,不能支持应用层用户鉴别等。这些功能需要使用应用网关技术来实现。

2)应用网关也称为代理服务器(proxy server),

它在应用层通信中扮演报文中继的角色一种网络应用需要一个应用网关,例如在上一章6.4.3 节中“代理服务器”介绍过的万维网缓存就是一种万维网应用的代理服务器。在应用网关中,可以实现基于应用层数据的过滤和高层用户鉴别。

所有进出网络的应用程序报文都必须通过应用网关。当某应用客户进程向服务器发送份请求报文时,先发送给应用网关,应用网关在应用层打开该报文,查看该请求是否合法(可根据应用层用户标识ID或其他应用层信息来确定)。如果请求合法,应用网关以客户进程的身份将请求报文转发给原始服务器。如果不合法,报文则被丢弃。例如,一个邮件网关在检查每一个邮件时,会根据邮件地址,或邮件的其他首部,甚至是报文的内容(如,有没有“导弹”“核弹头”等关键词)来确定该邮件能否通过防火墙。

应用网关也有一些缺点。首先,每种应用都需要一个不同的应用网关(可以运行在同一台主机上)。其次,在应用层转发和处理报文,处理负担较重。另外,对应用程序不透明需要在应用程序客户端配置应用网关地址。

通常可将这两种技术结合使用,上图所画的防火墙就同时具有这两种技术。它包括两个分组过滤路由器和一个应用网关,它们通过两个局域网连接在一起。

入侵检测方法一般可以分为基于特征的入侵检测和基于异常的入侵检测两种。

基于特征的IDS维护一个所有已知攻击标志性特征的数据库。每个特征是一个与某种入侵活动相关联的规则集,这些规则可能基于单个分组的首部字段值或数据中特定比特串,或者与一系列分组有关。当发现有与某种攻击特征匹配的分组或分组序列时,则认为可能检测到某种入侵行为。这些特征和规则通常由网络安全专家生成,机构的网络管理员定制并将其加入到数据库中。

基于特征的 IDS只能检测已知攻击,对于未知攻击则束手无策。基于异常的IDS通过观察正常运行的网络流量,学习正常流量的统计特性和规律,当检测到网络中流量的某种统计规律不符合正常情况时,则认为可能发生了入侵行为。例如,当攻击者在对内网主机进行ping 搜索时,或导致ICMP ping 报文突然大量增加,与正常的统计规律有明显不同。但区分正常流和统计异常流是一件非常困难的事情。至今为止,大多数部署的IDS主要是基于特征的,尽管某些IDS包括了某些基于异常的特性。

不论采用什么检测技术都存在“漏报”和“误报”情况。如果“漏报”率比较高,则只能检测到少量的入侵,给人以安全的假象。对于特定IDS,可以通过调整某些值来降低“漏报”率,但同时会增大“误报”率。“误报”率太大会导致大量虚假警报,网络管理员需要花费大量时间分析报警信息,甚至会因为虚假警报太多而对报警“视而不见”,使IDS形同虚设。

二、一些未来的发展方向

本章介绍了网络安全的主要概念。网络安全是一个很大的领域,无法在这进行深入的探讨。对于有志于这一领域的读者,可在下面几个方向做进一步的研究:

- 椭圆曲线密码ECC: 目前椭圆曲线密码已在TLS13的握手协议中占据非常重要的地位。此外,在电子护照和金融系统中也大量使用椭圆曲线密码系统。在互联网上已有许多关于椭圆曲线密码的资料。限于篇幅,无法在本书中进行介绍。

- 移动安全(Mobile Security):移动通信带来的广泛应用(如移动支付,MobilePayment)向网络安全提出了更高的要求。

- 量子密码(Quantum Cryptography):量子计算机的到来将使得目前许多使用中的密码技术无效,后量子密码学(Post-Quantum Cryptography)的研究方兴未艾。

- 商密九号算法SM9:为了降低公钥和证书管理的复杂性,早在三十多年前提出的标识密码(ldentity-Based Cryptography),现在又被重视。标识密码把用户的标识(如手机号码)作为公钥,使得安全系统变得易于部署和管理。2008年标识密码算法正式获得我国密码管理局签发为商密九号算法SM9。此算法不需要申请数字证书,适用于互联网应用的名种新兴应用的安全保障,其应用前景值得关注。