终端保护解决方案或入侵检测系统(IDS)可以基于启发式方法、特征码以及新解决方案中的人工智能来检测恶意事件。它们通过电子邮件、Syslog、Webhooks或其他方式生成警报。然而,有效地分析这些警报消息的根本原因,以识别和响应潜在威胁,需要先进的工具和方法。

本文探讨了IOTA网络流量捕获和分析解决方案如何使安全专业人员能够分析IDS警报消息,从而全面提升网络安全。

一、流量捕获

第一步是捕获受影响的流量。使用IOTA捕获网络流量有两种选择:内联(in-line)或通过SPAN连接。如果我们已永久部署IOTA,可以在警报出现后立即对流量模式进行回溯分析。IOTA在网络中的放置位置必须根据预期应用决定。

二、流量分析

我们的分析过程取决于消息是来自终端检测与响应(EDR)系统还是入侵检测系统(IDS)。因此,我们描述了分析安全警报的各种方法。

三、寻找“零号病人(patient zero)”

名词解释:在网络安全领域,“Patient Zero”(零号病人)是一个重要的概念,用于描述首次感染恶意软件或病毒的用户或设备。其识别和防御对于控制恶意软件的传播至关重要。

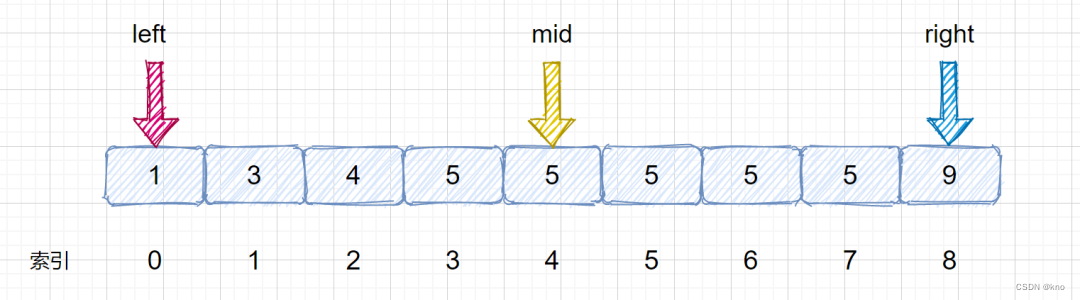

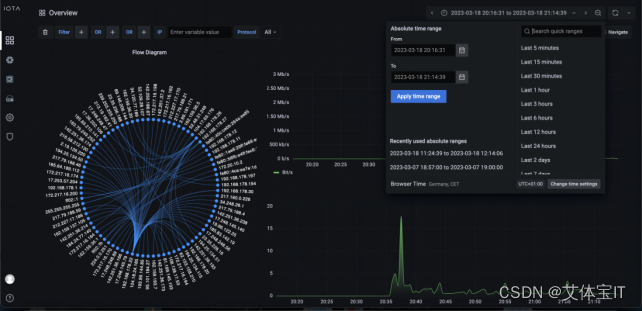

回溯分析的第一步是选择所需的时间窗口。我们可以在IOTA界面的右上角区域中选择绝对时间窗口(从某个时间到另一个时间)或相对于当前时间的时间窗口。时间窗口应尽可能限制,以简化后续分析。

图 1:在 IOTA 面板上应用相对或绝对时间过滤器

我们从受影响的主机开始搜索攻击者。让我们从首次检测到攻击或异常行为的主机开始,找到所谓的 “0 号病人”,并相应地限制时间窗口。

如果是已知攻击,则可以专门搜索通信模式,如特定目标端口。我们还以此为例。我们假设一个文件服务器受到勒索软件攻击,该服务器通过网络中的服务器消息块(SMB)提供服务。服务器的 IPv4 地址是 192.168.178.6。

我们知道 SMB 在 TCP 端口 445 上运行,因此我们对该目标端口进行过滤。这表明,在加密时间窗口内,只有 192.168.178.22 客户端与文件服务器建立了 SMB 连接。

图 2:按目的地端口 445 和 IP 地址 192.168.178.6 过滤的视图。流量图也经过过滤

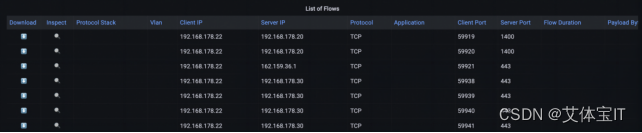

在这里,我们使用过滤器 “IP_SRC = 192.168.178.22 ”来检查客户端 192.168.178.22 不久前建立了哪些通信关系,并明确是命令和控制流量还是下载流量。

在此之前,只有一个通信关系离开了内部网络,具体来说,是一个在目标端口 443 上使用 TLS 的 TCP 连接,即 HTTPS。在这里,我们使用 IOTA 的下载功能下载了整个数据流和相应的数据流。现在,我们可以检查客户端 hello 中的 TLS 扩展服务器名称指示 (SNI),以明确客户端使用哪个主机名建立连接。

图 3:概览仪表板上的流量列表。我们可以将其下载为 PCAPNG 格式,详细查看特定流量,或通过选择 “+”符号进行包含过滤,或选择“-”符号进行排除过滤

由于 TLS 加密,下载本身无法以纯文本形式识别,因此必须在日志文件中对客户端进行进一步分析。这表明用户下载并安装了一个恶意程序,然后通过分析的 SMB 网络共享对文件进行加密。

这些步骤为我们提供了导致攻击的 IP 地址、主机名和文件。不过,在某些情况下,下载恶意软件的服务器只是攻击者的 “前端服务器”,它们也会不时发生变化。

不过,由于网络中的横向移动在攻击事件中通常是可以识别的,因此还应检查其他客户端,因为受影响的客户端可能已经分发了恶意软件。如果在受影响的客户端上无法识别外部通信关系,则应检查所有内部通信模式,看是否有异常情况可能将恶意软件带到客户端 192.168.178.22。

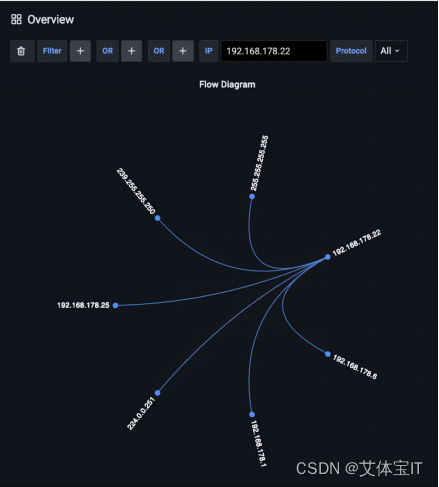

要首先识别该主机与哪些远程站进行过通信,我们可以进入 “概览 ”仪表板,然后单击流程图中的 IP 地址。然后,IOTA 会对点击的 IP 地址应用带有源地址和目标地址的 IP 过滤器。

图 4:通过 IP 地址过滤并查看捕获的流量

在这幅图中,我们可以看到两个流量。我们随后可以识别出几种基于 IPv4 的通信模式。在示例中,主机与其他六个地址通信,其中一个是广播地址 (255.255.255.255),192.168.178.1 是网关。我们还可以看到组播地址 224.0.0.251 和 239.255.255.250。这样就只剩下 192.168.178.6 和 192.168.178.25。由于 192.168.178.6 本身就是文件服务器,我们可以认为 192.168.178.25 是唯一的其他主机。

通过对 192.168.178.25 进行过滤,我们可以调查与该 IP 连接的所有通信模式。如果只有一个流向 192.168.178.22,我们就可以认为 192.168.178.25 是零号病人。

四、ARP 欺骗

在下面的示例中,客户数据中心网络 IDS 报告了一次 ARP 欺骗攻击。IDS 告诉我们,IP 地址 192.168.178.21 受此攻击影响。我们需要获取攻击者的 MAC 地址,以便在网络中搜索攻击者所在的交换机和相应端口。

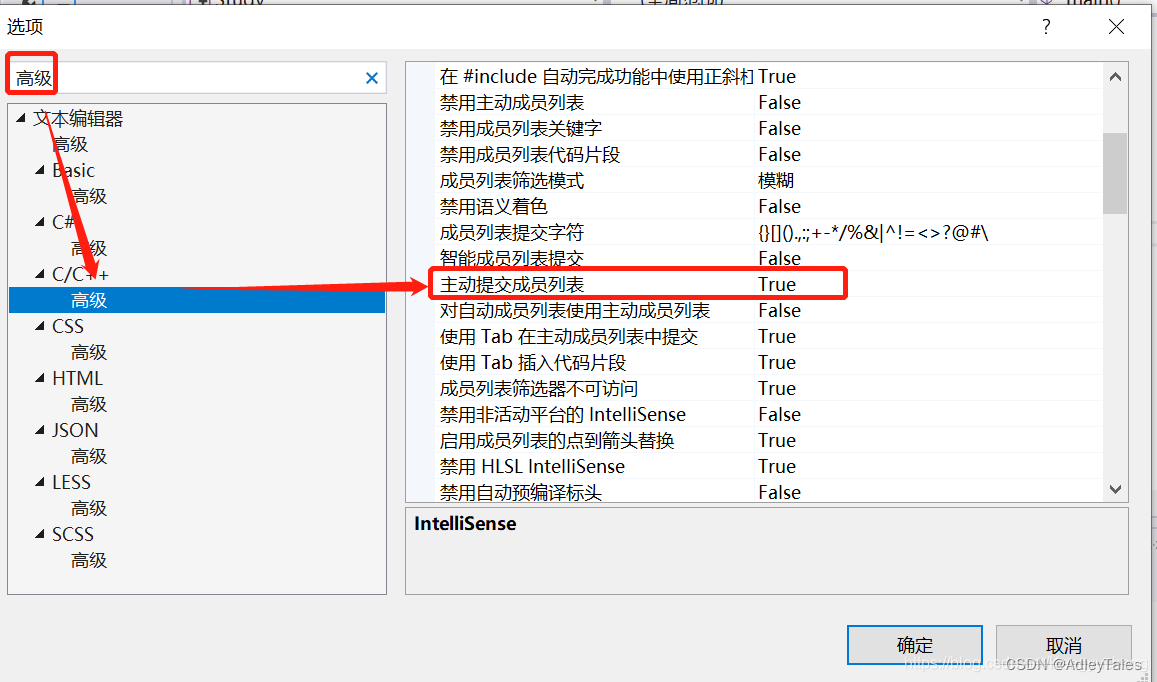

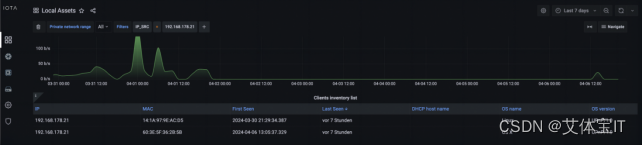

客户数据中心 IP 网络是静态寻址的,因此我们只能看到 IP 和 MAC 地址之间一对一的映射。我们进入本地资产仪表板,使用 IOTA 调查此 IDS 警报。

图 5:导航至本地资产仪表板

然后,我们可以通过执行过滤规则 “IP_SRC = 192.168.178.21 ”来过滤源 IP 地址。我们可以在 “客户端清单列表 ”下看到两个 MAC 地址。MAC 地址 14:1A:97:9E:AC:D5 是原始 Mac 地址。因此,攻击者的 MAC 地址为 60:3E:5F:36:2B:5B,如下图所示。

图 6:我们可以看到关于 IP 地址 192.168.178.21 的两个 MAC 地址。因此,我们拥有两个 MAC 地址

现在,我们已经掌握了在网络上搜索交换机上攻击者定位所需的全部信息。

五、TLS 降级

另一个例子是,我们连接到 TAP 的 IDS 系统生成了 TLS 降级攻击警报信息。受影响的公司策略只允许 TLS 版本 1.2 和 1.3,因此我们需要调查哪些主机正在使用 TLS 版本 1.0 或 1.1。为此,我们导航到 SSL/TLS 概述仪表板。

图 7:导航至 SSL/TLS 概述控制面板

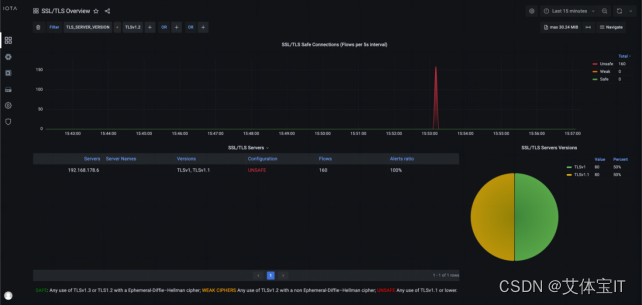

在 SSL/TLS 总览仪表板上,我们可以看到使用 TLS 1.1 或 1.0 的不安全配置,以及 SSL/TLS 服务器的配置栏。

如下图所示,我们可以通过 “TLS_SERVER_VERSION < TLSv1.2 ”进行过滤,只获取不安全连接。在这里,我们有一台 IP 地址为 192.168.178.6 的服务器,它的 TLSv1 和 TLSv1.1 已激活,我们有 160 个流量受到不安全传输加密方法的影响。我们现在知道,只有这台服务器会受到这种攻击的影响。

图 8:带有不安全 TLS 版本过滤器的 SSL/TLS 总览仪表板

之后,我们要调查该服务器是否也启用了安全版本。在 SSL/TLS 总览控制面板上,我们创建了 “IP_DST=192.168.178.6 ”过滤器,以便根据受影响的目标 IP 地址进行过滤。我们可以看到,该服务器也启用了 TLSv1.2 和 TLSv1.3 安全版本。因此,我们可以认为该服务器受到了 TLS 降级攻击的影响。

图 9:SSL/TLS 概述仪表板,显示 IP 地址 192.168.178.6 提供的所有 TLS 版本

六、端口扫描

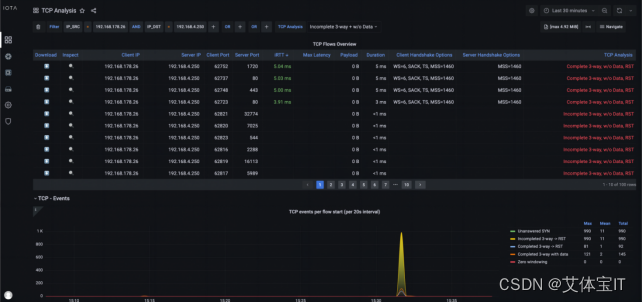

我们的下一个安全事件由终端保护生成。IOTA 可以识别端口扫描并清除产生扫描的主机。因此,我们需要导航到 TCP 分析仪表板。

图 10:导航至 TCP 分析仪表板

在 “TCP 分析 ”面板上,我们可以过滤 “不完整的 3 路或无数据(Incomplete 3-way w/o Data)”。这有助于我们将所谓的 TCP 半开启作为不完整三向进行检查。

TCP 半开放有助于识别发送 SYN、等待 SYN/ACK 并保持握手开放的攻击者。攻击者可以在不通过 ACK 完成 TCP 握手的情况下获得开放端口的信息。某些情况下会显示握手数据而不传输数据,这表明端口扫描。

图 11:带有源 IP 地址和目标 IP 地址过滤器的 TCP 分析仪表板,以及我们的指标 “不完整 3 路 ”和 “无数据”

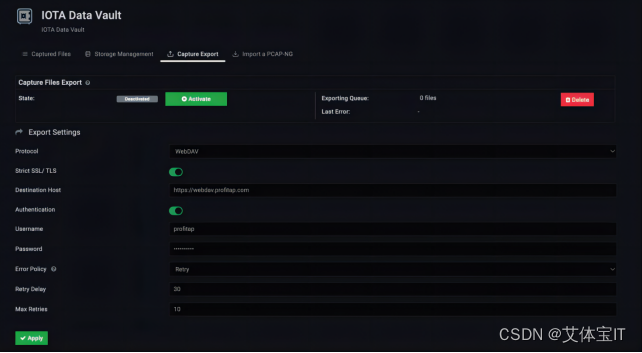

七、为记录目的导出数据

有时,需要导出捕获的数据以进行彻底的取证分析或进一步调查。这一过程可按需或主动执行,确保我们不受 IOTA 存储容量的限制。

我们可以导航到左侧菜单中的 “IOTA 数据库 ”选项,以方便进行此操作。随后,我们可以进入 “捕获导出”,选择首选协议,即 WebDAV 或 FTP。单击 “应用 ”启动导出流程,即可配置凭证和错误处理。按照该协议,捕获的数据将以 PCAP 文件的形式上传到指定的服务器,每隔三十秒上传一次。

图 12:定期导出到 WebDAV 服务器

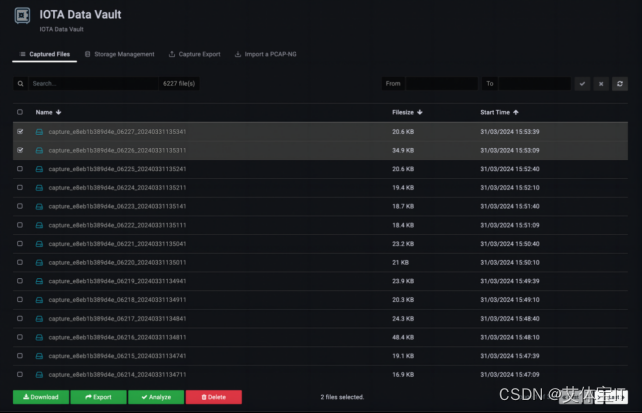

IOTA 固态硬盘上的所有捕获数据都可以作为 PCAPNG 文件在 IOTA 数据保险库的 “捕获文件 ”部分进行访问。IOTA 每三十秒生成一次新的 PCAPNG 文件。我们可以按开始时间选择所需的数据,然后点击下载。下载捕获文件后,我们可以根据需要在 Wireshark 中分析有效载荷。

图 13:选择并下载 PCAPNG 文件,以便在 Wireshark 中进行进一步研究

结论

IOTA 允许灵活的网络集成和捕获选项,以便对安全警报做出反应。捕获可以在报告警报后按需进行,也可以作为永久滚动捕获进行。

建议采用永久捕获方式,以便在警报发出后立即提供所需数据进行分析。

流量可以简单地导出为 PCAPNG,然后在需要时导入进行分析。IOTA 使我们能够使用提供的仪表板快速有效地分析恶意通信模式。灵活的过滤器组合和深入分析选项可加快根本原因分析。