目录

前言:

一、实验需求

二、需求分析

三、具体操作

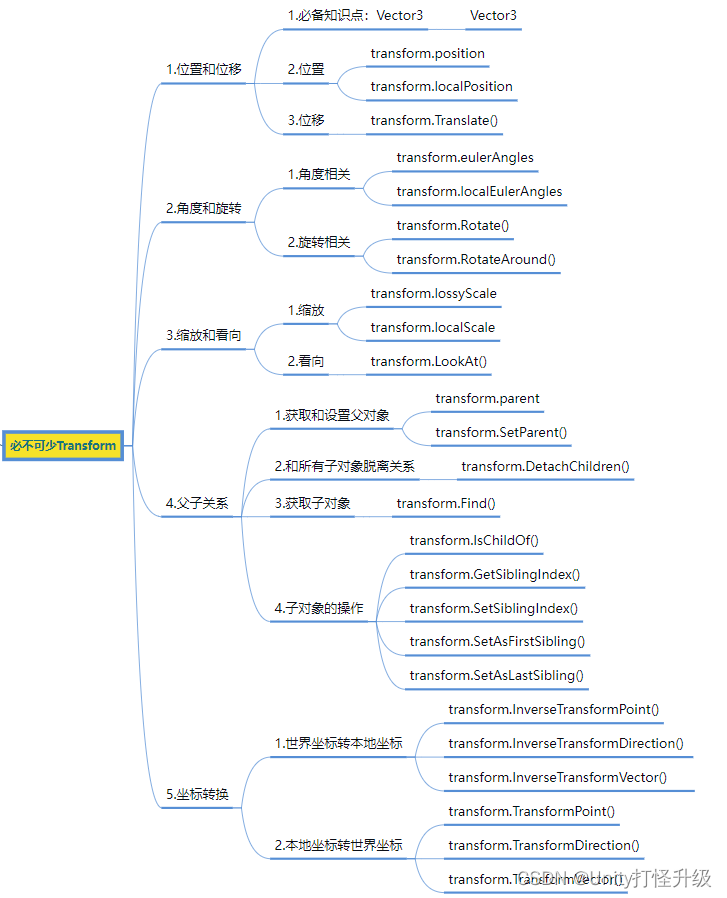

1,在安全区域中新建拓扑图中所显示的区域

2,在对象模块中的时间段中添加一个9:00-18:00

3,写两条安全策略,一个是生产区,一个是办公区

4,在策略中只开通icmp服务

5,在对象模块的用户中新建sc,bg,yk组,并每个组添加用户

6,确保设立的用户都是按要求设置

7,创建网络管理员,并创建一个SmilingMrRui管理员

四、测试

前言:

我们本次做的实验用到的防火墙是华为的USG6000V1,所有的安全策略,用户认证都在该设备的可视化界面中进行操作,并搭配老伙伴ENSP模拟器,接下来让我们进入实验。

一、实验需求

- 1,DMZ区域内的服务器,生产区仅在办公时间内(9:00-18:00)可以访问,办公区的设备全天 可以访问

- 2,生产区不允许访问互联网,办公区和游客区允许访问互联网

- 3,办公区设备10.0.2.10不允许访问DMZ区域的FTP和HTTP服务器,仅能PING通10.0.3.10

- 4,办公区分为市场部和研发部,研发部IP地址固定,访问DMZ区域使用匿名认证,市场部需要用户绑定IP地址,访问DMZ区域使用免认证,游客区人员不固定,不允许访问DMZ区和生产区,统一使用guest用户登录,密码Admin@123,游客仅有访问公司网站和上网的权限,门户网站地址10.0.3.10。

- 5,生产区访问DMZ区时,需要进行protal认证,设立生产区用户组织架构,至少包含三个部门,每个部门三个用户,用户统一密码Openlab123,首次登陆需要修改密码,用户过期时间设定为10天,用户不允许多人使用。

- 6,创建一个自定义管理员,要求不能拥有系统管理的功能

二、需求分析

- 通过防火墙中的安全策略模块进行修改

- 办公区和游客区可以访问我们的电信和移动网络,设置策略,生产区默认禁止,不用修改

- 策略中服务只开通ICMP功能,因为ping功能用ICMP协议

- 办公区分为市场部和研发部,研发部IP地址固定,访问DMZ区域使用匿名认证,通过认证策略进行操作,市场部需要用户绑定IP地址10.0.2.20,访问DMZ区域使用免认证,游客区人员我们设置一个,不允许访问DMZ区和生产区,统一使用guest用户登录,密码Admin@123,游客仅有访问公司网站和上网的权限,门户网站地址10.0.3.10/32

- 生产区访问DMZ区时,需要进行protal认证,设立生产区三个部门:售前部,运维部,售后部,用户统一密码Openlab123,首次登陆需要修改密码这个是默认勾选的,用户过期时间设定为10天,用户不允许多人使用

- 在系统模块中管理员角色中创建一个网络管理员,我们给定一定权限就行,然后在管理员中添加一个管理员角色

- 交换机也要进行配置,下口进行vlan划分2,3,上口进行trunk干道流量放行

三、具体操作

交换机操作不作展示,以下主要为防火墙可视化界面操作

1,在安全区域中新建拓扑图中所显示的区域

2,在对象模块中的时间段中添加一个9:00-18:00

3,写两条安全策略,一个是生产区,一个是办公区

生产区策略:

办公区策略:

4,在策略中只开通icmp服务

5,在对象模块的用户中新建sc,bg,yk组,并每个组添加用户

6,确保设立的用户都是按要求设置

7,创建网络管理员,并创建一个SmilingMrRui管理员

四、测试

办公区市场部可以访问dmz:

办公区游客区访问互联网:

网络管理员: