本周态势快速感知

本周,勒索软件LockBit涉嫌对美国一家生产乙烯基产品的公司(Homeland Vinyl)进行攻击。

LockBit声称他们已窃取了销售、库存、财务交易数据及其他公司记录,并声明将于2024年7月19日公开这些被盗信息。

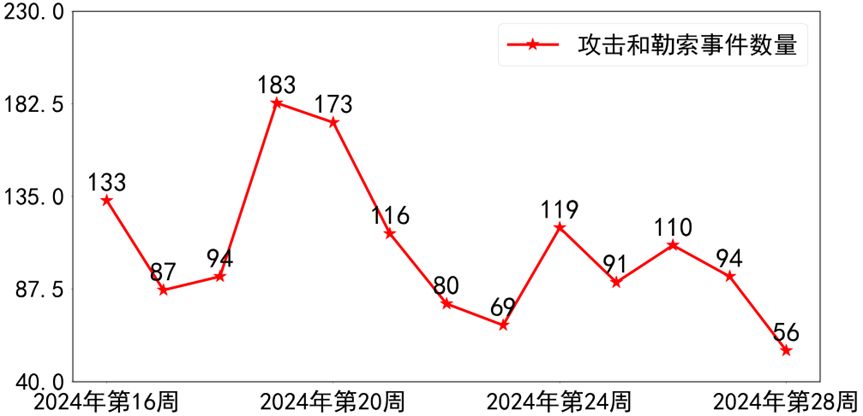

本周全球共监测到勒索事件56起,事件数量持续下降,降至近半年最低值。

从整体上看,Lockbit3.0仍然是影响最严重的勒索家族;本周Akira是影响最严重的勒索家族;Play、Lockbit3.0、Cactus及Incransom恶意家族紧随其后,需要注意防范。

01 勒索态势

1.1 勒索事件数量

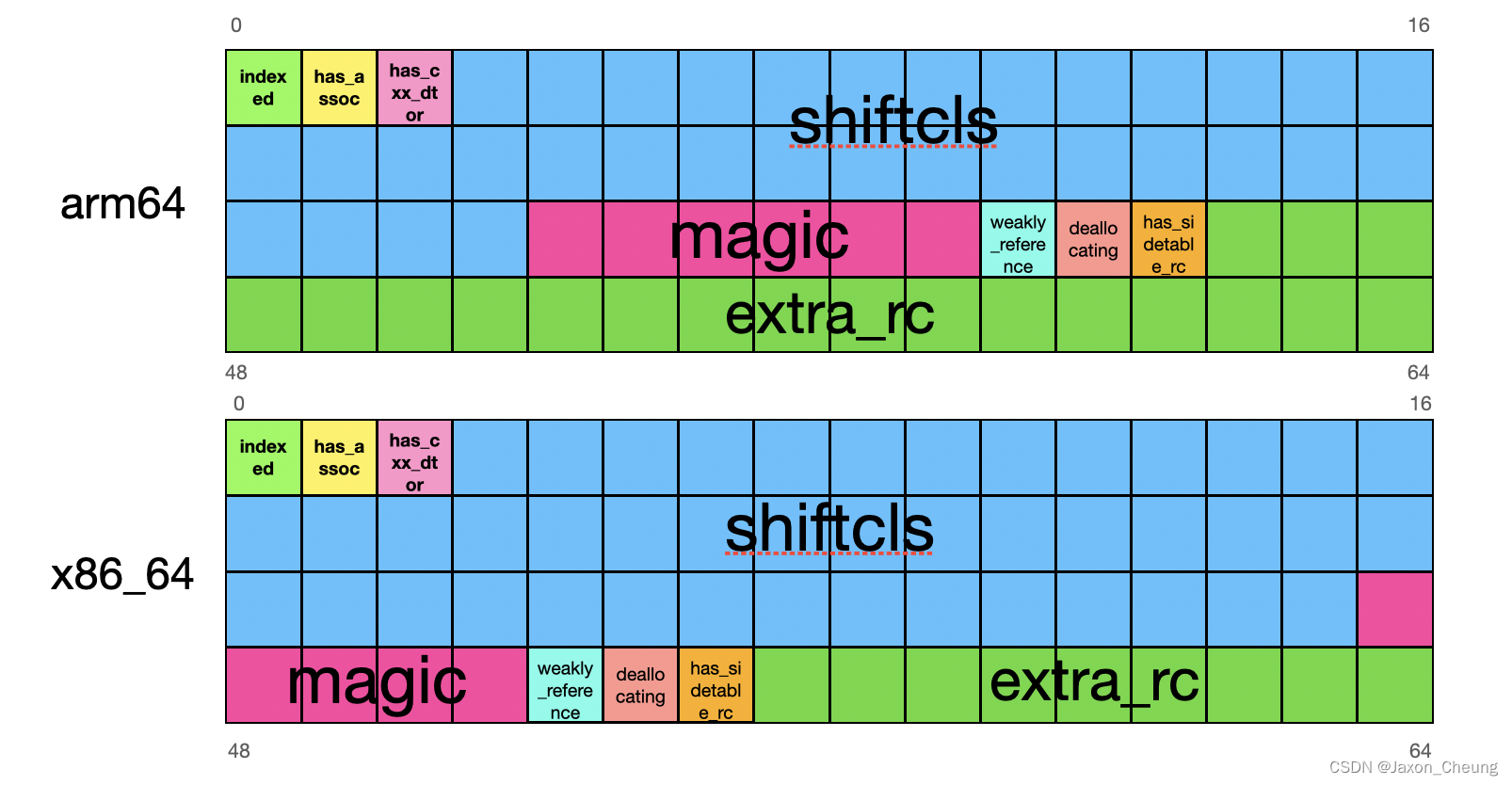

本周全球共监测到勒索事件56起,事件数量持续下降,降至近半年最低值。勒索事件趋势见图1.1。

图1.1 勒索事件趋势图

1.2 勒索事件受害者所属行业

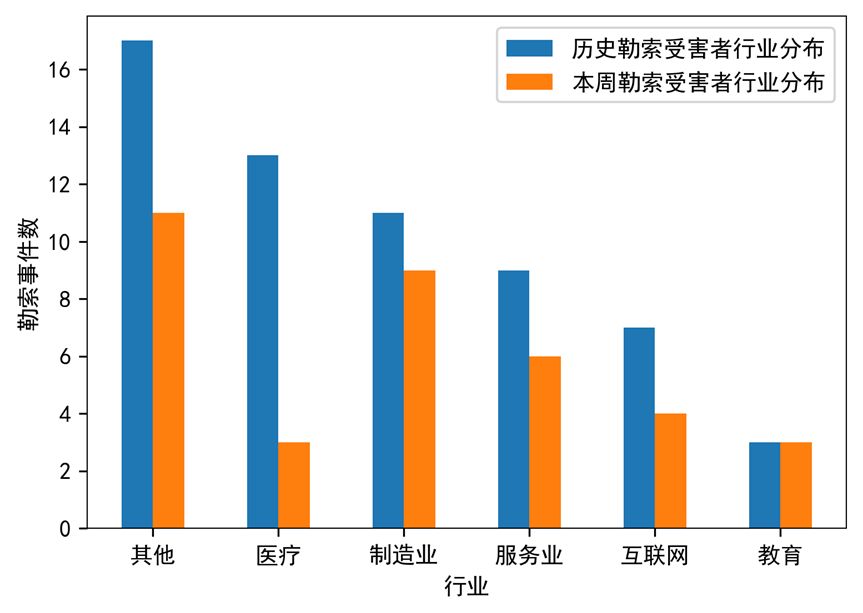

本周全球勒索事件受害者所属行业和历史对比趋势图如图1.2所示。从图中可知,大部分行业的勒索事件都有不同程度的减少,其中医疗行业中勒索事件数量大幅下降,教育行业与过往相比无变化。勒索事件趋势见图1.2。

图1.2 勒索受害者行业分布趋势图

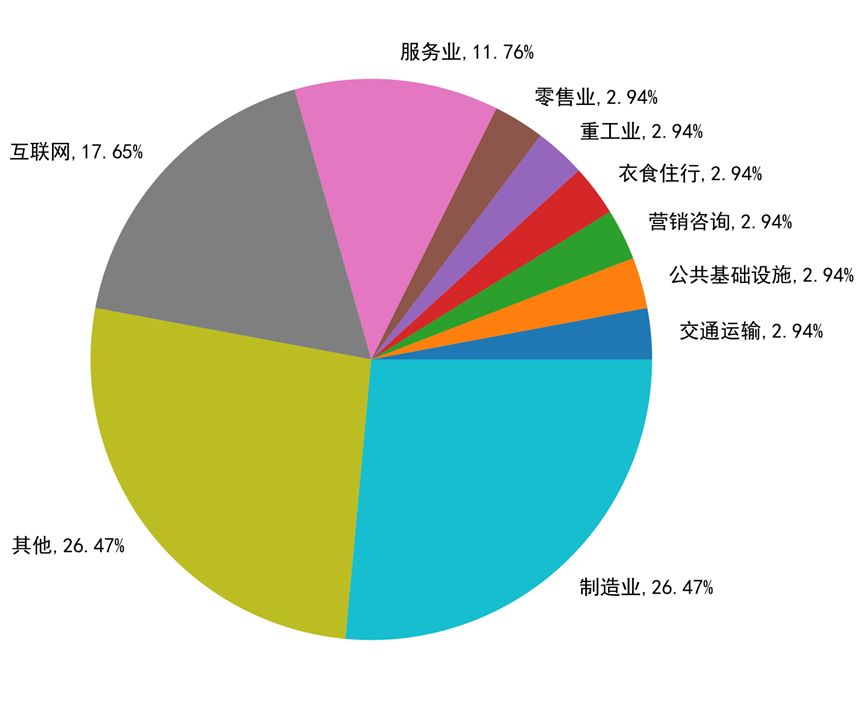

2023年下半年至今,中国区域的勒索事件受害者所属行业分布如图1.3所示,Top5为制造业,其他,互联网,服务业,零售业。

图1.3 2023年下半年至今中国区域勒索受害者行业分布图

1.3 勒索事件受害者所属国家

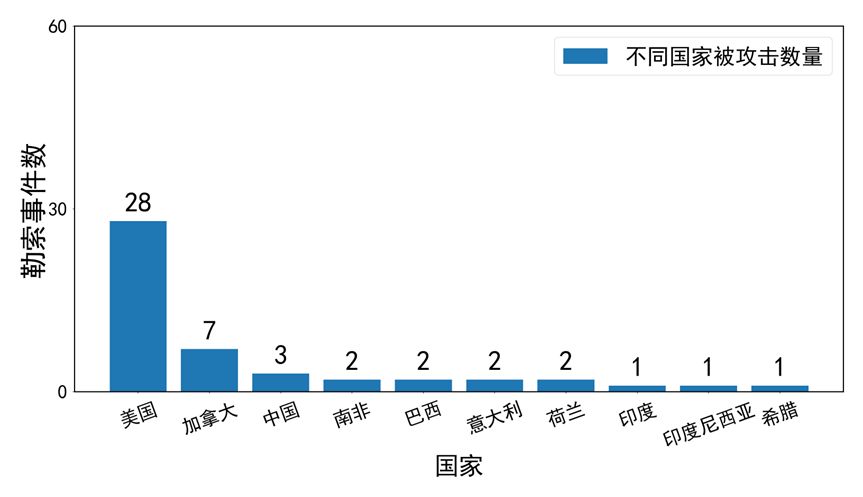

本周勒索事件受害者所属国家Top10如图1.4所示。美国依旧为受勒索攻击最严重的国家,占比50%。

图1.4 Top10受影响国家

1.4 勒索家族

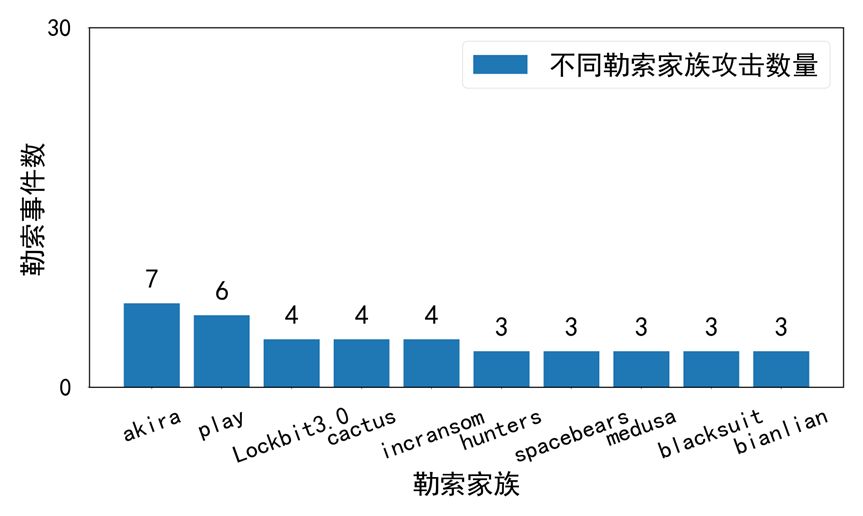

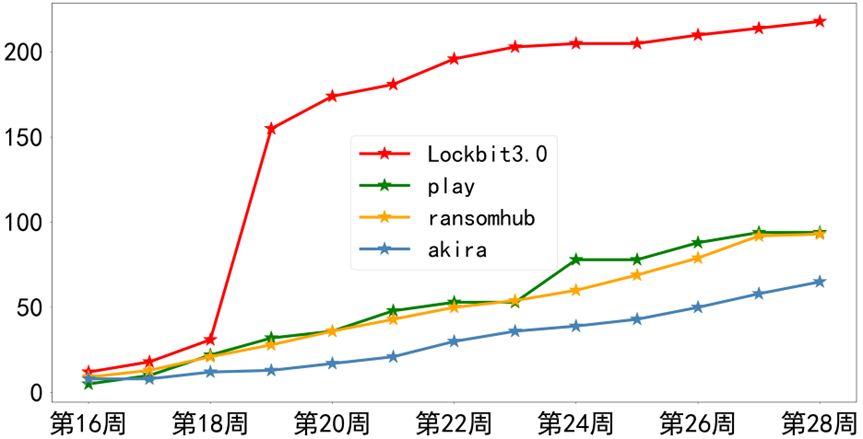

本周监控到活跃的勒索家族共有20个,Top10勒索家族如图1.5所示。本周Top3和历史Top3勒索家族的累积变化趋势如图1.6所示。从图中可知,从整体上看,Lockbit3.0仍然是影响最严重的勒索家族;本周Akira是影响最严重的勒索家族;Play、Lockbit3.0、Cactus及Incransom恶意家族紧随其后,需要注意防范。

图1.5 Top10活跃勒索家族

图1.6 流行勒索家族的累积变化趋势图

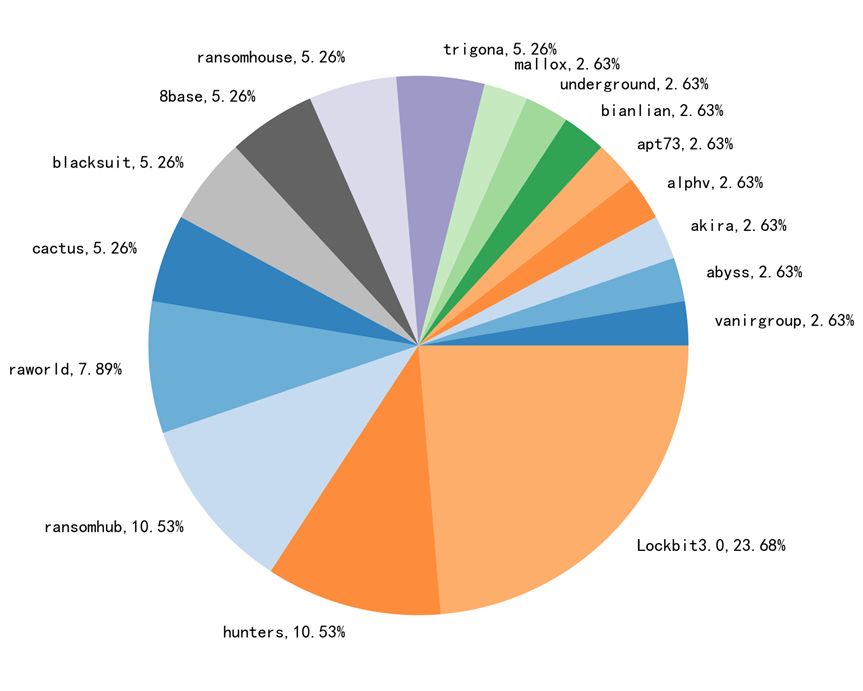

2023年下半年至今,中国区域的勒索家族活跃情况分布如图1.7所示,Top3为Lockbit3.0,Hunters及RansomHub。

图1.7 2023年下半年至今攻击中国区域的勒索家族分布图

02 勒索事件跟踪

本周监测到勒索事件56起。本周对公共安全造成重大影响的Top10事件如表2.1所示。随后本文在勒索事件详细跟踪分析部分对表中的一些重点事件进行了详细描述。

表2.1 Top10勒索事件详情

勒索事件详细跟踪分析

本周,加拿大网络电信行业的公司内陆视听(Inland Audio Visual)成为了Akira勒索软件的受害者。

该组织称已获取了此公司10GB的数据,包括员工个人文件、保密协议、合同、协议、机密文件和财务信息。

本周,勒索软件LockBit涉嫌对美国一家生产乙烯基产品的公司(Homeland Vinyl)进行攻击。LockBit称他们已窃取了销售、库存、财务交易数据及其他公司记录,并声称将于2024年7月19日为公开这些被盗信息。

本周,美国最大的石油运输公司之一,岛屿运输公司,现已成为BianLian勒索软件的受害者。该组织称已获取了300GB的公司数据,包括业务数据、会计数据、项目数据、网络用户文件夹中的数据、文件服务器数据和个人数据。

03 重点勒索组织介绍

本周主要介绍这周活动频繁的恶意家族Akira和Play,需要注意防范。

Akira

Akira勒索软件团伙使用多种勒索策略,包括在暗网上维护一个专门的泄密网站。该网站列出了受害者,如果不满足他们的要求,就会公开被盗的数据。一旦恶意软件攻击,文件就会被加密并具有文件扩展名.akira。Akira向受害者提供了如何通过他们的TOR门户协商赎金的说明。勒索者只有在支付赎金后才会交出钥匙。Akira主要针对能够支付赎金的公司,其加密木马针对Windows和Linux PC。

Play

Play又称PlayCrypt,于2022年6月被发现。该组织以巴西为主要目标,同时对印度、匈牙利、西班牙和荷兰等国展开网络攻击。其攻击手法包括恶意软件传播、网络渗透和数据泄露,采用先进的加密技术勒索受害者。这一威胁突显了网络犯罪已进入更复杂阶段,需要跨国合作、先进网络安全技术和组织内部安全意识的提升来有效应对。

04 亚信安全勒索检测能力升级

针对全球勒索事件频发的威胁态势,亚信安全推出勒索治理方案,针对近期活跃勒索事件已具备检测能力,请提醒客户及时升级产品及特征库。最新产品版本和特征库列表如下:

表4.1 本周勒索事件特征库更新列表