API签名认证

在当今的互联网时代,API作为服务与服务、应用程序与应用程序之间通信的重要手段,其安全性不容忽视。你是否遇到过需要在HTTP请求中加入访问密钥(ak)和私密密钥(sk)的情况?是不是担心这些敏感信息会被拦截或者泄露?本文将为你解答这些疑惑,并介绍一种有效的API签名认证方法。

什么是AK和SK?

在云计算和API服务中,AK(Access Key 访问密钥)和 SK(Secret Key 私密密钥)是一对密钥,用于在用户和服务提供商之间进行安全认证。

-

AK(Access Key):这是一个公开的标识符,用于识别和区分不同的用户。它类似于你在银行使用的银行卡磁条上的唯一标识。服务提供商在用户注册时生成AK,并且它必须随每个请求一起发送,以便服务提供商能够识别发起请求的用户。

-

SK(Secret Key):这是一个保密的密钥,用于验证发起请求的用户身份。它可以看作是你在银行使用的PIN码,只有你自己知道。服务提供商在用户注册时生成SK,并且它不应该随请求发送,而是用于对请求进行签名,以确保请求的完整性和真实性。

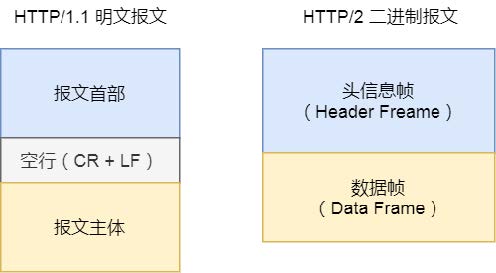

首先,我们必须将 AK 和 SK 放入请求头中,但是密码 SK 绝对不能以明文形式传递。这就需要我们对密码进行加密,即所谓的签名。

加密算法有哪些?

在选择加密算法时,我们有单向加密、对称加密和非对称加密三种选择。

值得注意的是,md5的安全性较低,因此建议使用更为安全的SHA-256等算法。

签名的生成与验证

用户通过HTTP请求头中加入加密信息,浏览器会使用相同的参数进行签名生成,并与传递的参数进行对比,以确认其一致性。

以SHA-256算法为例,签名生成过程如下:

- 将请求的URL、请求方法、请求头、请求体等参数按照一定顺序拼接成一个字符串。

- 使用SHA-256算法对拼接后的字符串进行加密,得到签名。

- 将生成的签名放入请求头中,随请求一起发送给服务器。

服务器接收到请求后,会按照相同的参数和顺序,使用相同的SHA-256算法对请求进行签名生成。然后,服务器将生成的签名与请求头中传递的签名进行对比,以验证请求的完整性和真实性。如果两个签名一致,服务器认为请求是合法的;否则,拒绝该请求。

为什么需要AK和SK?

-

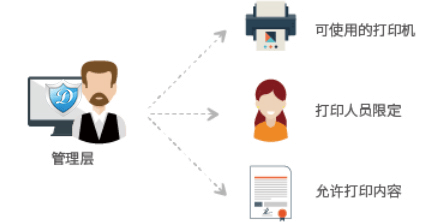

安全性:AK和SK提供了一种安全的方式来验证请求者的身份,确保只有拥有正确AK和SK的用户才能访问服务。由于SK是保密的,即使请求被拦截,攻击者也无法使用SK来仿造合法请求。

-

身份认证:服务提供商使用AK来识别请求者,而SK则用来证明请求者的身份。这种认证机制类似于我们在现实生活中使用的身份证或护照,既有身份证明,也有私密凭证。

-

防止滥用:AK和SK的使用可以帮助服务提供商跟踪资源的使用情况,防止未授权的访问和滥用服务。

-

请求签名:在发送请求时,用户会使用SK对请求进行签名。签名是一个经过特定算法处理(如HMAC-SHA-256)的请求消息,用于验证请求的完整性和来源。服务提供商收到请求后,会使用相应的SK对签名进行验证,以确保请求是合法和未被篡改的。

如何防止重放攻击?

重放攻击是指攻击者篡改并重新发送用户的请求,以此达到欺骗服务器的目的。为了防止这种攻击,我们可以:

-

加入随机数:后端只接受并认可该随机数一次。如果发现有相同随机数,后端会认识到该请求已经被处理过,不会再次进行处理。但这种方法的不足之处在于,需要后端额外开发来保存已使用的随机数,对于并发量大的情况,还需要其他机制来定期清理已使用的随机数。

-

携带时间戳:后端验证时间戳是否在指定时间范围内,比如不超过5或10分钟。控制随机数的过期时间。后端会同时验证这两个参数,只要时间戳或者随机数被使用过,就会拒绝该请求。

所以,在标准的签名认证算法中,建议至少添加以下五个参数:aceessKey、secretKey、sign、nonce(随机数)和 timestamp(时间戳),此外,建议将用户请求的其它参数,如接口中的name请求,也添加到签名中,以增加安全性。

总结

总的来说,签名认证的本质是确保密码不在服务器之间传输,避免任何可能的泄露风险。

![[独家原创]基于分位数回归的Bayes-GRU多变量时序预测【区间预测】 (多输入单输出)Matlab代码](https://i-blog.csdnimg.cn/direct/078f65f2ac11472bbd2d758087f12b30.png)