这是作者新开的一个专栏,主要翻译国外知名安全厂商的技术报告和安全技术,了解它们的前沿技术,学习它们威胁溯源和恶意代码分析的方法,希望对您有所帮助。当然,由于作者英语有限,会借助LLM进行校验和润色,最终结合自己的安全经验完成,还请包涵!

前文介绍了APT组织Sofacy(APT28)中Zebrocy的Dropper文档。这篇文章将详细讲解APT29利用spy软件供应商创建的IOS、Chrome漏洞,并解析其攻击战法,以及CVE-2021-1879、CVE-2023-41993、CVE-2024-5274、CVE-2024-4671漏洞知识。基础性技术文章,希望您喜欢!

- 欢迎关注作者新建的『网络攻防和AI安全之家』知识星球

文章目录

- 一.攻击事件分析

- 攻击时间表

- Spy软件供应商

- 二.漏洞知识描述

- CVE-2021-1879

- CVE-2023-41993

- CVE-2024-5274

- CVE-2024-4671

- 三.总结

- 原文标题:《Russian APT29 hackers use iOS, Chrome exploits created by spyware vendors》

- 原文链接:https://www.bleepingcomputer.com/news/security/russian-apt29-hackers-use-ios-chrome-exploits-created-by-spyware-vendors/

- 文章作者:Bill Toulas

- 发布时间:2024年8月29日

- 文章来源:https://www.bleepingcomputer.com

一.攻击事件分析

据观察,由俄政府支持的APT29黑客组织在2023年11月至2024年7月期间发动了一系列网络攻击,其使用由商业spy软件供应商开发的iOS和Android漏洞发起。

这一活动是由谷歌的威胁分析小组(TAG,Google’s Threat Analysis Group)发现的,他们指出,尽管这些n-day漏洞已被修补,但在未更新的设备上仍然有效。

APT29又名“Midnight Blizzard”,针对了蒙古多个ZF网站实施攻击,并采用“水坑(watering hole)”战术。

- 水坑攻击是一种经典的网络攻击方式,攻击者通过在合法网站中植入恶意代码,对符合特定条件(如设备架构或基于IP的地理位置)的访问者投放恶意载荷。

有趣的是,TAG指出,APT29使用的漏洞与商业监控软件供应商如NSO Group和Intellexa使用的漏洞几乎相同,这些供应商在尚未修复的情况下创建并利用了这些漏洞,当时这些漏洞被视为0day漏洞。

攻击时间表

谷歌的威胁分析师指出,APT29 利用0day和nday漏洞的历史由来已久。

2021年,俄网络作战团队利用了0day漏洞CVE-2021-1879,针对东欧的政府官员进行攻击,试图传送一个窃取cookie的框架,该框架能够窃取LinkedIn、Gmail和Facebook账户。

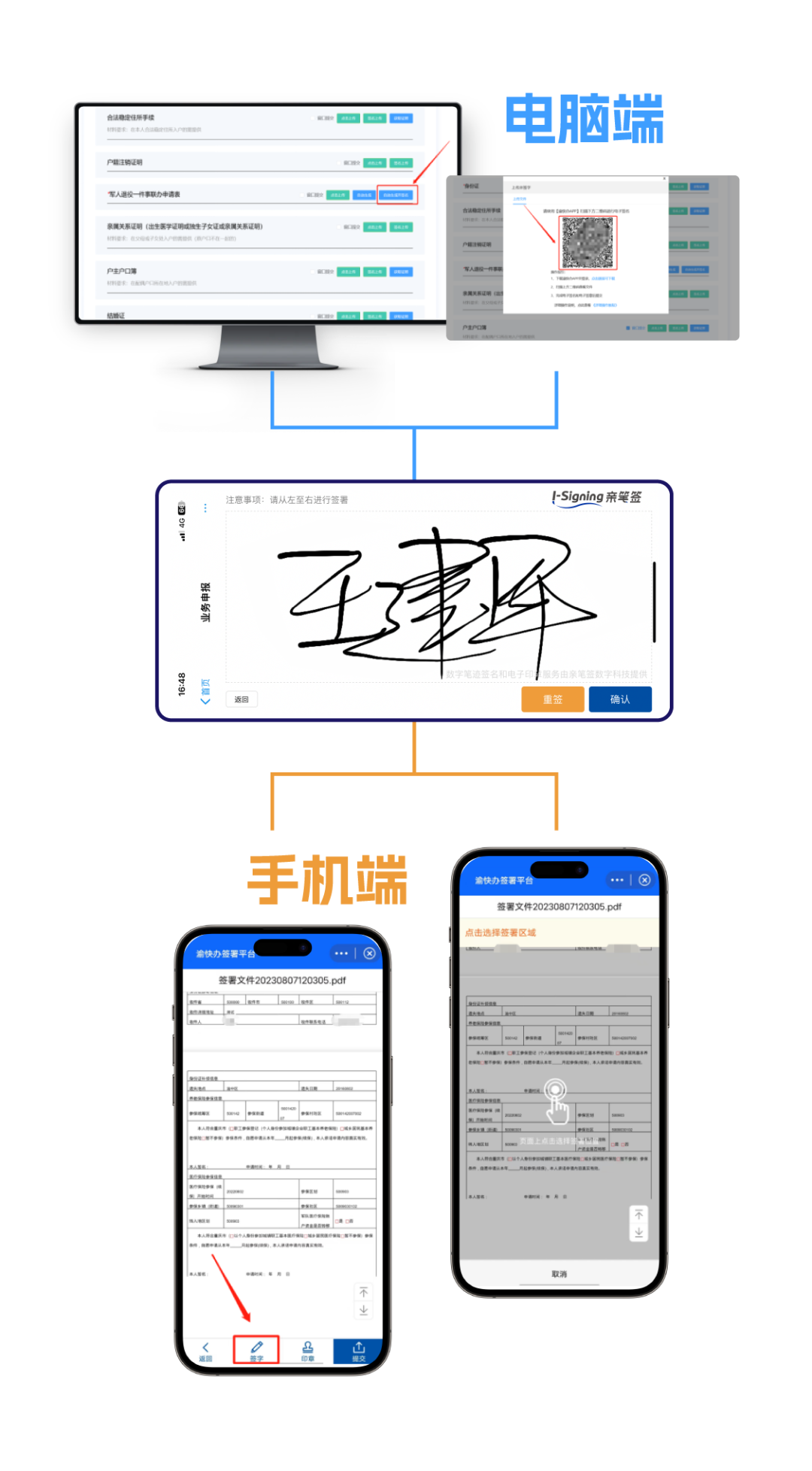

2023年11月,APT29入侵了蒙古的ZF网站 “mfa.gov[.]mn” 和 “cabinet.gov[.]mn”,并植入了一个恶意iframe,用于传递CVE-2023-41993的漏洞攻击。下图展示了来自Google的攻击链。

这是一个iOS WebKit漏洞,APT29利用它来窃取运行iOS 16.6.1及更早版本iPhone用户的浏览器Cookie。

TAG报告称,这个漏洞利用与Intellexa在2023年9月使用的完全相同,当时利用CVE-2023-41993作为0day漏洞。下图展示了重叠的漏洞利用代码,其中左侧为APT29水坑攻击的漏洞利用代码。

2024年2月,APT29攻击了蒙古的另一个ZF网站 mga.gov[.]mn,注入了一个新的iframe来传递相同的漏洞利用代码。

2024年7月,APT利用CVE-2024-5274和CVE-2024-4671漏洞,影响Google Chrome,攻击访问 mga.gov[.]mn 的Android用户。谷歌Chrome浏览器的两个漏洞如下图所示:

目的是窃取存储在受害者Chrome浏览器上的Cookie、密码和其他敏感数据。

CVE-2024-5274漏洞的利用代码是NSO Group在2024年5月0day漏洞利用代码的略微修改版本,CVE-2024-4671的漏洞利用代码与Intellexa以前的漏洞利用代码具有许多相似之处。下图展示了漏洞利用的时间表:

Spy软件供应商

目前尚不清楚 APT29 黑客如何获得先前只有 NSO Group 和 Intellexa 所知的漏洞利用方法。然而,仅凭有限的信息独立创建自己的漏洞利用代码似乎不太可能。

-

一种可能的解释包括 APT29 黑客入侵spy软件供应商,招募或贿赂在这些公司工作的内部人员,或通过直接或间接方式保持合作。

-

另一种可能是他们向之前将这些漏洞作为0day漏洞出售给监控公司的经纪人购买。

无论这些漏洞利用方法如何到达这些具备国家支持的高级威胁组织手中,关键问题在于它们确实被利用了。这使得及时解决公告中标记为“有限范围利用”的0day漏洞变得更加重要——比主流用户可能意识到的要紧迫得多。

二.漏洞知识描述

CVE-2021-1879

CVE-2021-1879漏洞为Apple WebKit跨站脚本漏洞,影响Apple iOS、iPadOS 和watchOS。攻击者可通过构造恶意的Web页面,利用该漏洞发起XSS攻击,从而获取敏感信息、如用户凭证、cookie会话等。WebKit是苹果开发的一个浏览器引擎,它主要为Safari网络浏览器提供动力,其他iOS网络浏览器也依赖于WebKit。此问题已在 iOS 12.5.2、iOS 14.4.2 和 iPadOS 14.4.2、watchOS 7.3.3 中修复。

- https://nvd.nist.gov/vuln/detail/CVE-2021-1879

谷歌称,SolarWinds黑客利用该漏洞从西欧政府官员那里窃取了网络安全凭证。SolarWinds黑客了解到并利用了位于浏览器引擎 WebKit 中的 iOS 零日漏洞(跟踪为CVE-2021-1879)来破坏更新的 iPhone,并通过针对全球手机获利。谷歌研究人员 Maddie Stone 和 Clement Lecitne 写道,威胁行为者很可能是俄资助的组织,利用当时未知的iOS 零日漏洞,并怀疑黑客正在为俄外国情报局工作。

在此活动中,攻击者使用 LinkedIn Messaging 向西欧国家的政府官员发送恶意链接,以攻击他们。如果目标从 iOS 设备访问该链接,他们将被重定向到攻击者控制的域,该域为下一阶段的有效负载提供服务。经过多次验证检查以确保被利用的设备是真实设备后,最终有效载荷将用于利用 CVE-2021-1879。

- 此漏洞会关闭同源策略保护,以便从多个流行网站(包括 Google、Microsoft、LinkedIn、Facebook 和 Yahoo)收集身份验证 cookie,并通过 WebSocket 将它们发送到攻击者控制的 IP。受害者需要从 Safari 在这些网站上打开一个会话,才能成功泄露cookie。

CVE-2023-41993

CVE-2021-1879漏洞名称为Apple多款产品WebKit代码执行漏洞,由多伦多大学芒克学院Citizen Lab的Bill Marczak和Google威胁分析小组的Maddie Stone发现。其是一个存在于Webkit中的任意代码执行漏洞(某些Apple操作系统中的内存管理漏洞),攻击者可以通过诱使受害者访问特制的网络内容来触发该漏洞,从而导致任意代码执行。支持包括MacOS 14.0和iOS 16.7之前的 的多个iOS版本受影响。

- https://nvd.nist.gov/vuln/detail/CVE-2023-41993

该PoC基于对JavaScriptCore引擎的深入理解,利用了一个新的因素值,用于判断堆内存位置是否相同。由于JSC编译器中的控制流优化,存在一种可能使得两个具有不同偏移量的GetByOffset节点混淆的情况。然而,这种混淆并不能直接导致任意内存地址访问,因为它受限于LICMPhase(Loop Invariant Code Motion Phase)。开发者巧妙地利用了GetterSetter对象来引发类型混淆,从而实现在结构ID上的操纵,最终获得读写权限。

同步发现的3款漏洞分别为:

- CVE-2023-41991:恶意应用程序能够绕过签名验证

- CVE-2023-41992:本地攻击者权限提升

- CVE-2023-41993:处理 Web 内容时导致任意代码执行

CVE-2024-5274

CVE-2024-5274漏洞为Google Chromium V8 类型混淆漏洞,攻击者可通过诱导用户打开恶意链接来利用此漏洞,从而获取敏感信息或代码执行。在125.0.6422.112之前的Google Chrome V8版本中的类型混淆,允许远程攻击者通过精心设计的HTML页面在沙盒内执行任意代码。

Chrome是一款由Google公司开发的免费的、快速的互联网浏览器软件,目标是为使用者提供稳定、安全、高效的网络浏览体验。Google Chrome基于更强大的JavaScript V8引擎,提升浏览器的处理速度。支持多标签浏览,每个标签页面都在独立的沙箱内运行。

- https://nvd.nist.gov/vuln/detail/CVE-2024-5274

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-5274

2024年5月24日,奇安信CERT监测到Google发布公告称Google Chrome V8类型混淆漏洞(CVE-2024-5274)存在在野利用,远程攻击者可通过诱导用户打开恶意链接来利用此漏洞,从而获取敏感信息或代码执行。目前,此漏洞已检测到在野利用。鉴于此漏洞影响范围较大,建议客户尽快做好自查及防护。目前官方已发布安全更新,建议用户尽快升级至最新版本:

- Google Chrome(Windows/Mac) >= 125.0.6422.112/.113

- Google Chrome(Linux) >= 125.0.6422.112

CVE-2024-4671

CVE-2024-4671为Google Chromium Visuals释放后重用(Use-After-Free)漏洞,攻击者可通过诱导用户打开恶意链接来利用此漏洞,从而获取敏感信息或代码执行,该漏洞存在于Google Chrome的Visuals组件中。124.0.6367.201之前的Google Chrome版本中Visuals的Use after free漏洞,允许已入侵渲染器进程的远程攻击者通过精心设计的 HTML 页面执行沙盒逃逸。

Chrome是一款由Google公司开发的免费的、快速的互联网浏览器软件,目标是为使用者提供稳定、安全、高效的网络浏览体验。Google Chrome基于更强大的JavaScript V8引擎,提升浏览器的处理速度。支持多标签浏览,每个标签页面都在独立的“沙箱”内运行。libvpx是开源的视频编解码器库,可以同时支持VP8和VP9视频编码。

- https://nvd.nist.gov/vuln/detail/CVE-2024-4671

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-4671

近日,奇安信CERT监测到Google 发布公告称Google Chrome Visuals 释放后重用漏洞(CVE-2024-4671)存在在野利用,攻击者可通过诱导用户打开恶意链接来利用此漏洞,从而获取敏感信息或应用程序崩溃。目前,此漏洞已检测到在野利用。鉴于此漏洞影响范围较大,建议客户尽快做好自查及防护。影响版本

- Google Chrome(Windows) < 124.0.6367.201/.202

- Google Chrome(Mac) < 124.0.6367.201/.202

- Google Chrome(Linux) < 124.0.6367.201

三.总结

这篇文章详细讲解了APT29利用spy软件供应商创建的IOS、Chrome漏洞,并解析其攻击战法,包括利用CVE-2021-1879、CVE-2023-41993、CVE-2024-5274、CVE-2024-4671漏洞,并解析了这些常用于APT组织的漏洞知识。

2024年4月28日是Eastmount的安全星球——『网络攻防和AI安全之家』正式创建和运营的日子,该星球目前主营业务为 安全零基础答疑、安全技术分享、AI安全技术分享、AI安全论文交流、威胁情报每日推送、网络攻防技术总结、系统安全技术实战、面试求职、安全考研考博、简历修改及润色、学术交流及答疑、人脉触达、认知提升等。下面是星球的新人券,欢迎新老博友和朋友加入,一起分享更多安全知识,比较良心的星球,非常适合初学者和换安全专业的读者学习。

目前收到了很多博友、朋友和老师的支持和点赞,尤其是一些看了我文章多年的老粉,购买来感谢,真的很感动,类目。未来,我将分享更多高质量文章,更多安全干货,真心帮助到大家。虽然起步晚,但贵在坚持,像十多年如一日的博客分享那样,脚踏实地,只争朝夕。继续加油,再次感谢!

(By:Eastmount 2024-08-31 星期六 夜于贵阳 http://blog.csdn.net/eastmount/ )

参考资料:

- [1] https://www.bleepingcomputer.com/news/security/russian-apt29-hackers-use-ios-chrome-exploits-created-by-spyware-vendors/

- [2] https://www.secrss.com/articles/66176

- [3] https://nvd.nist.gov/vuln

- [4] https://thehackernews.com/2021/03/apple-issues-urgent-patch-update-for.html?m=1

- [5] https://www.secrss.com/articles/65992

![[STL --stack_queue详解]stack、queue,deque,priority_queue,容器适配器](https://i-blog.csdnimg.cn/direct/7337a57b47f642d4939747b8e436af8a.png)