在当今数字化和信息化的时代,数据已成为企业最重要的资产之一。内部数据外泄不仅可能导致商业秘密的丧失,还可能对企业的声誉和财务健康造成严重影响。为了有效防止内部数据外泄,企业需要实施综合的防泄密解决方案。以下是十大最佳防泄密解决方案的详细介绍。#文件加密#

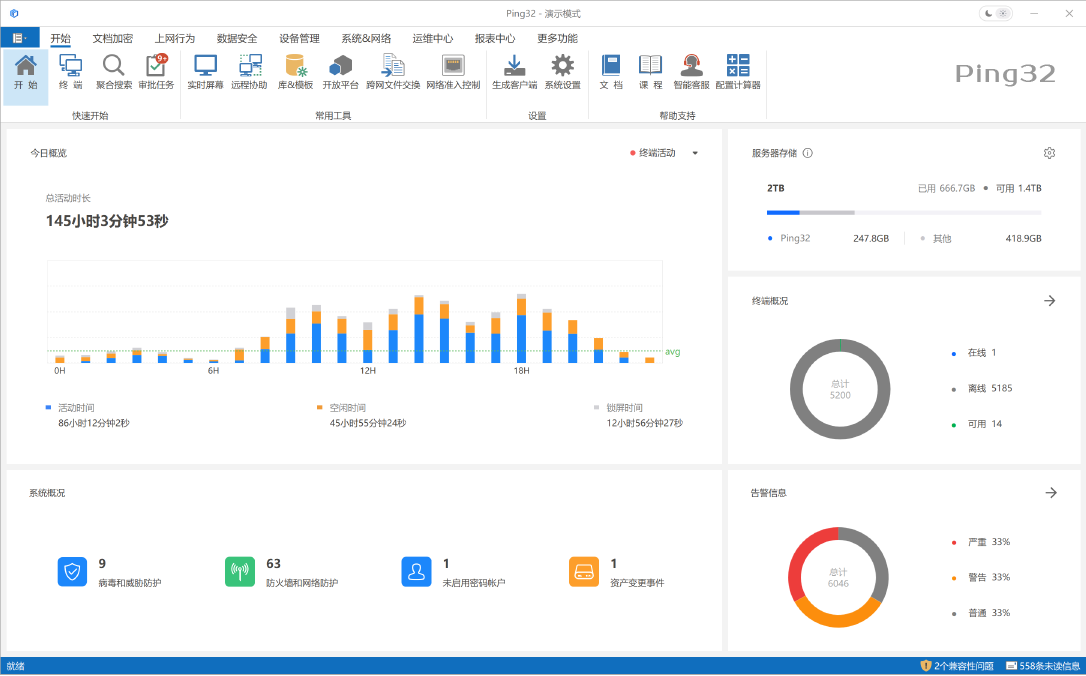

1. 部署 Ping32 数据防泄密解决方案

措施:Ping32 是一款领先的数据防泄漏(DLP)解决方案,能够实时监控和控制企业内部数据的流动,防止敏感信息的泄露。

系统安装:将 Ping32 部署到企业的网络环境中,并根据企业的特定需求配置防泄密策略。

策略设置:设置和管理数据保护规则,监控敏感数据的传输和访问,阻止未经授权的操作。

实时监控:利用 Ping32 的实时监控功能,跟踪数据流动,检测异常活动并立即响应。

报告与分析:利用 Ping32 的报告功能,生成详细的活动日志和数据泄露报告,帮助企业识别潜在风险并改进数据保护策略。

2. 实施数据加密

措施:对存储和传输中的数据进行加密,确保即使数据被非法访问也无法被解读。

使用强加密标准(如AES-256)对敏感数据进行加密。

确保密钥管理和存储安全,定期更新加密技术以应对新的安全威胁。

3. 制定严格的访问控制

措施:限制对敏感数据的访问权限,确保只有授权的人员才能访问相关信息。

实施基于角色的访问控制(RBAC),按需分配权限。

定期审查和更新访问权限,及时撤销不再需要访问权限的用户。

4. 开展定期的安全培训

措施:对员工进行信息安全培训,提高他们对数据保护的意识,减少人为错误导致的数据泄露。

组织定期的培训和模拟攻击演练,教育员工识别和应对常见的安全威胁。

制定并传播详细的数据保护政策,确保所有员工理解并遵守。

5. 限制使用移动存储设备

措施:控制和限制USB驱动器、外部硬盘等移动存储设备的使用,以减少数据泄露风险。

禁止未经授权的移动存储设备接入企业网络。

使用安全配置的移动存储设备,并对数据进行加密保护。

6. 部署网络监控和入侵检测系统

措施:实施网络监控和入侵检测系统(IDS/IPS),实时监控网络活动并检测异常行为。

安装和配置防火墙、入侵检测系统和入侵防御系统。

定期更新系统和规则,以应对新的网络威胁。

7. 制定数据备份和恢复计划

措施:定期备份重要数据,并制定恢复计划,以应对数据丢失或泄露事件。

执行定期数据备份,将备份数据存储在安全的位置。

定期测试数据恢复过程,确保在数据丢失时能够迅速恢复。

8. 采用强密码策略

措施:制定并实施强密码策略,要求使用复杂密码并定期更换,降低密码被破解的风险。

强制执行密码复杂性要求,如包含字母、数字和特殊字符。

使用密码管理工具,帮助员工生成和管理强密码。

9. 控制电子邮件和文件传输

措施:控制通过电子邮件和文件传输的敏感数据,以防止信息泄露。

使用加密电子邮件和安全文件传输工具,保护数据在传输中的安全性。

设置敏感数据的传输限制,确保仅授权人员能够访问和传输相关数据。

10. 实施数据丢失防护(DLP)技术

措施:部署数据丢失防护技术,实时监控和控制数据的流动,防止敏感信息的非授权访问和泄露。

部署先进的DLP解决方案,配置数据保护规则并监控数据活动。

定期更新DLP策略,确保其适应新的数据保护需求和威胁。

防止内部数据外泄需要企业采取一系列综合性措施,从技术部署到政策制定、员工培训等方面全面防护。特别是通过部署 Ping32 数据防泄密解决方案,企业可以实时监控和控制敏感数据的流动,有效防止数据泄露。结合上述十大最佳防泄密解决方案,企业能够建立起完善的数据保护体系,减少数据外泄的风险,保障业务的稳定和持续发展。