一、SSRF基础知识

1.1 什么是SSRF?

🔍 SSRF是"Server-Side Request Forgery"的缩写,中文意思是"服务器端请求伪造"。

🎭 简单来说:攻击者让服务器去访问它不应该访问的地方。

1.2 SSRF的基本模式

攻击者 → 易受攻击的服务器A → 目标服务器B

1.3 SSRF产生的原因

- 🚫 功能设计缺陷:服务器提供了"帮忙访问"功能,但没有严格限制。

- 🐞 代码使用不当:如PHP中的某些函数使用不当。

1.4 SSRF可能造成的危害

- 📡 扫描内网

- 📂 读取服务器文件

- 🔓 攻击内网其他服务

二、如何发现SSRF漏洞

2.1 从网站功能入手

- 📤 分享功能

- 🌐 在线翻译

- 🖼️ 图片加载或下载

- 📱 网页转码(手机浏览)

- 🔍 未公开的API(如网站安全评分)

2.2 从URL关键字寻找

注意这些词:

share,wap,url,link,src,source,target,u,3g,display,sourceURl,imageURL,domain

🔍 使用Google语法:

site:example.com inurl:share

三、SSRF的具体利用方法

3.1 常用协议

http://和https://: 访问网页file://: 读取文件dict://: 探测端口gopher://: 构造复杂请求

3.2 实际利用例子

- 内网访问:

?url=http://192.168.0.1/admin - 读取文件:

?url=file:///etc/passwd - 端口扫描:

?url=dict://127.0.0.1:22

四、SSRF的防御与绕过

4.1 防御措施

- 🛡️ 过滤输入:检查URL的合法性

- 🚦 限制协议:只允许http和https

- ⛔ 禁止访问内网IP

- 🔒 设置允许的端口白名单

4.2 绕过技巧

- 使用

@:http://evil.com@google.com - IP地址转换:

- 十进制:

http://2130706433(127.0.0.1) - 十六进制:

http://0x7f000001(127.0.0.1)

- 十进制:

- 短网址:使用短链接服务

- DNS重绑定:利用DNS解析的时间差

五、实战要点

- 🔍 仔细观察网站功能,特别是涉及URL输入的地方

- 🧪 多尝试不同的协议和IP表示方法

- 📊 对于内网探测,要有耐心,可能需要多次尝试

- 🛠️ 使用工具如Burp Suite可以更方便地测试

- 📝 记录所有发现,即使当时看起来不重要

六、进阶学习建议

- 📚 深入学习网络协议

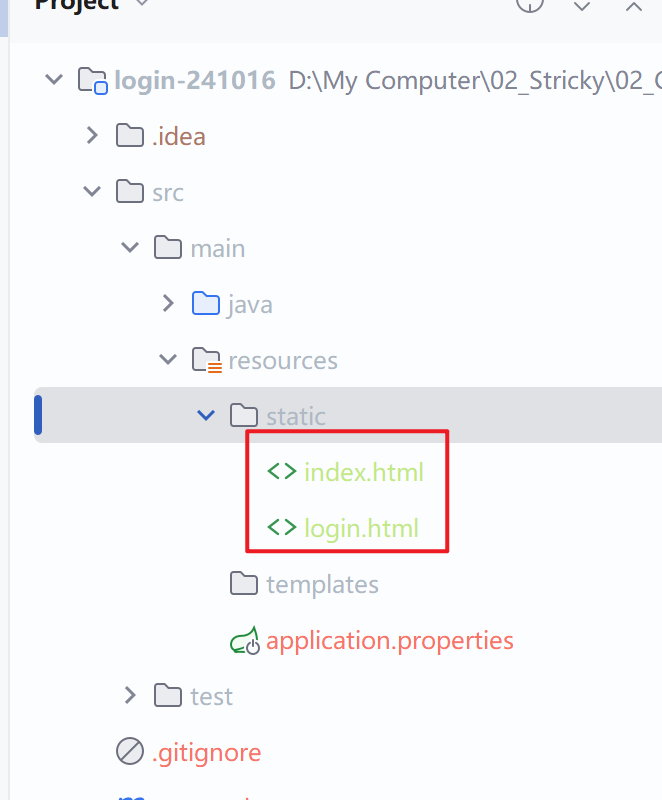

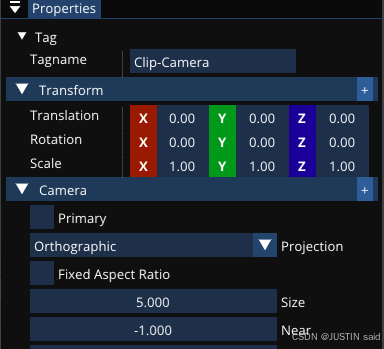

- 💻 搭建靶机环境进行实践

- 🔧 学习使用相关工具,如SSRF Playground

- 🌐 关注最新的SSRF相关CVE

- 🤝 参与安全社区,分享和学习经验

SSRF学习心得与进阶计划

学习感受

兄弟姐妹们,这堂SSRF课是真的给力啊!感觉自己就像开了挂一样,脑子里塞满了各种黑客知识。现在看到一些网站...感觉自己能挖出漏洞了。不过冷静一下,还是得承认,这只是感觉良好而已。实际操作起来,可能还是会掉坑里。所以接下来还得多练习,把今天学到的知识真正变成自己的本事。其实,光会做笔记是不够的,CTFhub和靶场上的一些题目,也要多练习,多实操。

进阶计划

-

实操狂魔

- 复习课程笔记,尤其是那些实际案例

- 反复练习课上的例子,直到熟练为止

- 找个安全的环境,模拟SSRF攻击

-

知识融合

- 把SSRF和其他Web安全知识串起来

- 画个思维导图,把SSRF的概念理清楚

- 找个小伙伴,给他讲讲SSRF,看能不能讲明白

-

CTF大闯关

- 在CTFhub上刷SSRF相关的题

- 每道题都记笔记,写下解题思路

- 做完后复盘,看看哪里还能改进

-

知识充电

- 找些SSRF的技术博客和论文看看

- B站上找找SSRF的视频教程

- 关注最新的SSRF漏洞,看看大佬们怎么玩的

-

工具达人

- 熟练掌握Burp Suite,用到飞起

- 学写简单的SSRF检测脚本,别只会用别人的工具

- 尝试用专门的SSRF扫描工具,看看效果如何

远大理想

- 有朝一日能独立发现并报告真实的SSRF漏洞

- 提高自己挖洞的效率,不要瞎猫碰死耗子

- CTF比赛中遇到SSRF题目能秒解

记住:学安全要讲究方法,欲速则不达。该学的时候好好学,该练的时候多练练,慢慢来,比较快。还有,千万别干非法的事,要做遵纪守法的好黑客!^0^