editor泄露问题通常出现在涉及文件编辑器或脚本编辑器的题目中,尤其是在Web安全或Pwn(系统漏洞挖掘)类别中。editor泄露的本质是由于系统未能妥善处理临时文件、编辑历史或进程信息,导致攻击者可以通过某种途径获取正在编辑的敏感数据或历史数据。

典型的editor泄露情境

-

未正确清理临时文件:某些编辑器(如

vim或nano)在编辑过程中会创建临时文件以保存中间状态。如果系统未对这些文件的权限进行严格控制,或者在编辑完成后没有正确删除临时文件,攻击者可能会通过读取这些文件获取敏感信息。举例:在Linux系统上,vim编辑器会在编辑过程中创建类似.swp的交换文件来保存编辑中的数据。如果用户正在编辑敏感文件,攻击者可以通过访问该文件来读取其内容。 -

编辑器进程信息泄露:如果操作系统允许普通用户访问其他用户的进程信息,攻击者可能通过查看

/proc文件系统中与编辑器进程相关的文件,获取命令行参数、环境变量等,进而推断出敏感文件的路径或内容。举例:通过命令ps aux | grep vim,攻击者可能会看到正在编辑的文件路径,甚至一些命令行参数暴露了敏感信息。 -

编辑器的Undo/Redo缓存:一些编辑器会保存操作的历史记录,以便提供撤销或重做功能。如果编辑器在某些情况下错误地暴露这些历史记录(如不正确的权限配置或本地文件未加密存储),攻击者可以恢复到之前的编辑状态,甚至获取曾经输入但删除的敏感数据。

-

Web应用中的编辑器安全问题:在某些Web应用题目中,系统允许用户使用嵌入式在线编辑器来编辑配置文件或代码。如果编辑器存在安全漏洞,如没有正确限制文件路径,攻击者可以通过路径遍历等手段访问并编辑系统中的其他文件,导致敏感信息泄露。举例:某些CTF题目可能会设计一个在线文本编辑功能,允许用户编辑自己的数据。如果该功能没有正确限制文件访问权限,攻击者可以通过输入类似

../../etc/passwd的路径,访问系统中的敏感文件。

解题步骤:

1.先查看源码

查找和editor有关的地方(ctrl+F可以在页面中查找),结合题目提示,猜想是和目录有关

2.访问/editor/

发现是一个类似于编辑器的页面,于是联想到要上传文件,点开发现有个文件空间,打开看看,好像不是我电脑上的目录,那就是这个网址下的目录了

3.先看看var/www/html目录下的内容

这里有个知识点:

/var/www/html 是一个常见的目录路径,通常用于存放Web服务器的静态和动态网页文件

目录结构及用途

-

/var目录:这个目录是用于存放可变数据的,通常包含应用程序生成的文件,比如日志文件、数据库文件和缓存文件等。 -

/www目录:这个子目录通常用于Web服务器的文件存放。在这个目录中,可以找到与网站相关的文件。 -

/html目录:这是Web服务器的根目录,存放的是HTML文件和其他与网页相关的文件,如CSS、JavaScript、图片等。这些文件是用户通过Web浏览器访问时所请求的内容。

典型用途

-

在许多基于Linux的Web服务器(如Apache或Nginx)上,

/var/www/html是默认的网页根目录。当你在浏览器中输入服务器的IP地址或域名时,Web服务器会查找这个目录下的文件进行响应。 -

开发者可以将网页文件(如

index.html、style.css、script.js等)放置在此目录下,以便通过浏览器进行访问。

示例

假设你在这个目录下有一个名为 index.html 的文件,当用户访问 http://your-server-ip/index.html 时,Web服务器将从 /var/www/html/index.html 中提取内容并显示给用户。

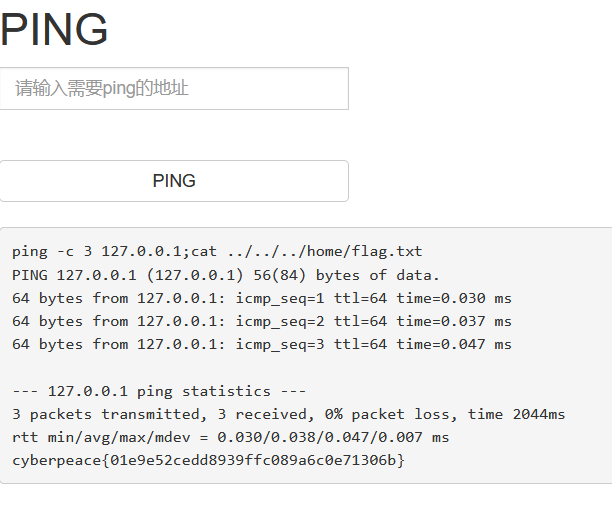

发现这里有个文件名很可疑,有点此地无银三百两的感觉(这里文件不多也可以一个一个点开看看),点开发现有个fl000g.txt

点击确定之后发现就是把这个目录显示了一下,没有什么别的,所以尝试构造url进行访问

4.访问对应目录的url地址

这里不能直接访问https://........challenge.ctf.show/editor/attached/file/var/www/html/nothinghere/fl000g.txt

1./editor/attached/file/是我们通过editor这个编辑器查到的在网址目录下有这个文件目录,并不代表要从editor这个目录下去访问,所以不用/editor//file/

2.之前的例子中有说var/www/html就是服务器根目录,而使用http访问时会自动从这个目录下访问

所以要访问https://........challenge.ctf.show/nothinghere/fl000g.txt