安全计算环境是信息安全领域中的一个重要概念,旨在确保在计算过程中数据的机密性、完整性和可用性。随着信息技术的迅猛发展和网络攻击的日益频繁,构建安全计算环境显得尤为重要。本文将详细探讨安全计算环境的主要组成部分、特性及其在信息安全中的作用。

1. 安全计算环境的组成部分

安全计算环境主要由以下几个部分构成:

-

硬件基础:包括安全处理器(如TPM,Trusted Platform Module)、安全存储设备及相关的硬件安全模块。这些硬件组件能够提供基础的安全保障,确保计算环境不受物理攻击和恶意软件的影响。

-

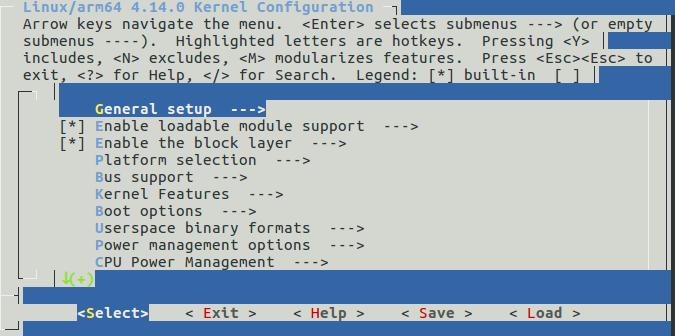

操作系统和中间件:安全计算环境需要采用经过验证的操作系统和中间件,以保证其在运行过程中的安全性。经过安全审计的系统能够有效防范常见的网络攻击,如病毒、木马和其他恶意软件。

-

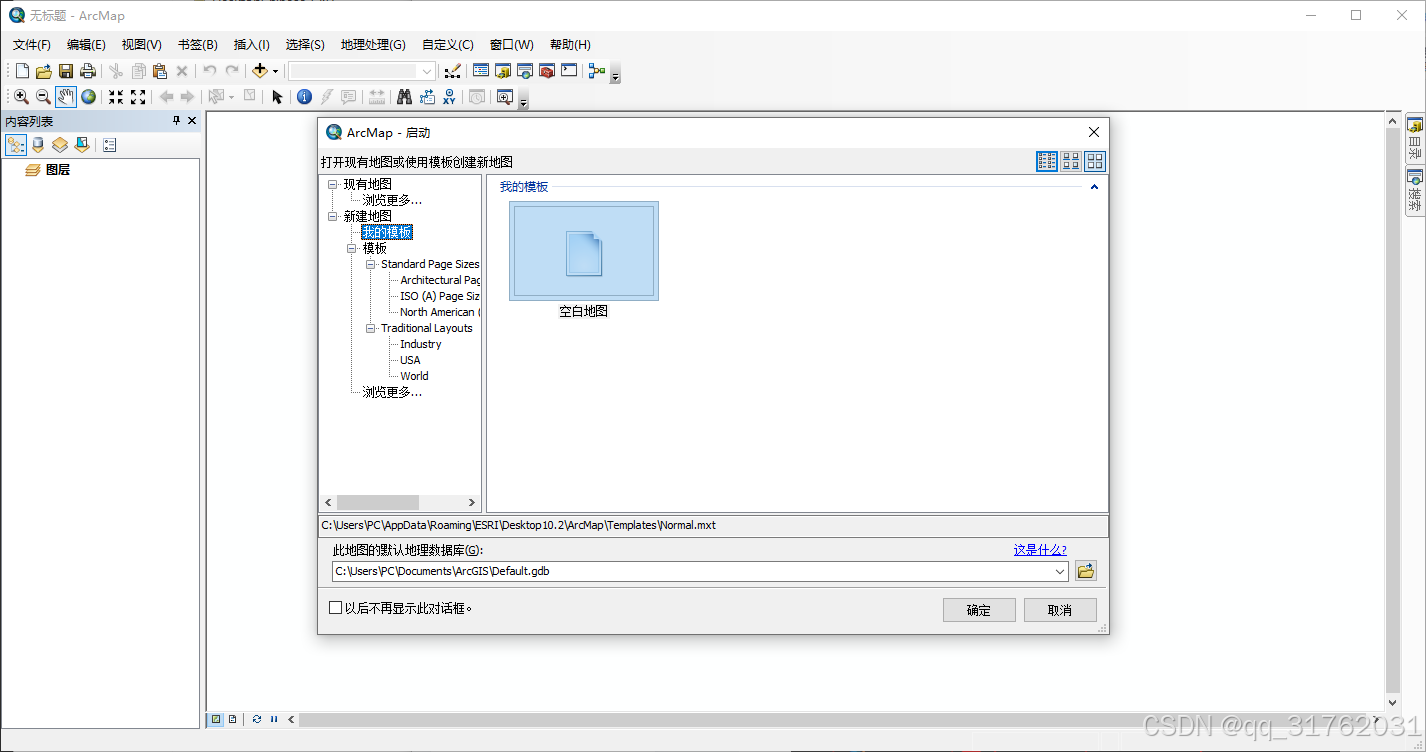

应用软件:应用软件需要在安全环境中运行,并具备数据加密、访问控制等安全功能。这些软件通常会集成安全审计和日志记录功能,以便监控和追踪系统中的活动。

2. 安全计算环境的特性

安全计算环境具有以下几个显著特性:

-

数据保护:通过加密和访问控制,确保数据在存储和传输过程中的机密性和完整性。只有经过授权的用户才能访问敏感数据。

-

身份验证:使用多因素身份验证机制,确保用户身份的真实性,防止未经授权的访问。

-

完整性保护:通过代码签名和数字证书等手段,确保应用程序和数据在传输和存储过程中不被篡改。

-

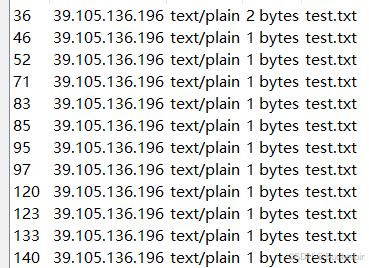

审计与监控:实施日志记录和实时监控,能够及时发现和响应安全事件,增强对计算环境的可控性。

3. 安全计算环境的作用

安全计算环境在信息安全中的作用不可小觑:

-

保护敏感信息:在金融、医疗等领域,安全计算环境能够有效保护用户的敏感信息,防止数据泄露。

-

提升信任度:为用户提供安全的计算平台,增强用户对服务提供商的信任,从而促进业务发展。

-

合规性要求:许多行业都对数据安全有严格的合规性要求,安全计算环境可以帮助企业满足这些要求,降低法律风险。

结论

总之,安全计算环境是保障信息安全的基石,涵盖了硬件、软件及其运行机制。随着网络攻击手段的不断演变,构建一个全面、安全的计算环境显得尤为重要。企业和组织应当重视安全计算环境的建设,通过综合措施提高自身的信息安全防护能力。