高级Python自动化运维:容器安全与网络策略的深度解析

目录

- 🔒 容器安全的基本原则

- 🌐 网络策略的设计与实施

- 🛡️ 容器映像安全扫描与漏洞管理

- ⚙️ 实现安全的CI/CD流水线

1. 🔒 容器安全的基本原则

在现代云计算环境中,容器已成为应用程序开发与部署的核心。然而,容器的灵活性和易用性也带来了安全挑战。为了保障容器的安全性,以下是一些基本原则:

-

最小权限原则:在创建容器时,应确保每个容器仅具备其运行所需的最少权限。例如,在Docker中,可以通过

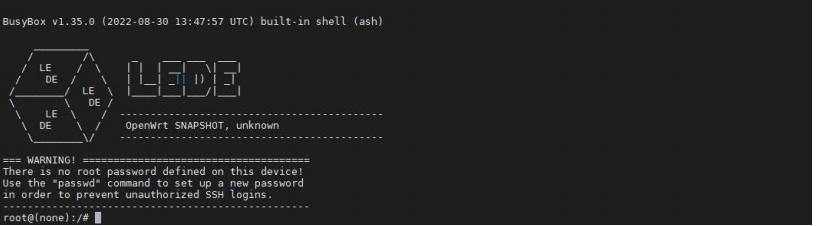

USER指令指定非特权用户运行容器,从而减少潜在的攻击面。FROM ubuntu:20.04 # 创建非特权用户 RUN useradd -ms /bin/bash myuser # 切换到非特权用户 USER myuser -

镜像安全性:确保所使用的容器镜像来自可信源。定期审查和更新基础镜像,避免使用过期或不安全的版本。可以使用Docker Hub的

Docker Scan工具,检测镜像中的已知漏洞。 -

隔离与资源限制:通过设置容器的资源限制,避免恶意代码消耗过多系统资源。例如,可以在Docker中设置

--memory和--cpus选项来限制容器的内存和CPU使用。docker run --memory="256m" --cpus="1.0" myimage -

定期审计与监控:通过实施定期审计和实时监控,确保容器环境的安全性。使用工具如Prometheus和Grafana监控容器的健康状态和资源使用情况,并及时发现异常。

-

网络策略:在容器之间的通信中实施严格的网络策略,以限制潜在的攻击路径。通过Kubernetes的NetworkPolicy可以有效地控制哪些Pod可以相互通信,增强系统的整体安全性。

综上所述,容器安全的基本原则强调了权限控制、镜像管理、资源限制和网络策略的重要性。通过这些原则的实施,能够显著提高容器化应用的安全性。

2. 🌐 网络策略的设计与实施

在容器化环境中,网络策略的设计与实施至关重要。良好的网络策略不仅能提升安全性,还能优化性能与资源利用率。以下是网络策略设计与实施的关键要素:

-

网络策略的定义:网络策略是用来定义Pod间通信的规则。通过制定网络策略,可以限制特定Pod的入站和出站流量。Kubernetes中的NetworkPolicy是实现这一目标的主要工具。

-

基本示例:以下是一个Kubernetes NetworkPolicy的示例,用于限制只有特定标签的Pod可以访问某个服务。

apiVersion: networking.k8s.io/v1 kind: NetworkPolicy metadata:name: allow-appsnamespace: default spec:podSelector:matchLabels:role: backendpolicyTypes:- Ingressingress:- from:- podSelector:matchLabels:role: frontend在这个示例中,只有带有

role: frontend标签的Pod可以访问role: backend的Pod。这样可以有效隔离不同服务之间的通信,降低安全风险。 -

网络策略的复杂性:在实际应用中,网络策略可能变得复杂,尤其是在多租户环境中。此时,使用命名空间和标签来组织和隔离资源至关重要。合理的命名空间结构能够帮助管理和实施网络策略,确保安全与灵活性。

-

监控与日志:实施网络策略后,监控和日志记录成为关键。通过工具如Calico或Weave,可以实时监控网络流量,捕捉异常流量并生成日志。这些信息可用于安全审计和问题排查。

-

实践中的挑战:在实施网络策略时,可能会遇到规则冲突和配置错误的问题。因此,在设计和实施网络策略时,应进行充分的测试,确保不会影响到业务的正常运行。

综上所述,网络策略的设计与实施是确保容器环境安全的关键步骤。通过合理配置和监控网络策略,可以有效控制容器间的通信,降低潜在的攻击风险。

3. 🛡️ 容器映像安全扫描与漏洞管理

容器映像是应用程序的基础,确保映像的安全性至关重要。容器映像安全扫描与漏洞管理包括以下几个方面:

-

定期扫描:使用工具对容器映像进行定期安全扫描,识别潜在的漏洞。常用的工具有Trivy、Clair等,这些工具能够自动识别映像中的已知漏洞,并提供修复建议。

trivy image myimage:latest此命令将扫描

myimage:latest映像中的漏洞,并输出扫描报告。开发人员可以根据报告中的信息及时修复问题。 -

自动化扫描:在CI/CD流水线中集成安全扫描是最佳实践。通过自动化工具,确保每次构建都能进行安全性检查,及时发现并修复漏洞。

steps: - name: Scan Imagerun: trivy image myimage:latest -

修复与更新:发现漏洞后,应迅速进行修复与更新。优先处理高风险漏洞,并确保镜像使用最新的安全更新。例如,可以定期检查基础镜像的版本,并更新至安全版本。

-

镜像签名与验证:在生产环境中,镜像签名与验证是确保镜像来源可信的重要手段。使用Docker Content Trust (DCT)可在推送和拉取镜像时验证镜像的完整性和真实性。

-

漏洞数据库的使用:利用NVD(国家漏洞数据库)等资源,及时了解最新的漏洞信息及其影响,确保容器映像的安全性。

综上所述,容器映像安全扫描与漏洞管理是维护应用安全的重要环节。通过定期扫描、自动化流程、修复与更新等手段,可以有效降低潜在风险。

4. ⚙️ 实现安全的CI/CD流水线

CI/CD流水线的安全性对整个软件交付过程至关重要。实现安全的CI/CD流水线需要考虑以下几点:

-

源代码管理的安全:确保代码仓库的安全性,包括访问控制、审计日志和密钥管理等。使用GitHub的保护分支和代码审查功能,确保只有经过审核的代码才能合并。

-

自动化测试与扫描:在CI/CD流程中,集成自动化测试与安全扫描是确保代码质量与安全性的重要措施。测试应包括单元测试、集成测试及安全性测试。

jobs:build:steps:- name: Run Testsrun: pytest tests/- name: Security Scanrun: trivy image myimage:latest -

配置管理与基础设施即代码:通过基础设施即代码工具(如Terraform、Ansible),管理和配置基础设施。确保所有配置文件经过版本控制,并且能够审计与回滚。

-

容器镜像的安全策略:在构建过程中使用安全的镜像策略,确保只有经过审核的镜像能被部署。使用Docker的内容信任功能,确保镜像的来源可靠。

-

监控与日志管理:实施监控和日志管理,对CI/CD流程中的每个环节进行记录和审计,及时发现并响应异常情况。

综上所述,构建安全的CI/CD流水线是确保软件交付安全的重要环节。通过源代码管理、安全测试、配置管理等措施,可以有效提高整体安全性。