目录

一、Core Dump文件简介

二、准备环境

三、生成Core Dump文件

四、使用IDA Pro分析Core Dump文件

五、案例分析

1. 测试代码

2. 使用GDB初步分析

3. 使用IDA Pro深入分析

4. 修复代码

六、总结

在软件开发过程中,尤其是C/C++编程中,Core Dump文件是一种非常有用的工具,它记录了程序崩溃时的内存状态,帮助开发者分析和定位问题。本文将详细介绍如何使用IDA Pro和Core Dump文件定位崩溃位置,为新手朋友提供一份详细的指南。

一、Core Dump文件简介

Core Dump,即核心转储文件,是当程序异常终止时,操作系统生成的一个文件,包含了程序崩溃时的内存映像。这种文件通常发生在程序由于诸如内存错误(如空指针引用)或线程死锁等问题导致崩溃时。这种错误往往难以通过常规的日志信息定位,因为错误发生时,相关的日志记录可能并未完成。

为了有效地使用Core Dump进行问题定位,程序需要在编译时包含调试符号。调试符号包含了变量名、变量值和函数调用堆栈等信息,它们存储在对应的pdb文件(Windows)或debuginfo文件(Linux)中。没有这些文件,仅凭Core Dump的内存映像,开发者只能看到堆栈地址,而无法得知对应的功能和变量,这就大大降低了问题定位的效率。

二、准备环境

在开始之前,我们需要准备以下工具和文件:

- IDA Pro:IDA Pro是一款静态反编译二进制的软件,常用于破解和逆向分析软件。它可以将二进制文件反编译成汇编代码或伪代码,方便开发者分析。

- Core Dump文件:程序崩溃时生成的核心转储文件。

- 调试符号:编译程序时生成的调试符号文件,例如pdb文件或debuginfo文件。

三、生成Core Dump文件

在Linux系统中,默认情况下是不生成Core Dump文件的。我们可以通过以下步骤来设置:

查看当前系统允许生成Core Dump文件的大小:

ulimit -c

默认情况下,返回0,表示不允许生成Core Dump文件。

设置对Core Dump文件的大小不设限制:

ulimit -c unlimited

需要注意的是,执行这条命令并不会永久保存这个设置,需要将该命令写入.bashrc文件中,否则仅在当前shell中生效。

运行程序:

./your_program

程序崩溃后,会在当前目录生成一个名为core或core.<pid>的文件,其中<pid>是进程的ID。

四、使用IDA Pro分析Core Dump文件

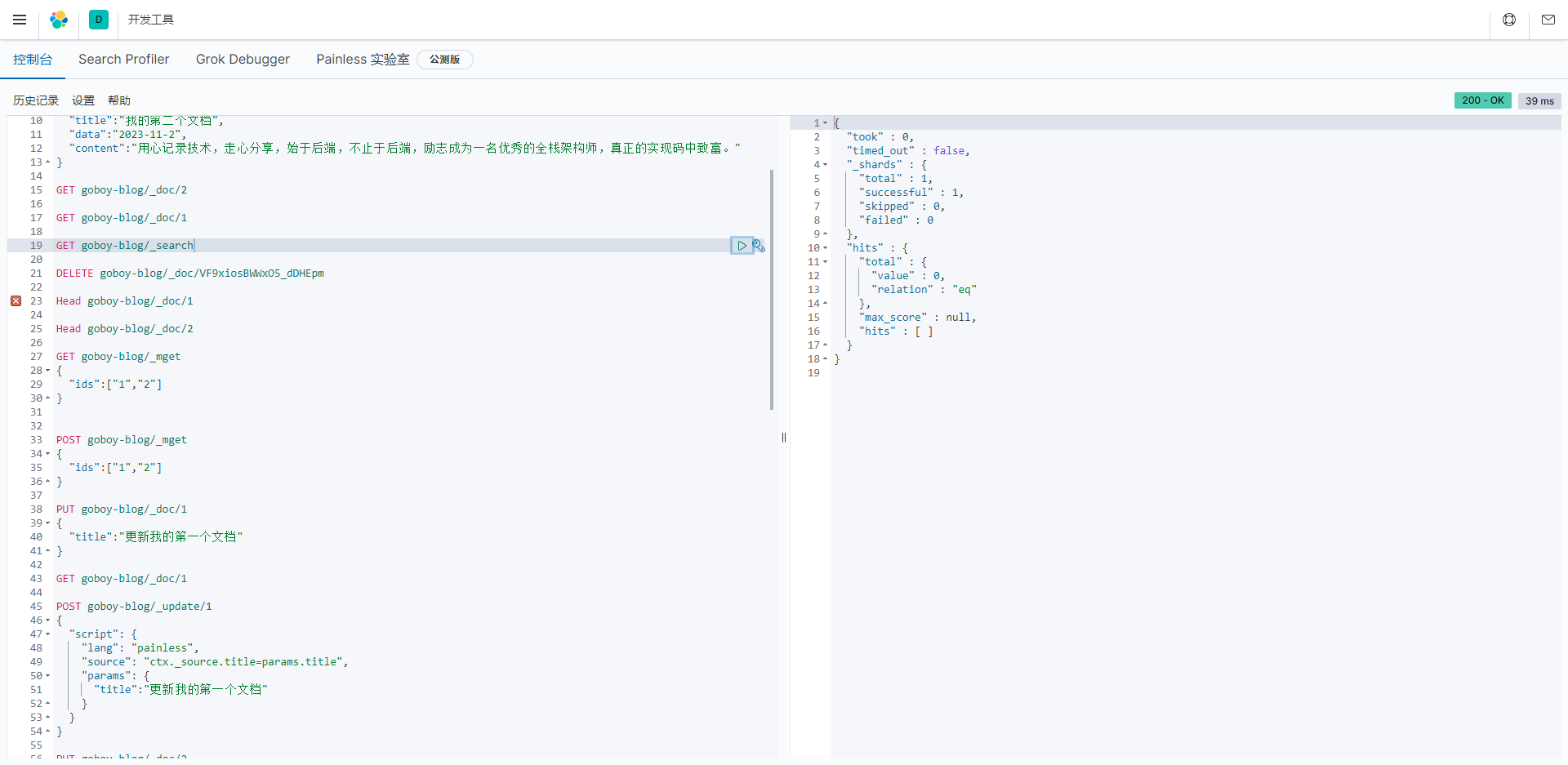

启动IDA Pro:

打开IDA Pro,选择“File”->“Open”,导入崩溃时生成的可执行文件(即你的程序)。

加载Core Dump文件:

在IDA Pro中,选择“Debugger”->“Select Debugger”->“Remote Linux debugger”(或其他适用的调试器)。然后,在“Debugger”->“Process Options”中,设置要调试的进程ID(PID)和Core Dump文件的路径。

分析Core Dump文件:

IDA Pro会自动加载Core Dump文件,并恢复程序崩溃时的堆栈状态。此时,你可以使用IDA Pro的各种功能来分析崩溃原因。

五、案例分析

以下是一个具体的案例分析,演示如何使用IDA Pro和Core Dump文件定位崩溃位置。

1. 测试代码

首先,我们编写一个简单的C程序,故意让它崩溃:

#include <stdio.h>

#include <stdlib.h>void func1() {printf("%d\n", __LINE__);int *p = NULL;*p = 0; // 空指针引用,导致崩溃printf("%d\n", __LINE__);

}void func2() {printf("%d\n", __LINE__);func1();printf("%d\n", __LINE__);

}void func3() {printf("%d\n", __LINE__);func2();printf("%d\n", __LINE__);

}int main() {func3();return 0;

}编译并运行这个程序:

gcc -g -o myprogram myprogram.c

./myprogram

程序崩溃后,会在当前目录生成一个Core Dump文件。

2. 使用GDB初步分析

虽然本文重点是IDA Pro,但首先我们使用GDB来初步分析Core Dump文件,以了解崩溃的大致位置。

gdb myprogram core

在GDB中,输入bt命令查看堆栈回溯:

(gdb) bt

#0 0x0000000000400646 in func1 () at myprogram.c:8

#1 0x0000000000400664 in func2 () at myprogram.c:14

#2 0x0000000000400682 in func3 () at myprogram.c:20

#3 0x000000000040069b in main () at myprogram.c:26从堆栈回溯中,我们可以看到崩溃发生在func1函数的第8行,即*p = 0;这一行。

3. 使用IDA Pro深入分析

接下来,我们使用IDA Pro进行更深入的分析。

打开IDA Pro并导入可执行文件:

打开IDA Pro,选择“File”->“Open”,导入myprogram可执行文件。

加载调试符号:

如果编译时生成了调试符号文件(例如,使用-g选项编译),则IDA Pro会自动加载它们。否则,你需要手动指定调试符号文件的路径。

加载Core Dump文件:

在IDA Pro中,选择“Debugger”->“Select Debugger”->“Remote Linux debugger”。然后,在“Debugger”->“Process Options”中,设置要调试的进程ID(PID,可以从Core Dump文件名中获取,例如core.12345中的12345)和Core Dump文件的路径。

分析崩溃位置:

IDA Pro会自动加载Core Dump文件,并恢复程序崩溃时的堆栈状态。在IDA Pro的“Debugger”窗口中,你可以看到崩溃时的寄存器状态和堆栈回溯。

在IDA Pro的“Functions”窗口中,找到func1函数,并双击进入。你会看到IDA Pro反编译出的汇编代码。通过对比GDB的堆栈回溯和IDA Pro的汇编代码,你可以定位到崩溃的具体位置。

在func1函数的汇编代码中,找到类似于以下指令的位置:

assembly

mov dword ptr [rax], 0

这条指令对应于C代码中的*p = 0;。由于p是一个空指针,这条指令会导致程序崩溃。

查看源代码:

如果你已经加载了调试符号,你可以在IDA Pro的“Pseudocode”窗口中查看反编译出的伪代码,这有助于你更好地理解崩溃的原因。

在伪代码中,你会看到类似于以下的代码:

void func1(void)

{printf("%d\n", __LINE__);int *p;p = 0;*p = 0; // 崩溃点printf("%d\n", __LINE__);

}通过对比伪代码和原始C代码,你可以确认崩溃点并修复它。

4. 修复代码

修复崩溃点的最简单方法是确保指针在使用前被正确初始化。例如,你可以将p指向一个有效的内存地址,或者在使用前检查它是否为空。

以下是修复后的代码:

#include <stdio.h>

#include <stdlib.h>void func1() {printf("%d\n", __LINE__);int *p = malloc(sizeof(int)); // 分配内存if (p != NULL) {*p = 0;free(p); // 释放内存} else {fprintf(stderr, "Memory allocation failed\n");}printf("%d\n", __LINE__);

}void func2() {printf("%d\n", __LINE__);func1();printf("%d\n", __LINE__);

}void func3() {printf("%d\n", __LINE__);func2();printf("%d\n", __LINE__);

}int main() {func3();return 0;

}重新编译并运行修复后的程序,它应该不会再崩溃。

六、总结

通过使用IDA Pro和Core Dump文件,我们可以有效地定位和分析程序崩溃的原因。本文介绍了一个简单的案例分析,演示了如何使用这些工具来定位崩溃位置并修复代码。希望这篇文章对新手朋友有所帮助,并能够帮助大家更好地理解和使用IDA Pro和Core Dump文件。