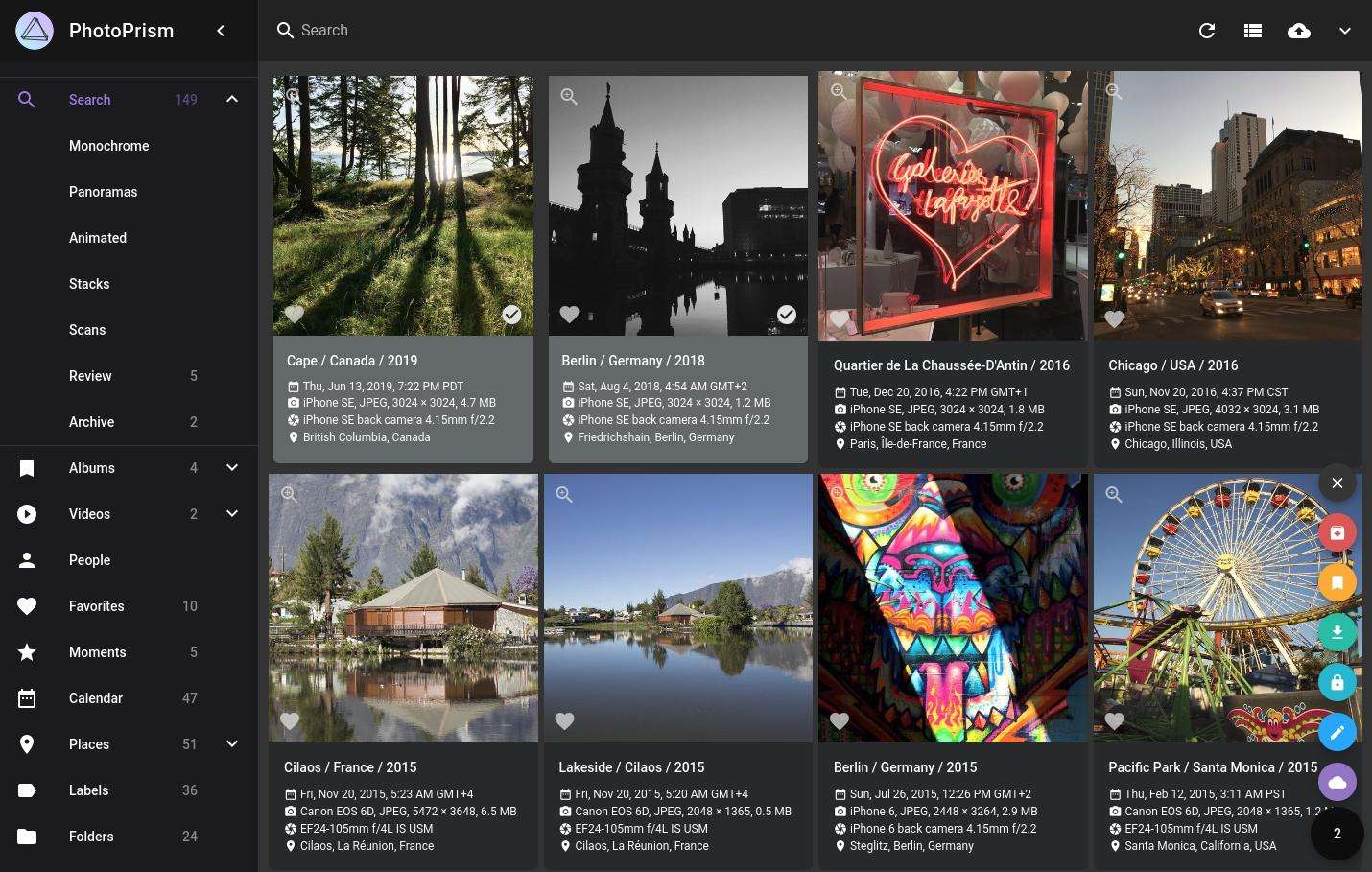

本人发现了两篇写的不错的文章:Docker网络 - docker network详解-CSDN博客,Docker 容器跨主机通信 overlay_docker overlay 网络-CSDN博客

因为这两篇文章中含有大量的例子,新手看起来毫不费力。于是我偷了个小懒,在本篇文章中没有写一些例子,只写了他们没有的例子。所以本篇更像是他俩的补充。所以新手完全可以先看他俩的文章,然后再回来看一下我补充了哪些。

一:Docker网络的作用

1. 容器与外界通信

2. 容器间通讯,跨主机容器间通讯

3. 网络隔离(容器网络命名空间、子网隔离)

4. 提供网络自定义能力

5. 提供容器间发现功能

6. 提供负载均衡能力

常用的基本命令:

//连接一个容器到一个网络

docker network connect Connect a container to a network

//创建一个网络

docker network create Create a network

//将容器从一个网络中断开

docker network disconnect Disconnect a container from a network

//查看网络的详细信息

docker network inspect Display detailed information on one or more networks

//查看网络列表

docker network ls List networks

//移除所有未使用的网络

docker network prune Remove all unused networks

//移除一个或多个网络

docker network rm Remove one or more network二:网络驱动

1:bridge(网桥网络)

1. bridge是docker默认的网络驱动程序。如果没有指定驱动程序,这就是正在创建的网络类型。当应用程序在需要与同一主机上的其他容器通信的容器中运行时,通常会使用桥接网络。

2. 就联网而言,桥接网络是在网段之间转发流量的链路层设备,链路层设备Mac地址进行通信。桥接器可以是在主机内核运行的硬件设备或者软件设备。

3. 就docker而言,网桥网络为软件网桥。允许连接到同一网桥的容器进行通讯,同时提供与未连接到该网桥的容器的隔离。不同网桥上的容器无法直接通讯。

4. 启动docker时,会自动创建一个名为docker0的网桥网络,并且新启动的容器会默认连接到该网络。

网桥docker0创建一对对等虚拟设备接口一个叫veth,另一个叫eth0,成对匹配。整个宿主机的网桥模式都是docker0,类似一个交换机有一堆接口,每个接口叫veth,在本地主机和容器内分别创建一个虚拟接口,并让他们彼此联通(这样一对接口叫veth pair);每个容器实例内部也有一块网卡,每个接口叫eth0;docker0上面的每个veth匹配某个容器实例内部的eth0,两两配对,一一匹配。通过上述,将宿主机上的所有容器都连接到这个内部网络上,两个容器在同一个网络下,会从这个网关下各自拿到分配的ip,此时两个容器的网络是互通的。

2:host(主机网络)

1. Host模式,即容器网络不会与宿主机产生网络隔离,而是使用主机的网络栈,容器不会分配自己的IP地址。运行容器是所有端口映射的选项都将失效,并且在使用时产生警告信息。主机模式可以用于性能优化,因为主机模式下无需网络地址转换(NAT),并且不会为每个端口创建userland-proxy(在默认情况下,Docker使用Userland Proxy作为默认的端口转发机制。Userland Proxy基于iptables规则进行转发,将容器内部的网络流量通过宿主机上的特定端口进行转发。)

2. Host模式,仅适用于linux主机,Mac和windows主机不支持

3. docker run 或docker service create 通过指定--network host 来使用主机网络。该模式下集群节点上运行容器将受到限制(例如:容器端口为80端口,由于使用主机网络,则每个集群节点仅能运行一个80端口的容器)

3:none

如果要完全隔离容器的网络堆栈,可以在启动容器时使用--network-none标志。在容器中,只创建环回设备

4:自定义网络

1:由于创建的容器加入默认网络之后,我们的容器IP是会发生变化的,我们此时通过pingIP地址是可以PIng通的,但是为了服务方便,我们不会去记住他们的ip地址,而是通过ping他们的服务名,但是我们通过在默认网络里面,去ping服务名,是ping不通的。

因此我们需要实现自定义的网络,因为在自定义网络里面,在同一个网络中的容器IP地址,会被自动解析。这样我们就可以通过ping服务名即可通讯。

2:我们在自定义网络的时候,我们还可以指定这个网络的网关,子网,ip,以及一些特定选项。

docker network create \

--driver=bridge \

--subnet=172.28.0.0/16 \

--ip-range=172.28.5.0/24 \

--gateway=172.28.5.254 \

--opt com.docker.network.bridge.name=alpine-net1 \ #指定网络的名称

--opt com.docker.network.bridge.enable_ip_masquerade=false \ #禁用ip伪装,造成无法访问外网

--opt com.docker.network.bridge.enable_icc=false \ #禁止容器间进行相互访问,并不代表不能进行DNS解析

--opt com.docker.network.container_iface_prefix=ethnick \ #指定网络接口的前缀

alpine-net1 #网络名称5:container

新建的容器和已经存在的一个容器共享一个网络IP配置而不是和宿主机共享。新创建的容器不会创建自己的网卡,配置自己的IP,而是和一个指定的容器共享IP、端口范围等。同样,两个容器除了网络方面,其他的如文件系统、进程列表等还是隔离的。

三:Overlay(覆盖网络)

1:默认的overlay

1. overlay网络驱动程序在多个Docker守护进程主机之间创建分布式网络。该网络位于(覆盖)特定于主机的网络之上,允许连接到该网络的容器(包括群集服务容器)在启用加密时安全通信。Docker透明地处理每个数据包往返于正确的Docker守护进程主机和正确的目标容器的路由

2. 初始化一个swarm集群或将Docker主机加入现有swarm集群时,会在该Docker主机上创建两个新网络:

1. 名为ingress的overlay网络,处理与swarm service相关的控制和数据流量。创建一个service没有指定自定义网络时,默认将连接到ingress网络。ingress网络提供对容器化应用程序的负载均衡和路由功能。它允许外部流量通过单一入口点访问多个容器,并根据定义的规则将请求转发到适当的后端容器

2. 名为docker-gwbridge的bridge网络,用于将覆盖网络(包括ingress网络)连接到单个Docker守护程序的物理网络。通过这个网络,容器可以连接到宿主机

3. 可以使用docker network create创建自定义的overlay网络,方法与创建自定义bridge网络相同。服务或容器一次可以连接到多个网络。服务或容器只能通过各自连接的网络进行通信。

1:初始化swarm集群,会默认创建 ingress 网络和 docker_gwbridge 网络:

2:添加两个worker节点到集群

ocker swarm join-token worker

3:创建service,将加入默认ingress网络

docker service create -p 8080:80 --replicas 3 --name nginx-svc nginx:latest

4:查看ingress 网络明细

docker network inspect ingress

5:查看docker_gwbridge网络详情

docker network inspect docker_gwbridge

6:查看iptables网络转发

所有发送到本机8080端口的数据被转发到172.18.0.2:8080,172.18.0.2 为docker_gwbridge 网络上ingress_sbox容器的地址,ingress_sbox实为网络命名空间并非容器,通过ingress_sbox网络命名空间连接ingress与docker_gwbridge两个设备。宿主机网络命名空间所在目录:/var/run/docker/netns

7:通过nsenter命令在ingress_sbox命名空间下运行ash 终端(nsenter是一个可以在指定进程的命令空间下运行指定程序的命令)

# 已超级权限启动容器,并在容器中以指定的命名空间运行程序

docker run -dit --rm -v /var/run/docker/netns:/netns --privileged=true \

--name alpine5 myalpine nsenter --net=/netns/ingress_sbox ash

# 与容器交互查看容器中网卡信息ifconfig

docker exec -it alpine5 ash

ingress_sbox网络命名空间连接了ingress网络与docker_gwbridge网络

8:通过ipvsadm查看虚拟ip

9:示意图

2:自定义默认的ingress网络与docker_gwbridge网络

1:使用--ingress 标志创建overlay网络

docker network create \--driver overlay \--ingress \--subnet=10.10.0.0/16 \--gateway=10.10.0.2 \--opt com.docker.network.driver.mtu=1500 \my-ingress2:创建新的docker_gwbridge网络

docker network create \

--subnet 10.11.0.0/16 \

--opt com.docker.network.bridge.name=docker_gwbridge \

--opt com.docker.network.bridge.enable_icc=false \

--opt com.docker.network.bridge.enable_ip_masquerade=true \

docker_gwbridge3:重新将节点加入集群

4:使用默认网络创建服务验证效果

docker service create -p 8080:80 --replicas 3 --name nginx-svc nginx:latest

5:修改了docker_gwbridge网络的worker节点上运行工具容器

# 已超级权限启动容器,并在容器中以指定的命名空间运行程序

docker run -dit --rm -v /var/run/docker/netns:/netns --privileged=true \

--name alpine5 myalpine nsenter --net=/netns/ingress_sbox ash# 与容器交互查看容器中网卡信息ifconfig

docker exec -it alpine5 ash

3:自定义overlay网络

1:创建自定义overlay网络

docker network create -d overlay \

--attachable \

--subnet=10.12.0.0/16 \

--subnet=10.13.0.0/16 \

--gateway=10.12.0.100 \

--gateway=10.13.0.100 \

nginx-net

# -–attachable:允许集群服务间的容器交互连接或者独立的容器之间能够连接。 \

swarm在设计之初是为了service(一组container)而服务的,因此通过swarm创建的overlay网络在一开始并不支持单独的container加入其中。但是在docker1.13, \

我们可以通过“–attach” 参数声明当前创建的overlay网络可以被container直接加入。

2:指定网络创建服务

docker service create -p 8081:80 --replicas 3 --name nginx-svc1 --network nginx-net nginx:latest

ingress: 网络提供对容器化应用程序的负载均衡和路由功能。它允许外部流量通过单一入口点访问多个容器,并根据定义的规则将请求转发到适当的后端容器

nginx-net:自定义overlay网络,提供跨主机容器互联与跨主机通信。

3:每个服务中的任务(容器)均连接到ingress网络(提供负载与路由)与自定义overlay网络(跨节点通信)以及加入docker_gwbridge网络(容器与主机通信)

本篇的补充结束啦!0voice · GitHub