一、网络安全引言

信息安全的四个属性(信息安全的基本目标 )

- 保密性:信息不会被泄露给非授权用户

- 完整性:保证数据的一致性

- 可用性:合法用户不会被拒绝服务

- 合法使用:不会被非授权用户或以非授权的方式使用

二、网络安全威胁与防护措施

1、安全威胁的来源

四种基本安全威胁

- 信息泄露:信息被泄露给某个非授权的人。这种威胁来自于窃听、搭线等信息探测攻击。

- 完整性破坏:数据的一致性通过非授权的增删、修改或破坏而受到损坏

- 拒绝服务:对信息或资源的访问无条件地阻止。攻击者通过对系统进行非法、根本无法成功的访问尝试使得系统产生过量的负荷,从而导致系统的资源在合法用户开来是不可使用的

- 非法使用:某一资源被某个非授权的人或以某种分授权的方式使用。攻击者侵入某个计算机系统并以此作为盗用电信服务的基点,或者作为侵入其他系统的“桥头堡”

主要的可实现威胁包括渗入威胁和植入威胁。

主要的渗入威胁有

- 假冒

- 旁路控制

- 授权侵犯

主要的植入威胁有

- 特洛伊木马

- 陷门:计算机操作的陷门设置是指进入程序的秘密入口,它使得知道陷门的人可以不经过通常的安全检查访问过程而获得访问。

潜在威胁

- 窃听

- 流量分析

- 操作人员不当所导致的信息泄露

- 媒体废弃物所导致的信息泄露

2、计算机病毒防范技术

蠕虫:是一种通过网络传播的恶性计算机病毒,是使用危害的代码来攻击网上的受害主机,并在受害主机上自我复制, 再攻击其他的受害主机的计算机病毒。

蠕虫病毒的行为特征:

- 自我繁殖

- 利用软件漏洞

- 造成网络拥塞

- 消耗系统资源

- 留下安全隐患

洪水攻击是最常用来进入的DOS攻击

宏病毒通常感染的目标是文档,而不是可执行的代码程序段。

典型病毒生命周期的四个阶段

- 休眠阶段

- 传播阶段

- 触发阶段

- 执行阶段

其中休眠阶段是可选的

计算机病毒的组成模块:引导模块、感染模块、表现模块

计算机病毒特征:

- 寄生性

- 传染性

- 隐蔽性

- 潜伏性

- 可触发性

- 破坏性

木马与病毒的区别:木马不传染,病毒传染,木马主要是盗取的密码及其他资料,而病毒是不同程度不同范围的影响电脑的使用,木马的作用范围是所有使用这台有木马的人在使用电脑时的资料,但是不会传染到其他机器,但是病毒可以随着软盘, U盘,邮件等传输方式或者媒介传染到其他机器。

当触发条件满足时然后该程序激发一个未授权的动作,则该恶意软件属于逻辑炸弹

恶意软件传播的三种主要机制包括

- 感染内容

- 漏洞利用

- 社会工程

3、安全防护措施

- 物理安全

- 人员安全

- 管理安全

- 媒体安全

- 辐射安全

- 生命周期控制

七条

三、网络安全策略

1、不同的等级

- 安全策略目标

- 机构安全策略

- 系统安全策略

2、访问控制策略

- 基于身份的策略:允许或拒绝对明确区分的个体或群体进行访问。

- 基于任务的策略:是基于身份的策略的一种变形,它给每一个个体分配任务,并基于这些任务来使用授权规则。

- 多等级策略:是基于信息敏感性的等级及工作人员许可等级而制定的一般规则的策略。

四、安全攻击分类

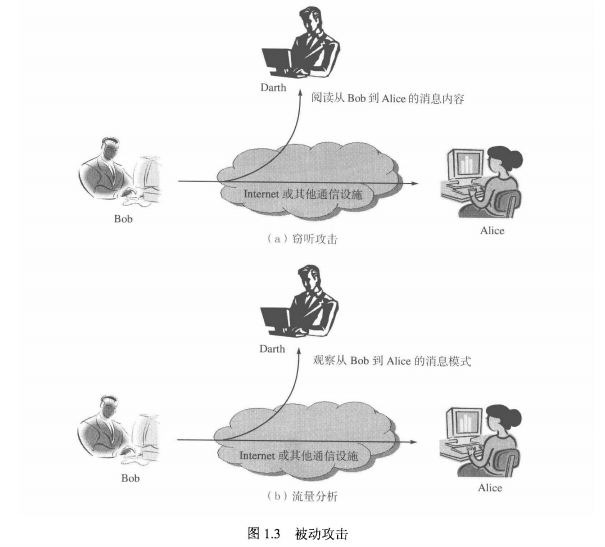

被动攻击和主动攻击。

被动攻击的特性是对所传输的信息进行窃听和监测。(窃听攻击、流量分析)

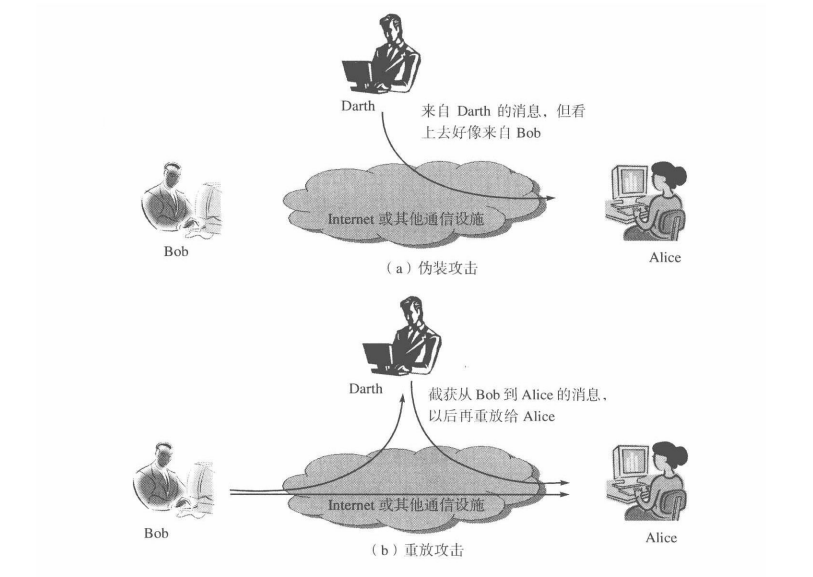

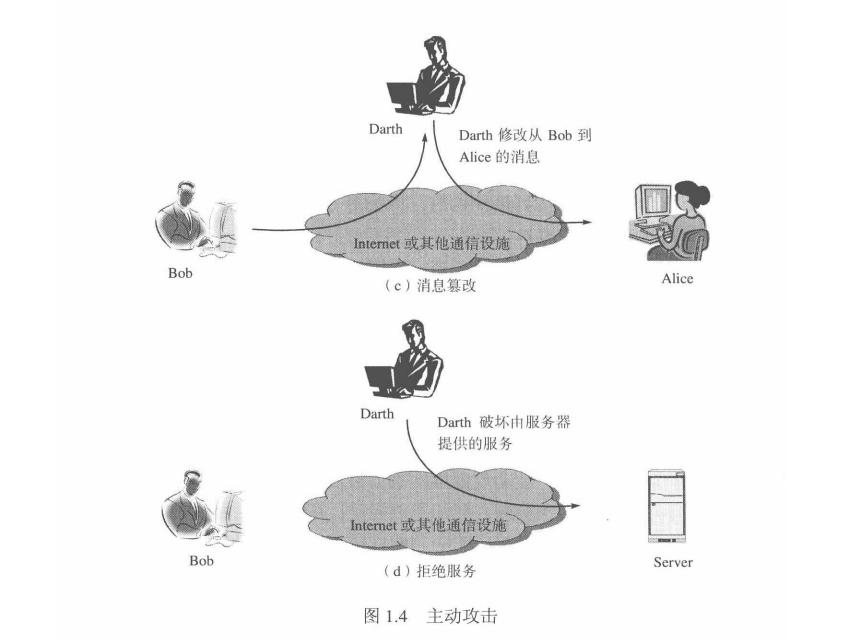

主动攻击是指恶意篡改数据流或伪造数据流等攻击行为。

主动攻击的分类:

- 伪装攻击:伪装成其他实体

- 重放攻击:将获得的消息再次发送

- 消息篡改:攻击者将获得的消息进行修改或延时

- 拒绝服务攻击:阻止或禁止用户正常使用网络服务或管理通信设备

主动攻击和被动攻击的区别是什么?

答:区别:被动攻击时系统的操作和状态不会改变,因此被动攻击主要威胁信息的保密性。主动攻击则意在篡改或者伪造信息、也可以是改变系统的状态和操作,因此主动攻击主要威胁信息的完整性、可用性和真实性。

五、开放系统互联(OSI)安全体系结构

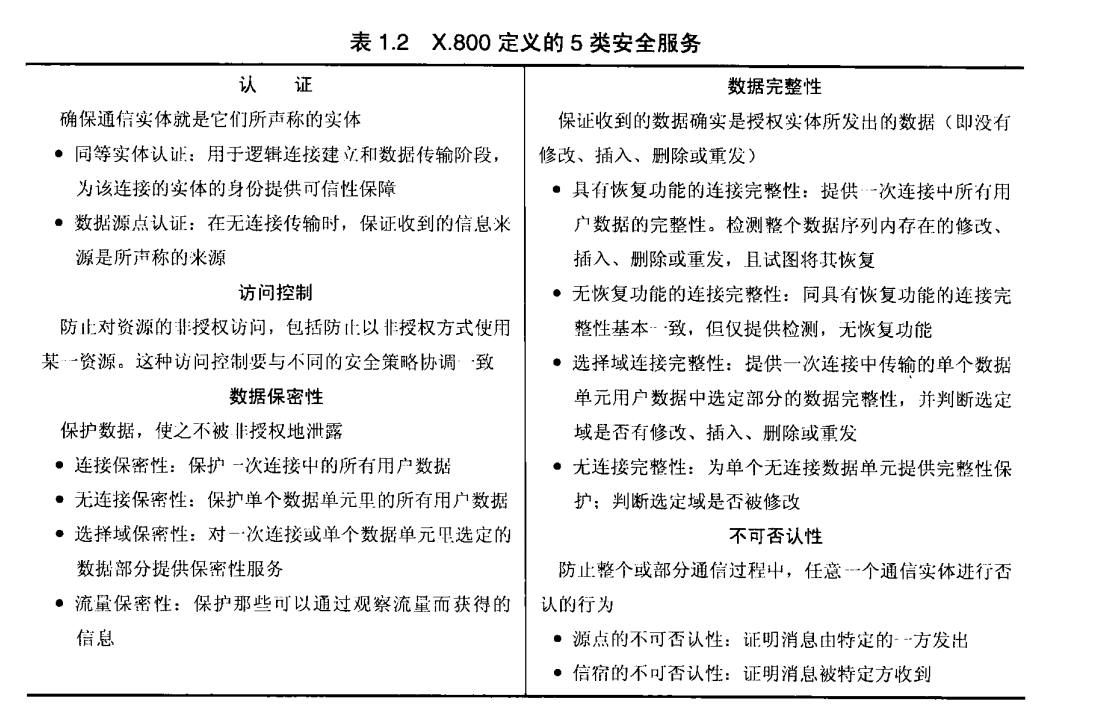

X.800 (即ISO安全框架)定义了一种系统的评估和分析方法。对安全服务做出定义:为保证系统或数据传输有足够的安全性,开发系统通信协议所系统的服务。

X.800的五个安全服务:

- 认证:保证两个实体是可信的,定义了两个特殊的认证服务:同等实体认证和数据源认证

- 访问控制:对那些通过通信连接对主机和应用的访问进行限制和控制。

- 数据保密性:防止传输的数据遭到被动攻击。

- 数据完整性:检测主动攻击,有恢复功能和无恢复功能

- 不可否认性:防止整个或部分通信过程中,任意一个通信实体进行否认的行为

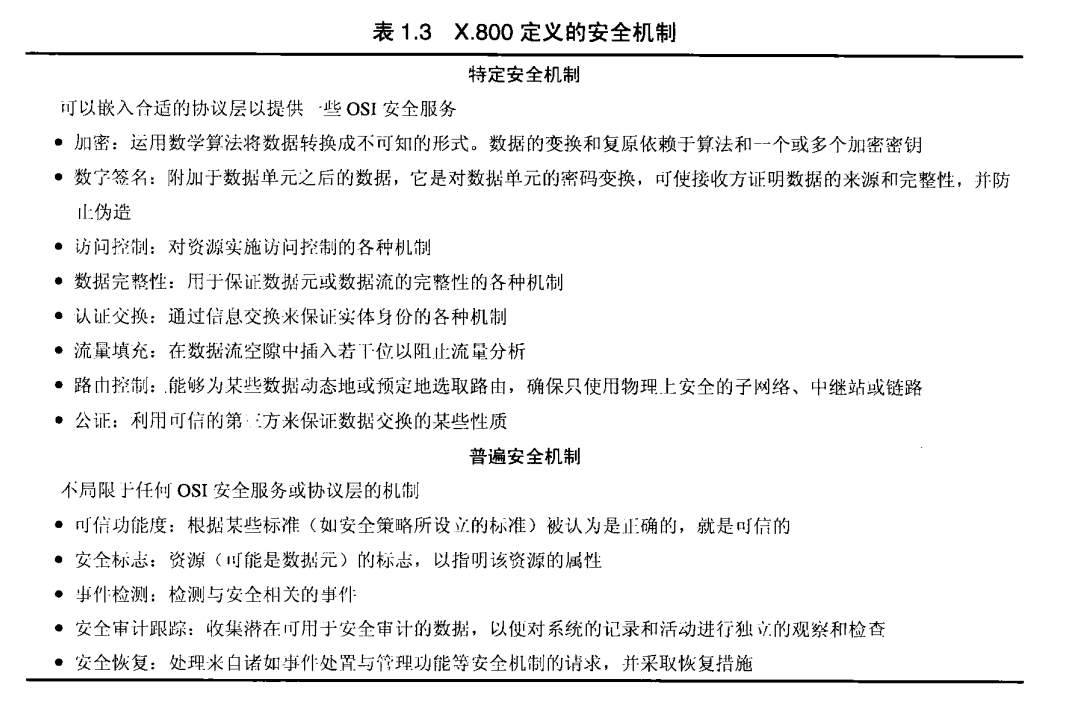

X.800的五个普遍安全机制:可信功能度、安全标志、时间检测、安全审计跟踪、安全恢复。

X.800的八个特定安全机制: 加密、数字签名、访问控制、数据完整性、认证交换、流量填充、路由控制、公证。

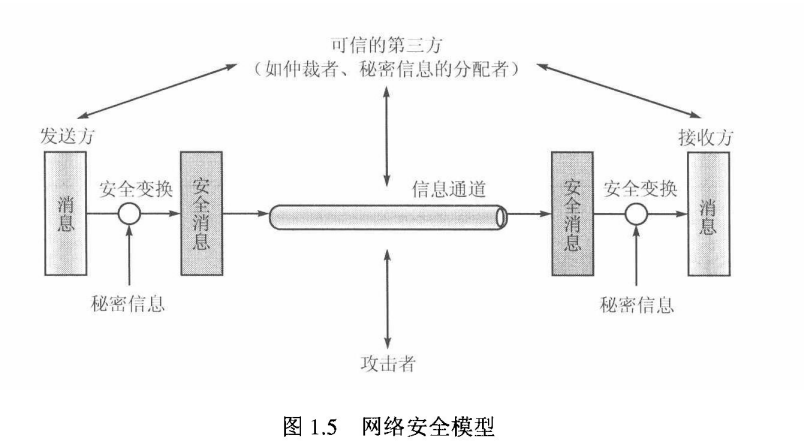

六、网络安全模型

1、网络安全模型的六个功能实体

- 消息的发送方(信源)

- 消息的接受方(信宿)

- 安全变换

- 信息通道

- 可信的第三方

- 攻击者。

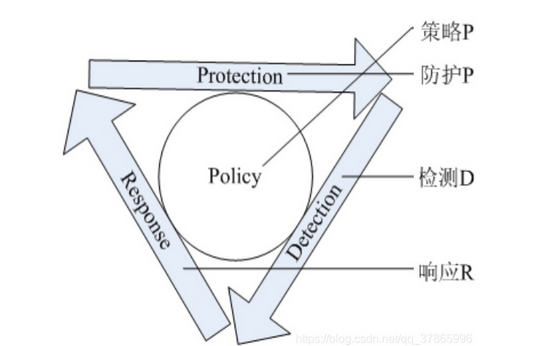

2、PPDR安全模型

(1)Policy(安全策略)

PPDR安全模型的核心,描述系统哪些资源需要保护,如何实现保护。

(2)Protection(防护)

修复系统漏洞、正确设计开发和安装系统;

定期检测发现可能存在的系统脆弱性;

教育用户和操作员正确使用系统;

访问控制、监视来防止恶意威胁

加密机制、数字签名机制、访问控制机制、认证机制、信息隐藏、防火墙技术等。

(3)Detection(检测)

检测是动态响应和加强防护的依据,也是强制落实安全策略的有力工具,通过不断检测和监控网络和系统,来发现新的威胁和弱点,通过循环反馈来及时做出有效的相应。

入侵检测、系统脆弱性机制、数据完整性机制、攻击性检测等。

(4)Response(响应)

在安全系统中有最重要的地位,是解决安全潜在问题的最有效的办法,从某种意义上讲,安全问题就是解决紧急响应和异常处理问题。

应急策略、应急机制、应急手段、入侵过程分析、安全状态评估等。

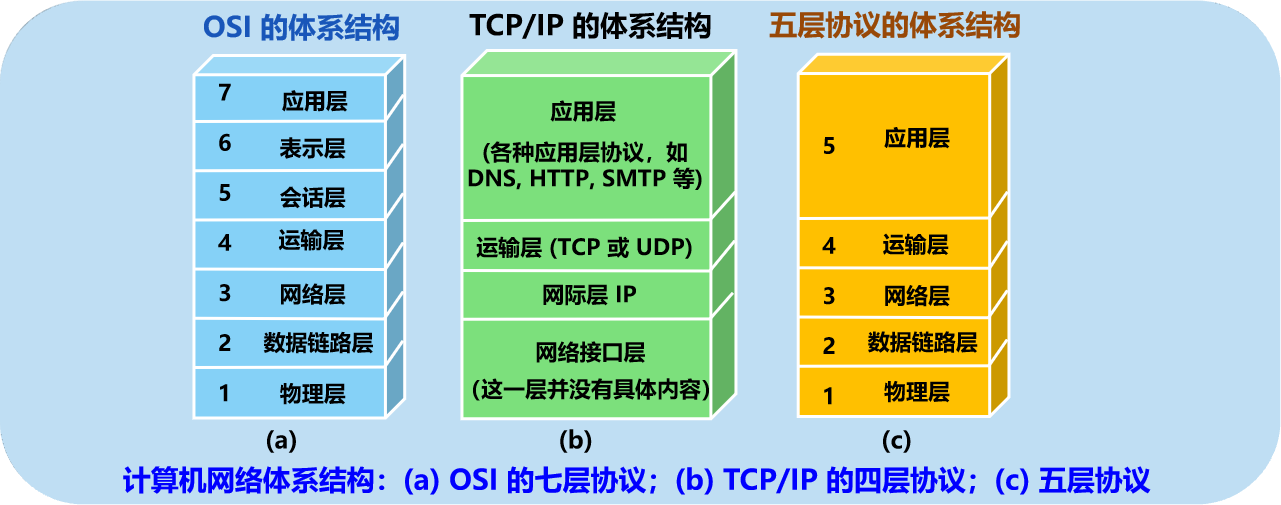

七、计算机网络体系结构