一:环境搭建

新增的网卡VMnet2,ip调成10段。

PC配置如下:

DC在该环境中充当是域控。DC配置如下 :

WEB配置:需要两块网卡,相当于网关服务器。

作者把外网网段都写成了192.168.111.1/24,我们可以就进到选择了NAT网段的服务器中(WEB和PC),把第一块网卡的IP从111改成自己的NAT网段,我的是216,修改网络需要输入管理员administrator/1qaz@WSX。

开启服务

进入WEB中,来到C:\Oracle\Middleware\user_projects\domains\base_domain\bin 路径

使用管理员才能进去administrator/1qaz@WSX

以管理员权限执行startWebLogic

二:Web探测:

1.nmap探测一下端口:

nmap -sS -v 192.168.216.80

开启了80、135、139、445、1433、3389、7001、49152、49153、49154、49155、49156端口

端口开启可能存在的服务:

445端口开放意味着存在smb服务,可能存在ms17_010永恒之蓝漏洞。

开放139端口,就存在Samba服务,可能存在爆破/未授权访问/远程命令执行漏洞。

放1433端口,就存在mssql服务,可能存在爆破/注入/SA弱口令。

开放7001端口可能存在Weblogic反序列化漏洞。

2.访问地址的7001端口网页。

3.使用JAVA框架漏洞探测工具扫描一下可能存在的weblogic漏洞

4.使用工具注入蚁剑的内存马

5.蚁剑连接

三:内网渗透

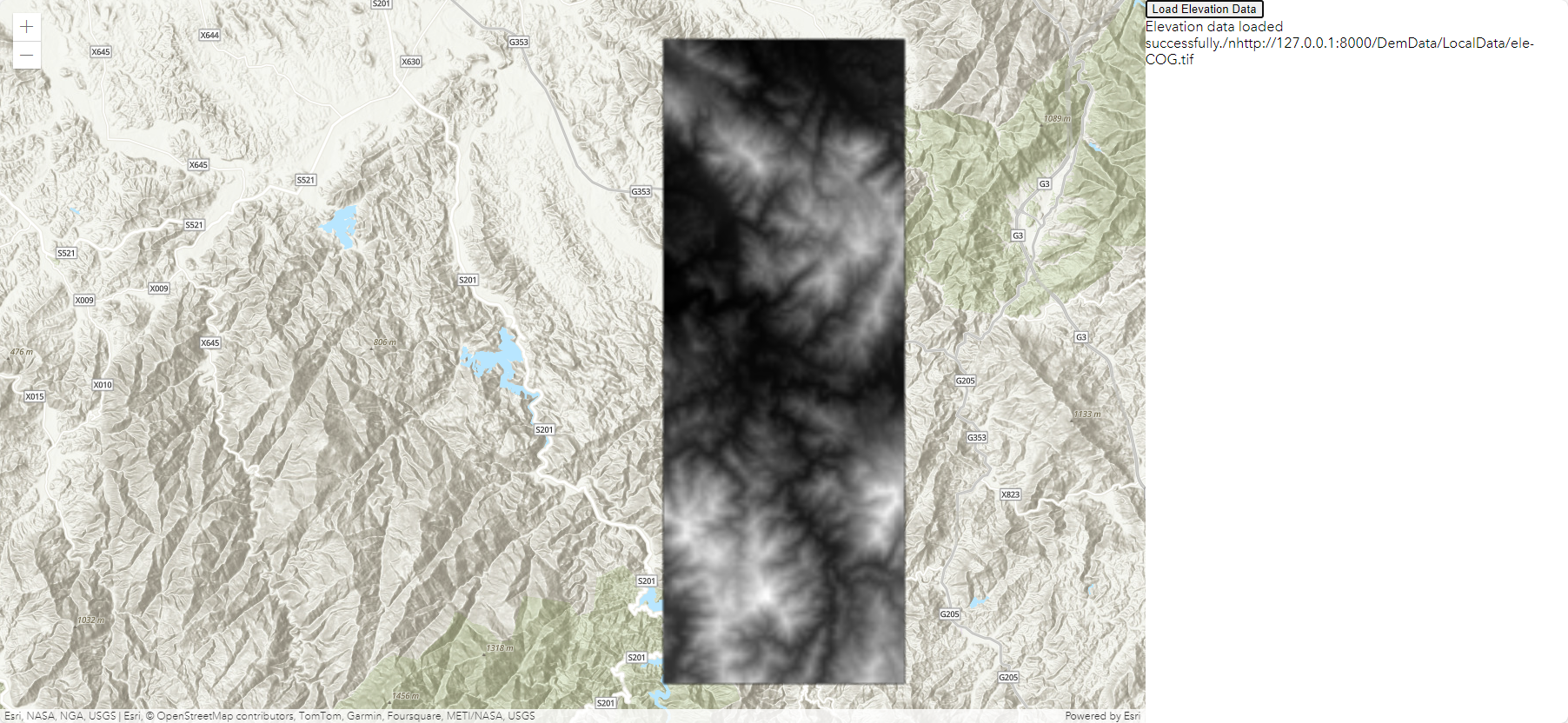

1.直接ipconfig /all 看到域de1ay.com,发现是双网卡,10.10.10.1/24为内网的网段,意味着很有可能域控为10.10.10.10(域控一般就是dns的服务器)

2.cs上线,蚁剑上传木马启动(注意要关掉web上的360)

2.提权

明文密码

端口 探测

横向移动

创建SMB监听器

PC上线

DC上线

判断主域

shell net time /domain