第四阶段

时 间:2023年8月28日

参加人:全班人员

内 容:

Jumpserver堡垒机管理

目录

一、堡垒机简介

(一)运维常见背黑锅场景

(二)背黑锅的主要原因

(三)解决背黑锅的方法

二、Jumpserver简介

(一)支持的操作系统

(二)功能介绍

(三)Jumpserver组件说明

(四)Jumpserver功能说明

三、部署Jumpserver环境

(一)实验环境

四、Jumpserver配置应用

(一)系统设置

(二)创建资产

(三)同理添加资产,得到如下:

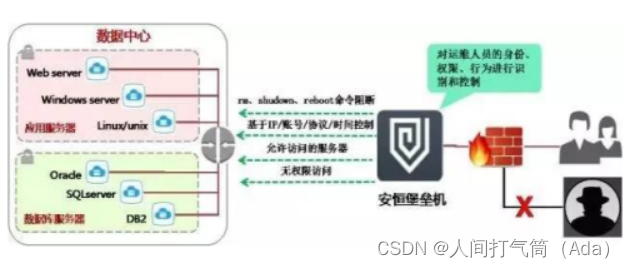

一、堡垒机简介

(一)运维常见背黑锅场景

1、由于不明身份用户利用远程运维通道攻击服务器造成业务系统出现异常:但是运维人员无法明确攻击来源,那么领导很生气、后果很严重。

2、只有张三能管理的服务器,被李四登录过并且做了违规操作:但是没有证据是李四登录的,那么张三只能背黑锅了。

3、运维人员不小心泄露了服务器的密码。一旦发生安全事故,那么后果不堪设想。

4、某服务器的重要数据被窃。但是数据文件无法挽回,那么面临的是无法估量的经济损失。

运维工作中由于远程登录来源身份不明、越权操作、密码泄露、数据被窃、违规操作等因素都可能会使运营的业务系统面临严重威胁,一旦发生事故,如果不能快速定位事故原因,运维人员往往就会背黑锅。

(二)背黑锅的主要原因

其实运维工作,出现各种问题是在所难免的不仅要有很好的分析处理能力,而且还要避免问题再次发生。

要清楚认识到出现问题的真实原因:

1、没有规范管理,人与服务器之间的界限不清晰;

2、没有实名机制,登录服务器前没有实名验证;

3、没有密码托管,服务器的密码太多,很难做到定期修改,自己保管怕丢失;

4、没有操作预警,对高危、敏感的操作无法做到事前防御;

5、没有传输控制,对重要服务器无法控制文件传输;

6、没有回溯过程,不能完整还原运维过程。

(三)解决背黑锅的方法

作为运维人员,如何摆脱以上背黑锅的尴尬局面呢?也许堡垒机是一个破解此局面的方法。

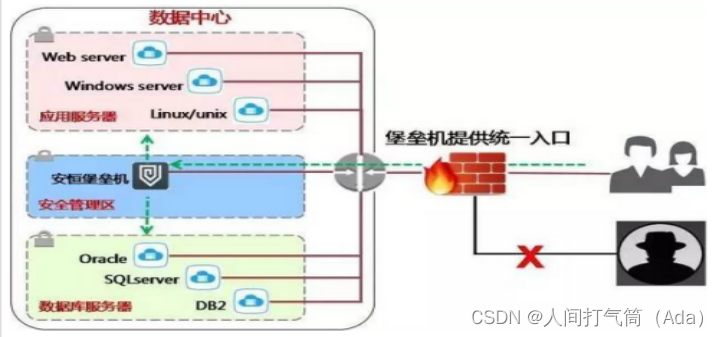

提供统一入口,所有运维人员只能登录堡垒机才能访问服务器,梳理“人与服务器”之间的关系,防止越权登录

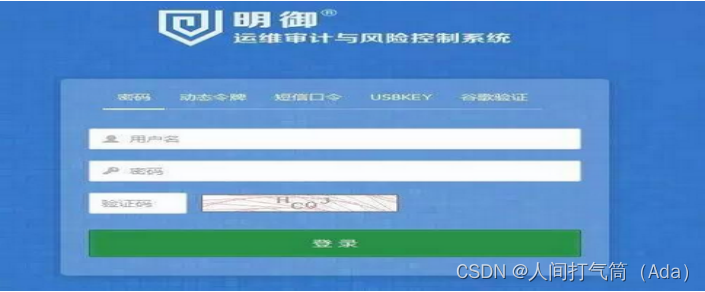

采用手机APP动态口令、OTP动态令牌、USBKEY、短信口令等双因素身份实名鉴别机制防止密码被暴力破解,解决访问身份模糊的问题。

通过堡垒机定期自动修改服务器的密码,解决手工修改密码、密码泄露和记住密码的烦恼。

1)可自动修改Windows、Linux、Unix、网络设备等操作系统的密码;

2)可以设置周期或指定时间执行改密任务;

3)可设定密码的复杂度、随机密码、指定密码、固定密码格式等;

4)可通过邮件、SFTP、FTP方式自动发送密码文件给管理员;

5)提供密码容错机制:改密前自动备份、备份失败不改密、改密后自动备份、自动恢复密码等。

4、事中控制,防止违规操作

作为运维人员,如何摆脱以上背黑锅的尴尬局面呢?也许堡垒机是一个破解此局面的必杀技。

1)通过命令控制策略,拦截高危、敏感的命令

2)通过命令审核策略,审批需要执行但又不能随意执行的命令

3)通过文件传输控制策略,防止数据、文件的泄露

堡垒机要做到文件记录、视频回放等精细化完整审计,快速定位运维过程:

1)不仅要对所有操作会话的在线监控、实时阻断、日志回放、起止时间、来源用户、来源地址、目标地址、协议、命令、操作(如对文件的上传、下载、删除、修改等操作等)等行为记录。

2)还要能保存SFTP/FTP/SCP/RDP/RZ/SZ传输的文件为上传恶意文件、拖库、窃取数据等危险行为起到了追踪依据。

二、Jumpserver简介

Jumpserver 是全球首款完全开源的堡垒机(跳板机),使用 GNU GPL v2.0 开源协议,是符合 4A(认证Authentication、授权Authorization、记账Accounting、审计Audit) 的专业运维审计系统。

Jumpserver 使用 Python / Django 进行开发,遵循 Web 2.0 规范,配备了业界领先的 Web Terminal 解决方案,交互界面美观、用户体验好。

Jumpserver 采纳分布式架构,支持多机房跨区域部署,中心节点提供 API,各机房部署登录节点,可横向扩展、无并发限制。

基于ssh协议来管理。被管理的服务器无需安装agent软件。助力互联网企业高效的对用户、资产(服务器)、权限、审计集中管理。而且管理界面是中文的,是一款无论从功能还是使用便捷度上来讲,都是非常不错的选择。

官网网站:http://www.jumpserver.org/

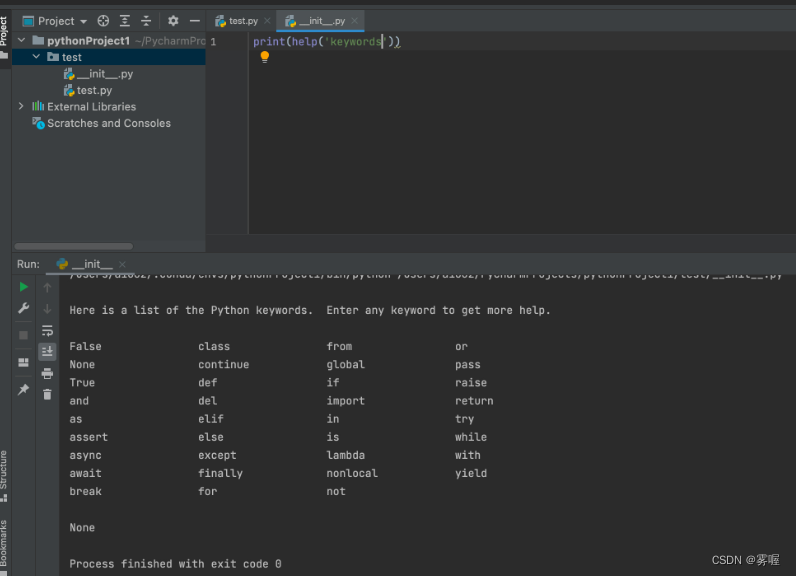

(一)支持的操作系统

Redhat CentOS

(二)功能介绍

(三)Jumpserver组件说明

Jumpserver:为管理后台, 管理员可以通过Web页面进行资产管理、用户管理、资产授权等操作,默认端口为 8080/tcp 配置文件在 jumpserver/config.yml

Coco:为 SSH Server 和 Web Terminal Server 。用户可以通过使用自己的账户登录 SSH 或者 Web Terminal 直接访问被授权的资产。不需要知道服务器的账户密码,默认 SSH 端口为 2222/tcp, 默认 Web Terminal 端口为 5000/tcp 配置文件在 coco/config.yml

Luna:为 Web Terminal Server 前端页面, 用户使用 Web Terminal 方式登录所需要的组件

Guacamole:为 Windows 组件, 用户可以通过 Web Terminal 来连接 Windows 资产 (暂时只能通过 Web Terminal 来访问), 默认端口为 8081/tcp

Nginx:默认端口为 80/tcp,前端代理服务

Redis:默认端口为 6379/tcp,数据库缓存服务

Mysql:默认端口为 3306/tcp,数据库服务

(四)Jumpserver功能说明

| Jumpserver提供的堡垒机必备功能 | ||

| 身份验证 Authentication | 登录认证 多因子认证 | 资源统一登录和认证 LDAP认证 支持OpenID,实现单点登录 MFA(Google Authenticator) |

| 账号管理 Account | 集中账号管理 统一密码管理 批量密码变更(X-PACK) 多云环境的资产纳管(X-PACK) | 管理用户管理 系统用户管理 资产密码托管 自动生成密码 密码自动推送 密码过期设置 定期批量修改密码 生成随机密码 对私有云、公有云资产统一纳管 |

| 授权控制 Authorization | 资产授权管理 组织管理(X-PACK) 多维度授权 指令限制 统一文件传输 文件管理 | 资产树 资产或资产组灵活授权 节点内资产自动继承授权 实现多租户管理,权限隔离 可对用户、用户组或系统角色授权 限制特权指令使用,支持黑白名单 SFTP 文件上传/下载 Web SFTP 文件管理 |

| 安全审计 Audit | 会话管理 录像管理 指令审计 文件传输审计 | 在线会话管理 历史会话管理 Linux 录像支持 Windows 录像支持 指令记录 上传/下载记录审计 |

三、部署Jumpserver环境

官网推荐安装环境

CPU: 2核、内存: 8G

(一)实验环境

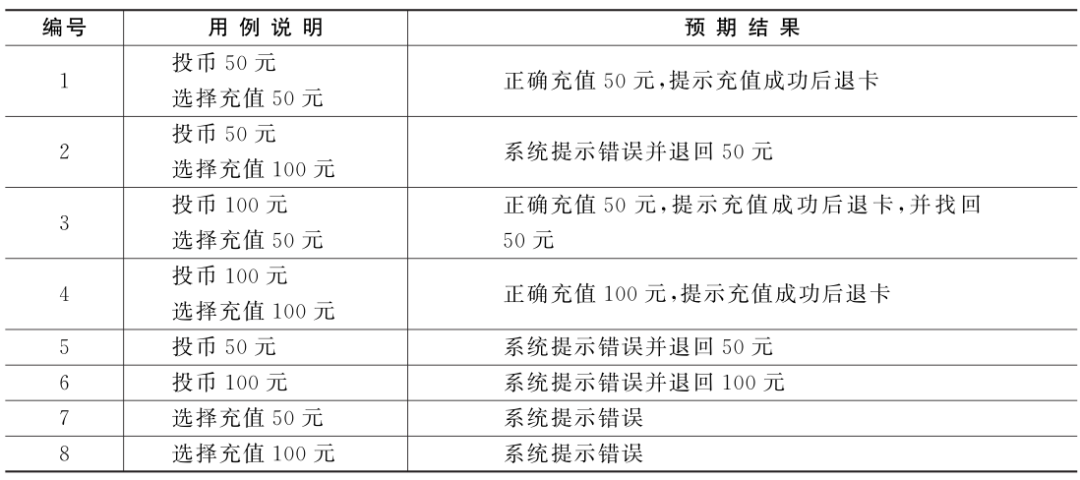

| IP地址 | 主机名 | 角色 |

| 192.168.100.131 | jumpserver | 堡垒机 |

| 192.168.100.132 | server132 | 被管理服务器 |

| 192.168.100.133 | server133 | 被管理服务器 |

官方极速安装:

安装部署 - JumpServer 文档

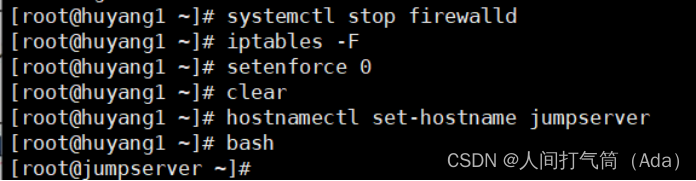

1、关闭防火墙

[rootahuyang1~]# systemctl stop firewalld[rootchuyangl~]# iptables -F[rootahuvang1~]# setenforce 0[root@jumpserver -]#hostnamectl set-hostnamejumpserver

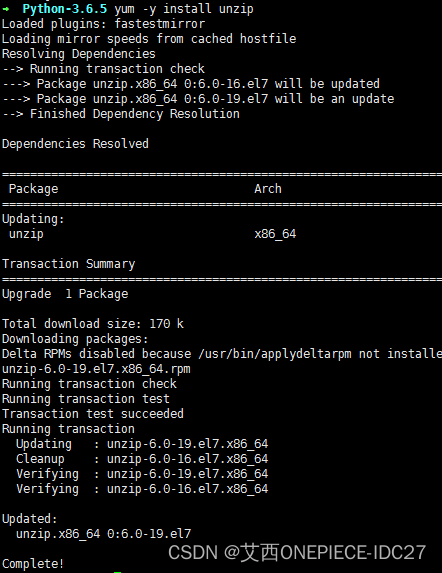

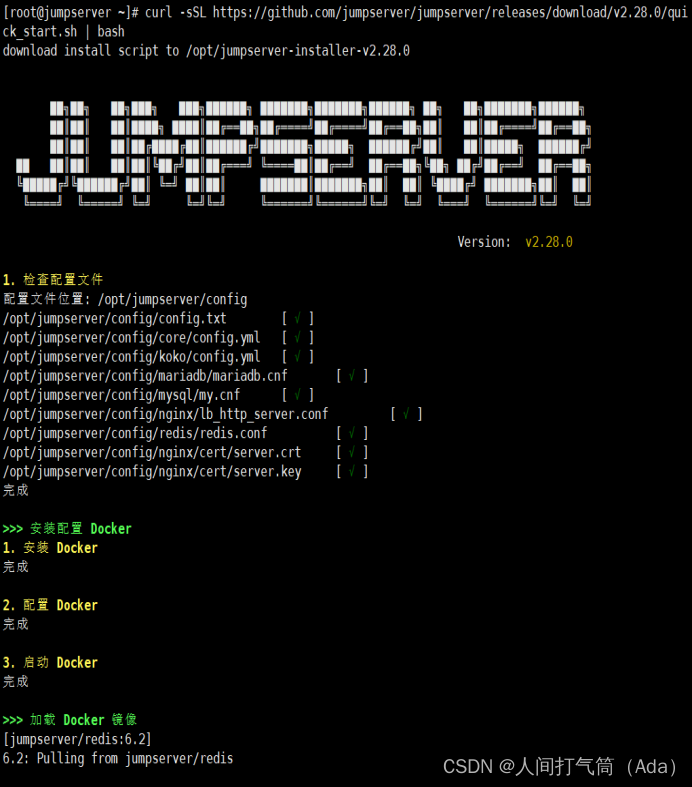

2、在线下载软件

curl -sSL

https://github.com/jumpserver/jumpserver/releases/download/v2.28.0/quick_start.sh | bash

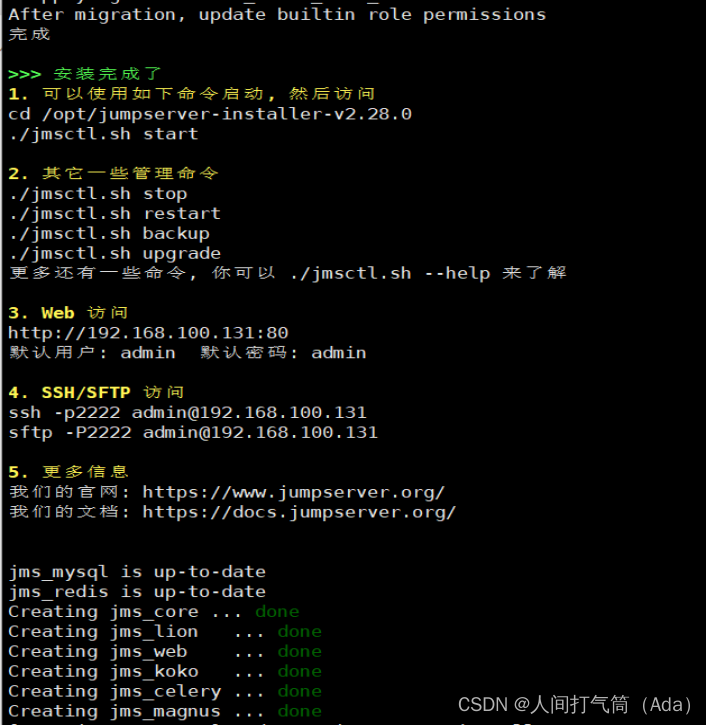

根据提示操作:

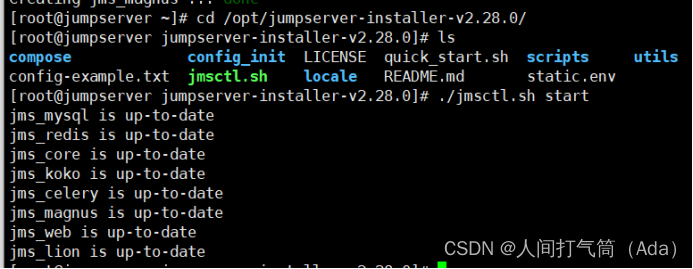

cd /opt/jumpserver-installer-v2.28.0/

./jmsctl.sh start

3、测试连接

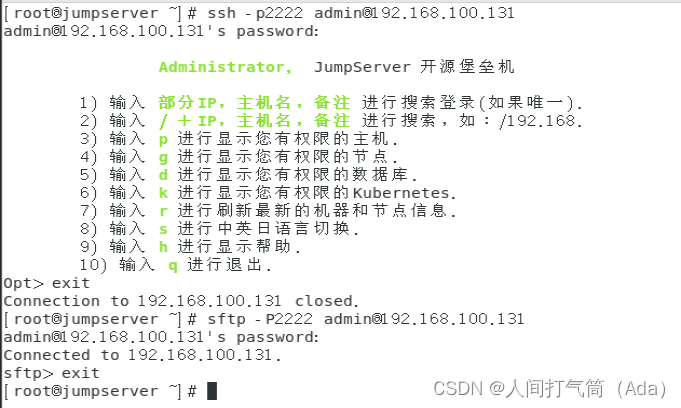

# linux

ssh -p2222 admin@192.168.100.131 # 密码: admin

sftp -P2222 admin@192.168.100.131 # 密码: admin

# Windows 下, Xshell Terminal 登录语法如下

ssh admin@192.168.100.131 2222 # 密码: admin

[root@localhost ~]# ssh -p2222 admin@192.168.100.131

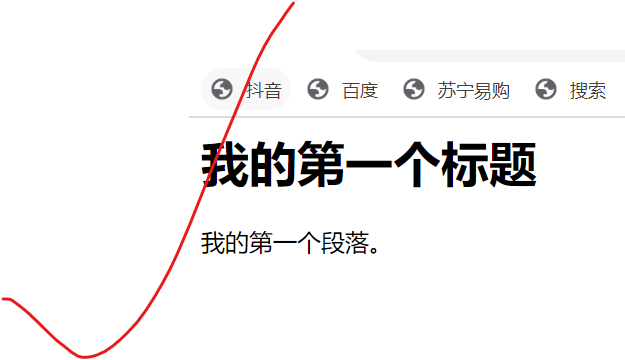

4、网页访问测试:

用户名:admin 密码:admin

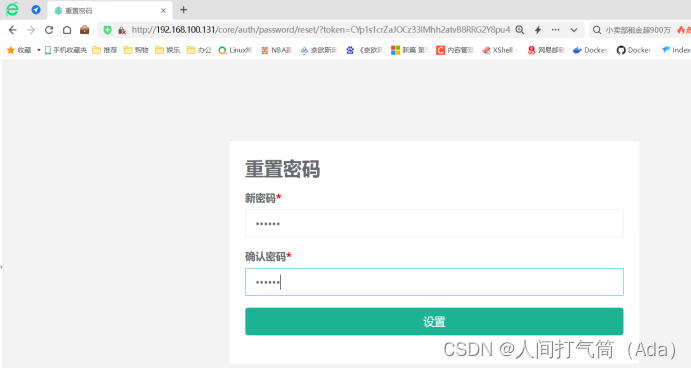

修改密码:

自动跳转:

再次登录:

进入访问:

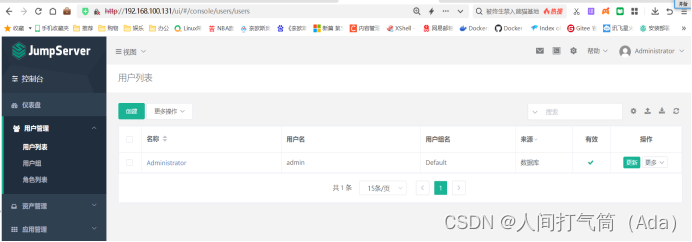

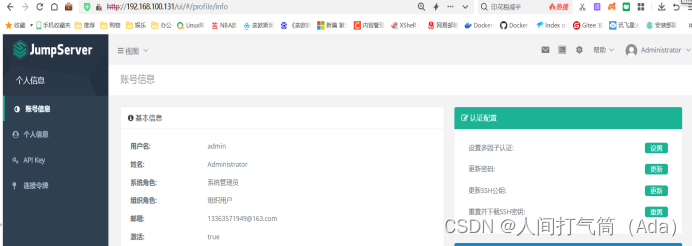

可以配置当前邮箱:在主页面,也就是控制台,选择用户管理--->用户列表

点击administrator右侧的更新进入修改如下:

在右侧个人中心查看如下:

四、Jumpserver配置应用

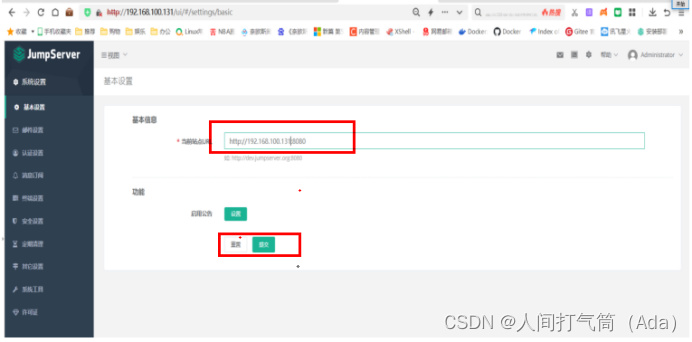

(一)系统设置

1、设置当前站点URL,更改如下:

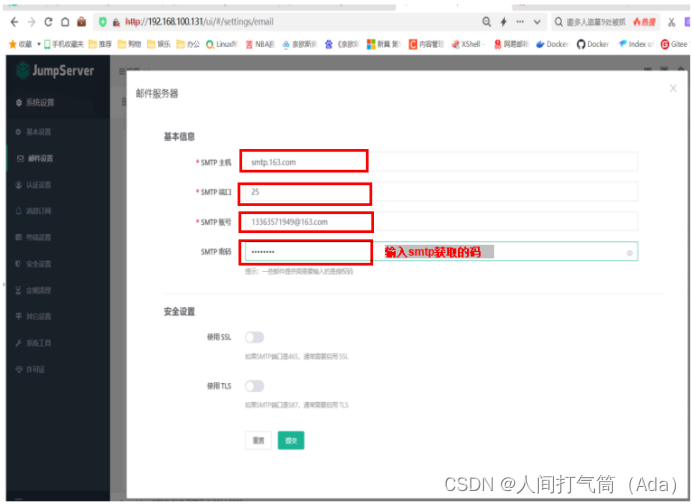

2、设置邮箱:

3、输入内容:测试

4、结果测试

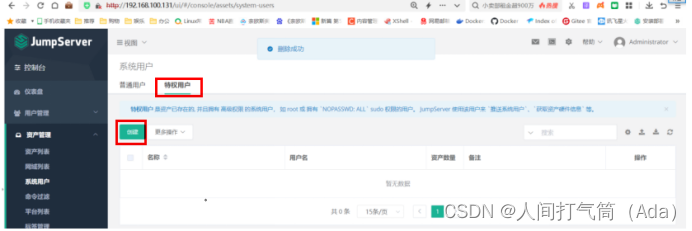

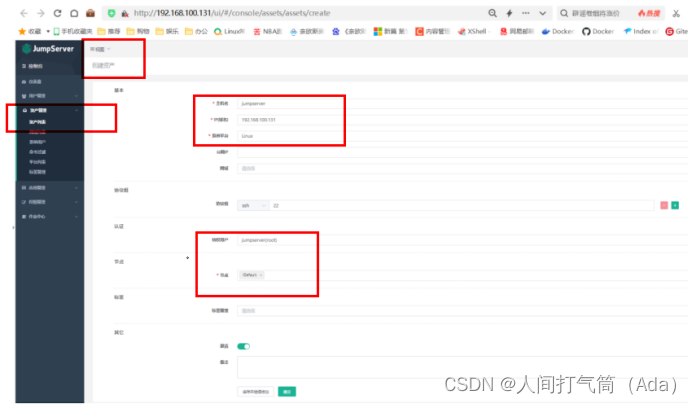

(二)创建资产

1、创建资产管理用户--->特权用户创建,如下:

2、进入添加名称--->用户名--->认证密码、密钥密码

3、提交后,添加

4、创建资产,点击资产列表--->创建

配置如下:

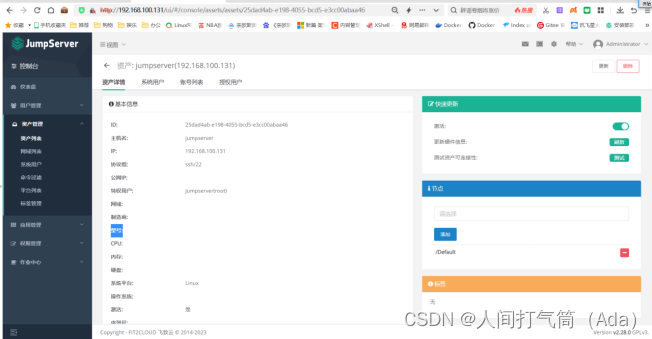

点击提交:

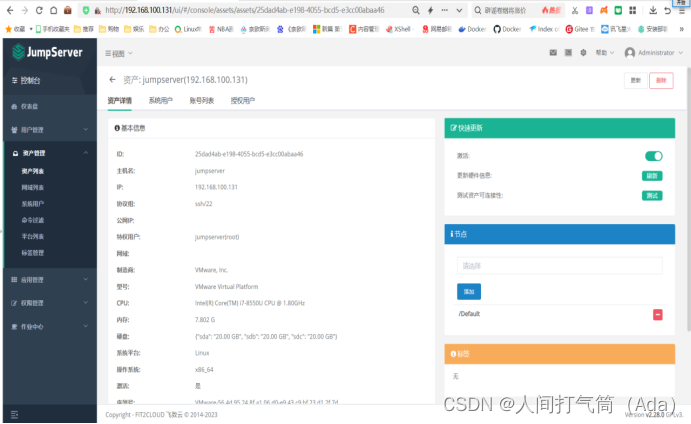

等待一会,刷新:

最终结果如下:

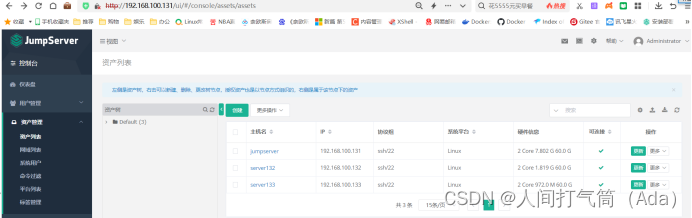

(三)同理添加资产,得到如下:

1、建特权用户

2、创建资产server132

3、创建资产server133

4、结果如下: