智能合约安全,著名的区块链漏洞:双花攻击

介绍:

- 区块链技术通过提供去中心化和透明的系统彻底改变了各个行业。

- 但是,与任何技术一样,它也不能免受漏洞的影响。一个值得注意的漏洞是双花攻击。

- 在本文中,我们将深入研究双花攻击的复杂性,探讨其工作原理、开发方法、预防措施及其对区块链生态系统的影响。

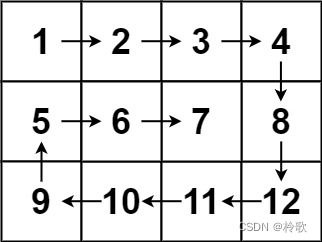

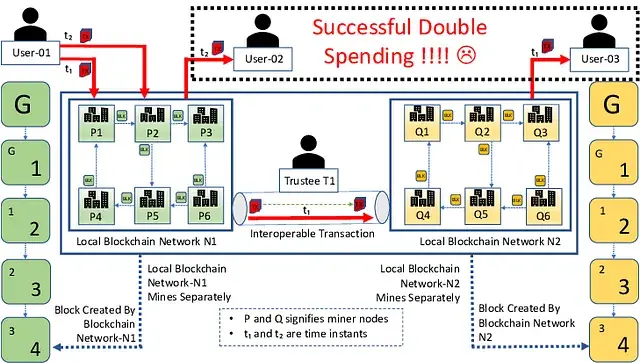

双花攻击的工作原理:

- 区块链依靠共识机制来验证交易并防止双重支出。

- 当一个人通过利用区块链共识机制中的漏洞两次花费相同的数字货币时,就会发生双重支出。

- 该攻击利用了网络内交易传播和确认之间的时间延迟。

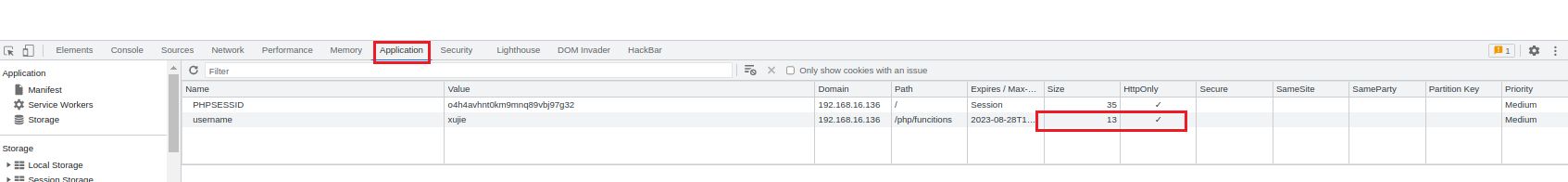

双花攻击的类型:

- 芬尼攻击(Finney Attack):攻击者私下挖掘一个包含另一笔交易的区块。一旦确认了另一笔交易,攻击者发布这个私下挖掘的区块,有效地进行双花,从而成功地窃取资金。

- 竞争攻击(Race Attack):攻击者向网络的一部分广播另一笔交易,并同时挖掘一个不包含该交易的区块。如果另一笔交易在合法交易之前被确认,攻击者就能够成功地进行双花攻击。

- Vector76 攻击(Vector76 Attack):该攻击针对依赖 BIP16 付款协议变体的加密货币。通过利用付款协议中的漏洞,攻击者可以执行一个双花攻击。

预防和对策:

- 等待足够的确认:商家和个人可以在考虑交易最终性之前等待多个确认,从而降低双花风险。

- 增加网络算力:更高的网络算力使得攻击者更难控制大部分计算能力,从而降低了成功双花攻击的可能性。

- 利用共识机制:先进的共识机制,例如权益证明(PoS)或委托权益证明(DPoS),相比传统的工作量证明(PoW)机制,可以提供更强的安全性来抵御双花攻击。

- 实施零确认政策:一些商家和服务可能会选择接受零确认交易,但这会增加双花风险。实施要求最少确认数的政策可以缓解此风险。

双花攻击的实际例子:

- 比特币黄金 51%攻击:2018 年,攻击者掌控了网络哈希率的大部分,并成功执行了一次双花攻击,导致损失超过 1800 万美元。

- Verge (XVG)攻击:2018 年,Verge 经历了多次双花攻击,利用其代码库中的漏洞,给受影响的个人带来了巨大的财务损失。

对区块链生态系统的影响:

- 信任缺失:成功的双花攻击可能会破坏受影响的区块链网络的信任,阻止商家和用户参与。

- 财务损失:受到双花攻击的受害者在接受后来被撤销的交易时遭受财务损失,导致业务操作可能会被打乱。

- 声誉损害:成为双花攻击目标的区块链项目可能面临声誉损害,使其未来难以吸引投资者和用户。

结论:

- 双花攻击仍然是区块链技术中突出的漏洞。

- 理解其工作原理、利用方法和预防措施对于区块链开发人员、商家和用户至关重要。

- 通过实施强大的安全措施和采用先进的共识机制,区块链社区可以将双花攻击的风险最小化,确保分散系统的长期完整性和稳定性。