在数字化时代,身份管理已经成为了企业和组织不可或缺的一部分,企业对于管理员工、客户和合作伙伴的身份信息和访问权限的需求变得愈发复杂。身份管理不仅仅是一项必要的任务,更是确保业务流畅运营和数据安全的关键因素。然而,传统的手动身份管理方法已不再适应市场需求。手动维护用户身份和权限往往繁琐、低效,并且容易出现数据纰漏。随着技术的不断发展,企业急需全新的自动化管理平台,简化大规模的身份数据治理工作,替代传统手工管理,实现企业身份业务全面自动化。

01.企业面临多种身份治理场景的难题

企业员工调动,手动运维繁琐

企业应对员工「入转调离」往往是一项繁重的任务。当员工流动频繁并且涉及不同国家、各个部门以及多种应用系统的情况下,传统依赖手动运维,一次员工的入转调离就需要在多个系统、应用、部门中增删改查该名员工权限、账号等多个信息。一次组织架构调整可能需要多个部门长时间协调配合,低效且耗时耗力。依赖手动运维将带来无数重复低效的工作,这背后隐含的是无数的人力和时间成本。大量重复、低效工作的背后,企业需要雇用多人来维护长期来看,不是一个可持续、可操作的方式。

组织架构变动大,数据管理困难

在大型企业集团中,组织架构频繁变动的情况往往伴随着数千名员工和多个应用程序权限的调整,大规模变动已经成为了家常便饭。企业为追求创新、适应市场需求,对组织架构进行合并或分拆。随着业务的演进,甚至会整合重构组织架构,包括部分业务的停止或转型。员工的进出、组织架构的整合和分拆都带来了数据访问权限的不确定性,增加了数据泄露和滥用的潜在风险。数据安全管理需要在不断变化的组织架构中保持高度警惕。

孤岛式搭建数字化体系,难以统一管理

各子公司由于业务架构、技术能力、区域法规等多种客观因素的差异,以及不同子公司中员工、经销商、供应商、上下游合作伙伴等角色各不相同,各子公司基于自身业务架构和管理需求独立建设数字化体系,同时各自独立维护各类数字化应用系统以及管理复杂的身份体系。导致在集团内部形成一个个独立的数字化孤岛,重复损耗建造、维护、迭代成本,集团难以打通各子公司数据,无法统一管理各子公司员工身份和应用系统数据。

数据安全高要求,缺少安全防护

在数字化时代,数据安全已经成为企业不可忽视的头等大事。尽管许多企业已经建立了数据安全措施,但仍然存在安全防护的缺失。过去传统的安全治理办法是添加更多的身份认证流程,例如在帐号密码单因素认证下添加第二种认证因素,短信/邮箱等验证流程,然而这种办法并不能有效解决此类问题,不法分子会通过钓鱼网站/邮件/短信等手段获取相应的 OTP 指令或者建设伪基站来劫取验证信息。因此,企业需要基于身份加强全链路的风控防护,提前配置风控策略,帮助企业识别可能存在的风险,及时向相关人员发送告警信息。

系统自研困难,无法专注核心业务

企业深知手动运维身份体系的难处,急需实现自动化的身份管理。但自研自动化身份管理系统非核心业务,需要投入大量人力和运维成本。企业往往缺少专业技术人员,难以构建具备高拓展性的系统。现在企业越来越倾向于外部采购成熟的解决方案,以便能够更专注于自身核心业务,将关键资源集中用于创新和业务增长,提高效率和竞争力,降低运营和维护的负担。

02.基于事件驱动的身份自动化管理平台成为企业首选

自动化管理人员入转调离,降低手动操作风险

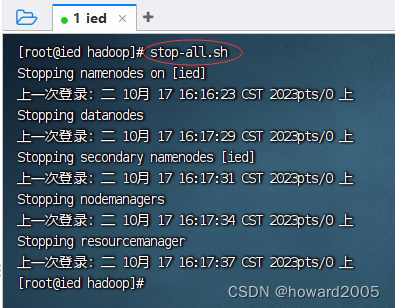

使用 Authing 一次配置好入/转/调/离涉及的业务流程,实现自动化、 0 人工参与的身份管理,减少人力成本, 并保障流程配合业务的实时性变化,一人离职,全系统权限及账号秒级收回,降低企业数据泄露风险。目前身份自动化已预集成了飞书、企业微信、钉钉、北森、金蝶云、阿里云、MySQL 等上百个应用与工具,身份同步模板覆盖 IM 应用、HR 应用、云服务、开发工具等多个主流应用。此外企业还可以根据需求,自定义上下游身份目录同步流程。

自动化同步多个身份目录数据,减少人力维护成本

使用 Authing 身份自动化可对梳理好的业务系统与人员结构进行编排,利用自动化工作流可以轻松实现部门重组、人员调配、职责分工等操作。而且一次编排即可完成千人/万人规模的组织目录调整和系统权限调整,有效提高企业组织架构调整的速度, 减少业务组织变动的投入成本。

自动化分析用户行为,实现全流程的安全风控能力

Authing 身份自动化为用户提供了 20+ 开箱即用的安全风控策略及个性化安全策略编排能力,结合 Authing 可嵌入的独立 MFA 能力,帮助企业在身份管理的全生命周期中实现持续、自适应的风控策略自定义。基于 Authing 身份自动化和 MFA 能力,企业可以对用户访问的设备、地理、来源等上下文信息进行持续的分析,再配合设置合适的监控指标和安全策略,可以实现全流程的风控告警能力,编排合适的监控指标、告警规则和处置行为,动态实现事前预防、事发告警、事后追溯的风控能力。

基于「事件驱动」,保证业务即时响应

基于「事件驱动」的特性,Authing 能有效适配业务的实时变化—— 一旦出现离职等变动,全系统权限及账号秒级收回,有效降低风险。

提供多种触发器,满足不同业务场景

Authing 提供应用事件触发、定时任务触发、webhook 触发等方式。其中,通过「应用事件触发」, 能够根据企业内部应用事件的变化,如「入转调离」、「审批状态」,推进流程的下一步。

支持丰富节点,满足复杂编排需求

Authing 不仅提供数据过滤、数据转换、数据合并等数据处理节点,还提供灵活的流程控制节点, 如 if/else、Switch、循环,以及 JWT 节点、日期事件节点、文件处理节点等业务类算子节点, 能进一步满足复杂的业务编排需求。

开启实时日志,轻松调试工作流

Authing 提供「实时日志」和「开发者模式」,方便开发者看到每个节点的执行状态和输出的日志, 让工作流在正式发布前,轻松进行调试,提升开发者的工作效率,确保管理流程的顺畅。

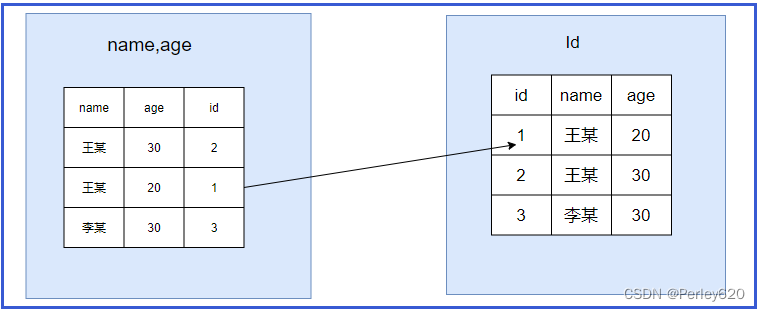

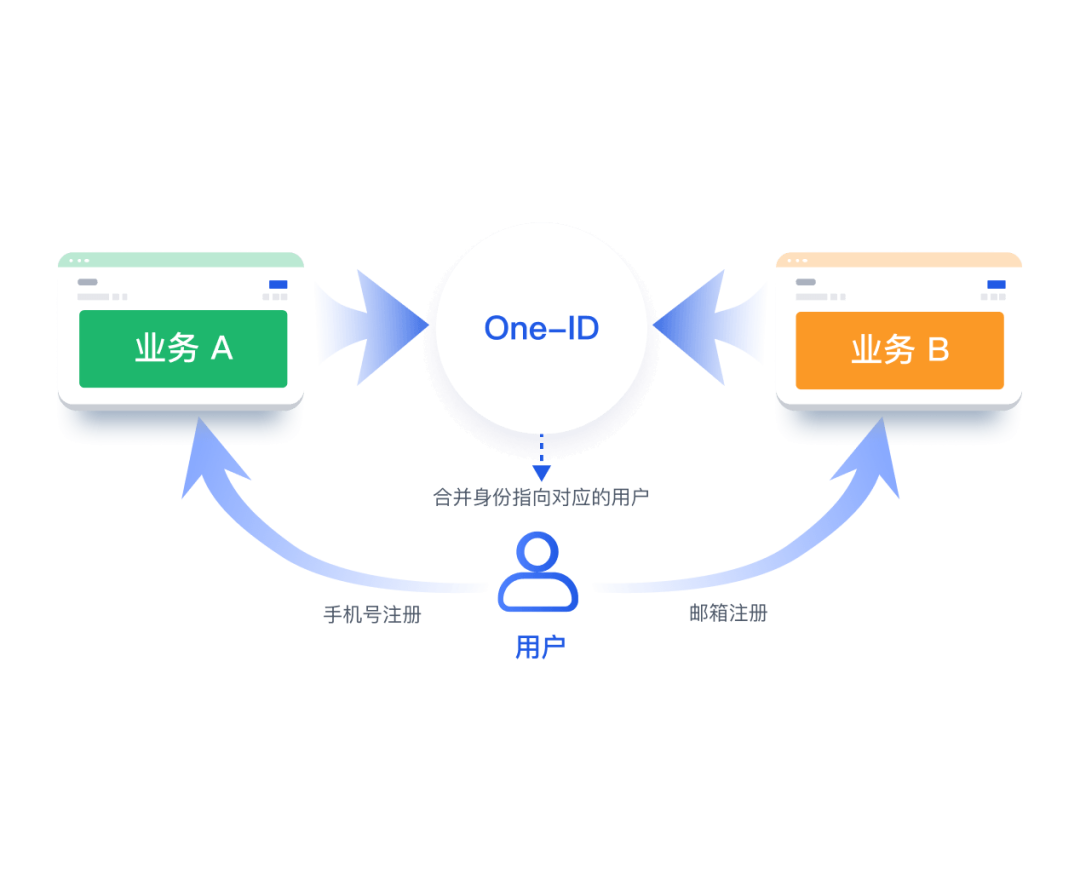

03.不止于身份,让自动化编排赋能业务提升

Authing 接入企业用户数据库,研发人员可以根据业务需求借助 Authing 的身份自动化功能来配置用户标签的生成规则,建立用户标签体系,并进行自动化营销活动,从而促进企业业务的发展。通过自动流清洗数据,满足条件时进行用户合并,能轻松实现 ID-mapping,赋能企业精细化运营。

Authing 身份自动化不仅可以调用 Authing 所有开放的 API ,还具有强大的数据处理(ETL)能力和灵活的流程控制能力,结合元数据和工作流的编排,企业可以像搭积木一样,根据场景需求自定义配置具备对数据处理的工作流,实现自动化的标签生成体系,无需过度依赖研发,即可提高营销转化。

04.最佳实践案例分享:某跨国知名集团

需求挑战

- 该集团旗下有海内外 200 多家公司,近 100 多个内部组织架构。组织结构复杂,且人员变动频繁,由于各公司各组织地理位置跨度大,组织架构和员工身份管理难度高,企业内部信息协调效率降低。希望能实现自动化身份管理,提升管理效率,代替传统手动运维。

- 各企业和组织分布在全球各个地区,每个业务系统都需要独立设置和维护权限,而这些权限通常未与员工的生命周期管理进行结合,无法及时进行权限分配和回收。这导致员工需要进行调岗、转岗、新入职或离职等操作时,权限管理变得复杂,引发严重的业务安全风险。

- 内部采用多套不同的业务系统,导致不同的账号系统要求密码复杂度和安全标准存在差异,难以满足企业对于数据安全性和合规性的苛刻要求。

解决方案 - Authing 身份自动化可对梳理好的业务系统与人员结构进行编排,利用自动化工作流可以轻松实现部门重组、人员调配、职责分工等操作。而且一次编排即可完成千人/万人规模的组织目录调整和系统权限调整,有效提高企业组织架构调整的速度。

- Authing 身份自动化平台提供开箱即用的流程配置模版,实现员工身份生命全周期管理。通过 Authing 集成上游身份源,配置员工身份管理流程后,只需在一个系统中录入、修改、删除员工信息,即可将数据实时同步至下游多个应用,帮助 IT 管理人员减少大量重复工作,减少权限开通和回收的滞后,提高员工身份生命周期管理的流转效率。

- Authing 满足不同国家和行业的合规性要求,如三级等保认证、ISO 质量认证体系认证、欧盟 GDRP 数据保护条例、CMMI 3 级能力认证、国家商用密码产品认证等资质。