读高性能MySQL(第4版)笔记19_云端和合规性

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.rhkb.cn/news/169926.html

如若内容造成侵权/违法违规/事实不符,请联系长河编程网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

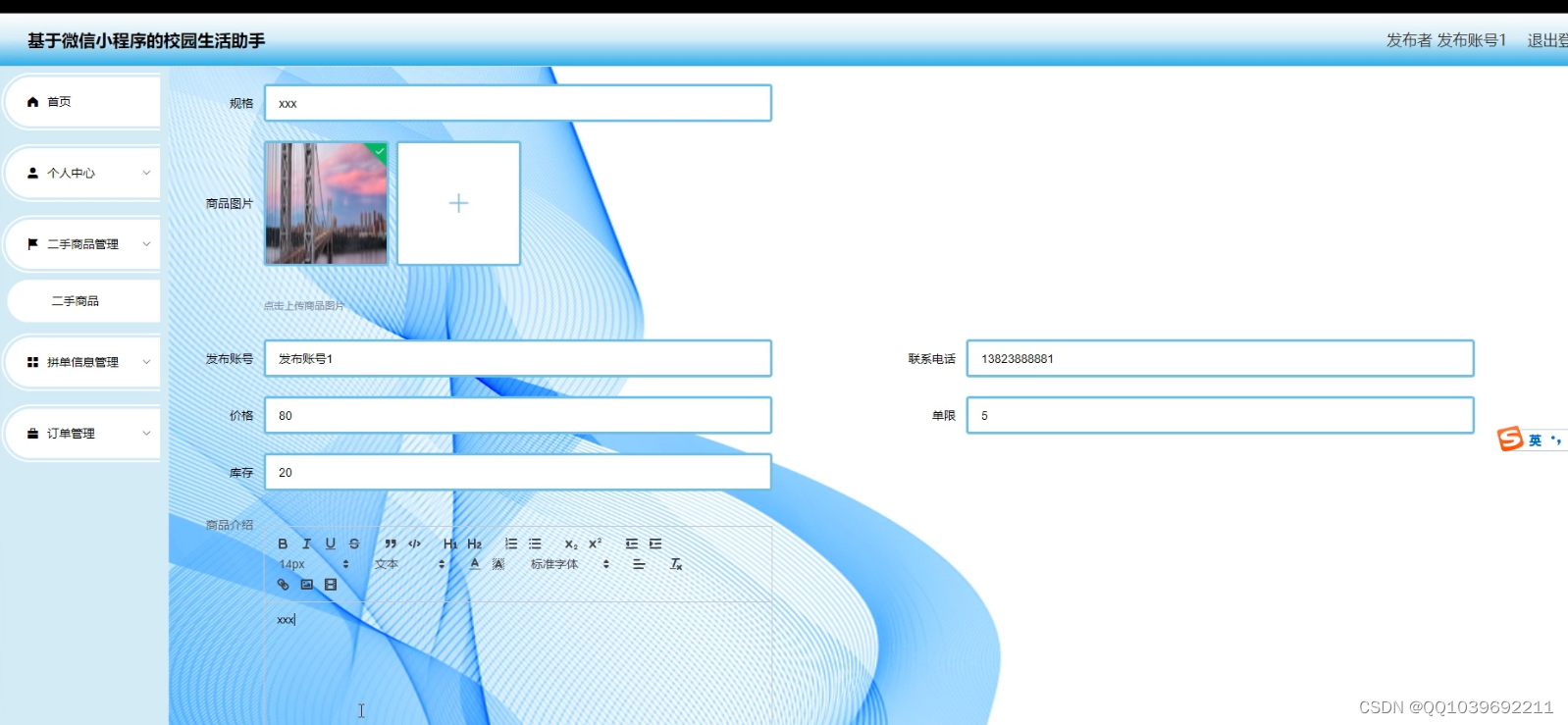

小程序设计基本微信小程序的校园生活助手系统

项目介绍

通篇文章的撰写基础是实际的应用需要,然后在架构系统之前全面复习大学所修习的相关知识以及网络提供的技术应用教程,以校园生活助手系统的实际应用需要出发,架构系统来改善现校园生活助手系统工作流程繁琐等问题。不仅如此以操作者…

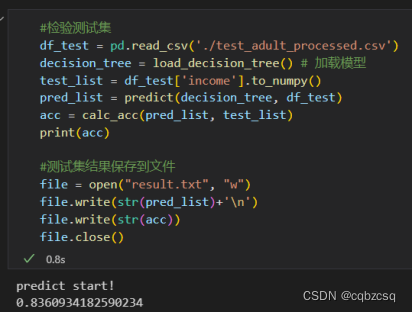

Python手搓C4.5决策树+Azure Adult数据集分析

前言

课上的实验

由于不想被抄袭,所以暂时不放完整代码

Adult数据集可以在Azure官网上找到

Azure 开放数据集中的数据集 - Azure Open Datasets | Microsoft Learn

数据集预处理

删除难以处理的权重属性fnlwgt与意义重复属性educationNum去除重复行与空行删除…

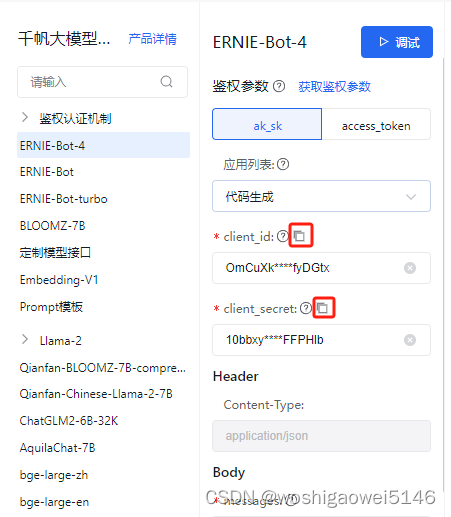

百度文心一言4.0——使用及API测试

登录百度智能云:百度智能云

文心一言4.0使用

开通付费: 创建应用: 自行创建应用名称: 对话测试:

API测试

ERNIE-Bot-4 API:ERNIE-Bot-4

打开链接查看自己的API Key,Secret Key。

可参…

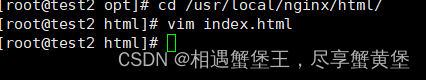

Ivs+keepalived:高可用集群

Ivskeepalived:高可用集群 keepalived为lvs应运而生的高可用服务。lvs的调度器无法做高可用,keepalived这个软件就是为了实现调度器的高可用。 注意:keepalived不是专门为lvs集群服务的,也可以做其他代理服务器的高可用。

lvs的高可用集群&a…

模拟计算器编程教程,中文编程开发语言工具编程实例

模拟计算器编程教程,中文编程开发语言工具编程实例 中文编程系统化教程,不需英语基础。学习链接

https://edu.csdn.net/course/detail/39036

课程安排:初级1 1 初级概述 2 熟悉构件取值赋值 3 折叠式菜单滑动面板编程 4 自定…

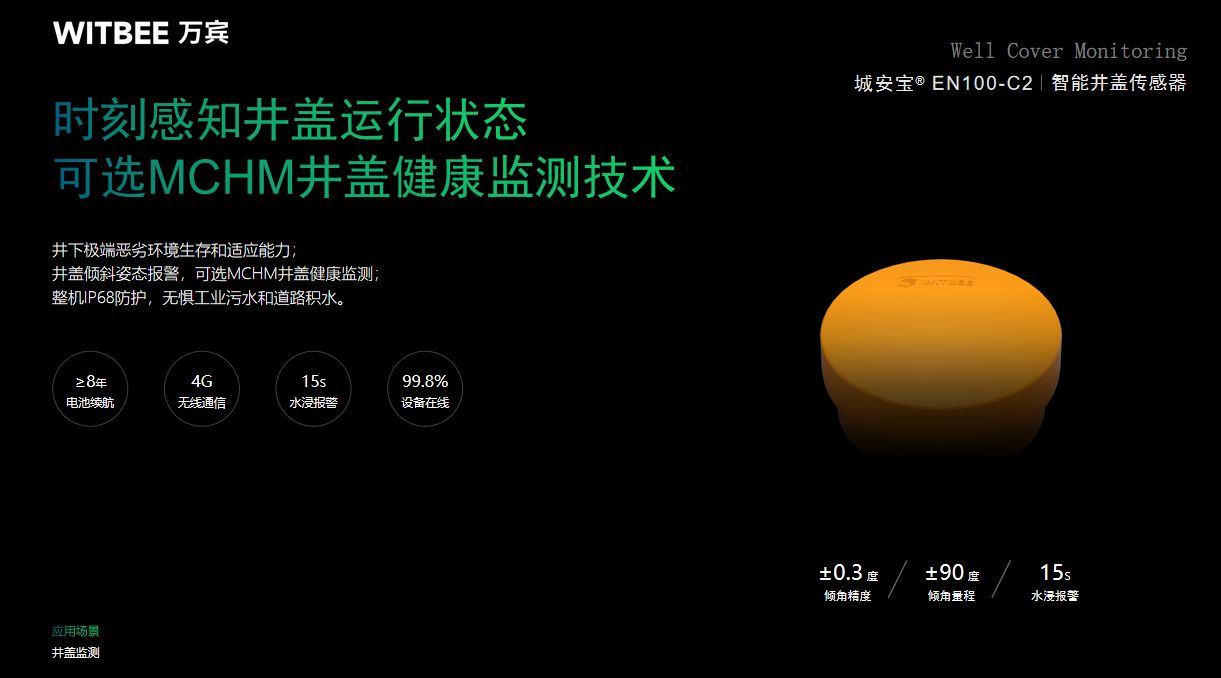

万宾科技智能井盖传感器怎么使用?

时代在进步,科技在更新,人们身边的万事万物都在随着时代的脚步不断的前进。各种各样高科技技术在城市基础设施建设的过程中得到应用,很多智能产品不仅施工方便,而且可以向政府部门提供精准的数据,提高了相关管理人员的…

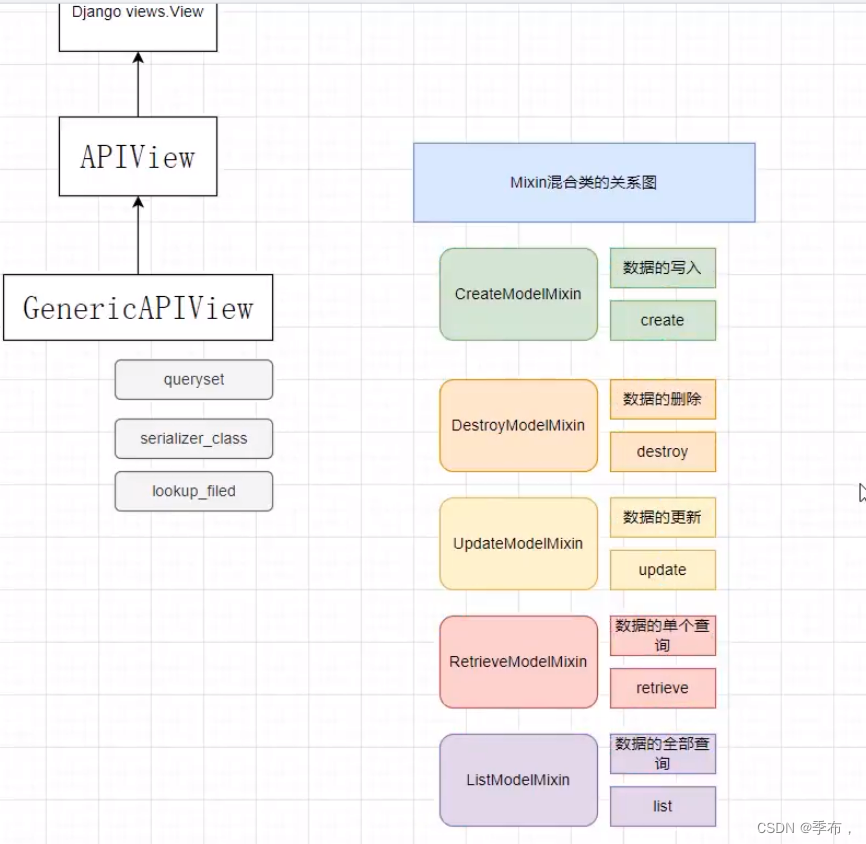

Django 地址接口开发

应用 Mixin 混合类进行收货地址接口开发

python ../manage.py startapp address继承了mixins扩展类,进到里面可以稍微看下源码

该方法帮我们实现了获取验证及保存的功能

address/views

from rest_framework.generics import GenericAPIView

from rest_framewo…

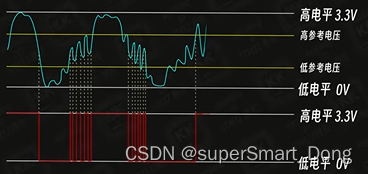

STM32:GPIO功能描述和工作方式

一、STM32控制原理概要 IO端口位的基本结构

在STM32有特定功能的内存单元,即"寄存器"。寄存器是程序与硬件电路通信的桥梁。寄存器按照每32位二进制0/1数据为一组。存储着芯片特定电路的相关信息。我们就是通过程序对寄存器中的数据进行修改,…

pycharm转移缓存目录

原来的缓存目录为C:\Users\86176\AppData\Local\JetBrains,各种配置文件、缓存文件随着pycharm的使用堆积在这里,导致C盘逐渐爆满。 因此需要将缓存目录转移至D盘。首先需要了解缓存目录的知识。

PyCharm 和其他 JetBrains 的 IDE 通常会有两个关键的目…

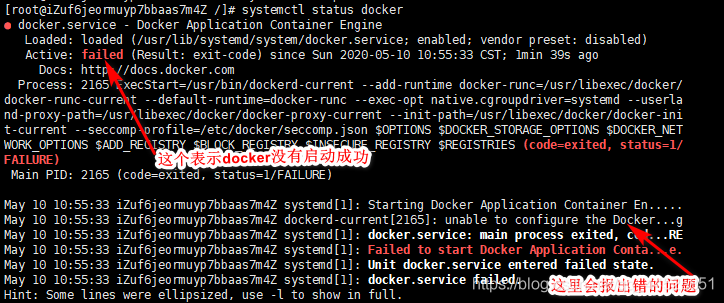

Mac运行Docker报错

Mac运行Docker报错

📔 千寻简笔记介绍

千寻简笔记已开源,Gitee与GitHub搜索chihiro-notes,包含笔记源文件.md,以及PDF版本方便阅读,且是用了精美主题,阅读体验更佳,如果文章对你有帮助请帮我点…

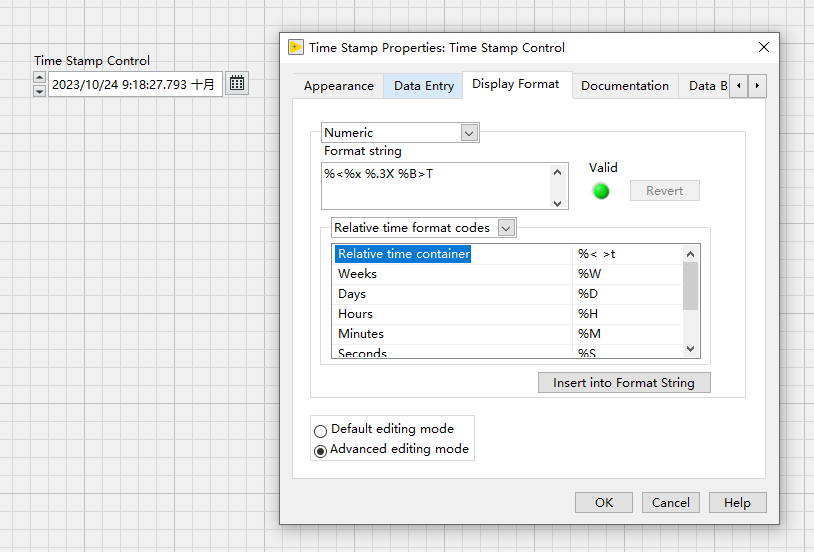

LabVIEW应用开发——控件的使用(四)

接上文,这篇介绍时间控件。 LabVIEW应用开发——控件的使用(三)

1、时间控件Time Stamp control 在日常软件开发场景中,时间也是一种常用的控件,用于表达当前时间的显示、对下设置时间、时间同步等等场景。LabVIEW专门…

Python实战小项目分享

Python实战小项目包括网络爬虫、数据分析和可视化、文本处理、图像处理、聊天机器人、任务管理工具、游戏开发和网络服务器等。这些项目提供了实际应用场景和问题解决思路,可以选择感兴趣的项目进行实践,加深对Python编程的理解和掌握。在实践过程中&…

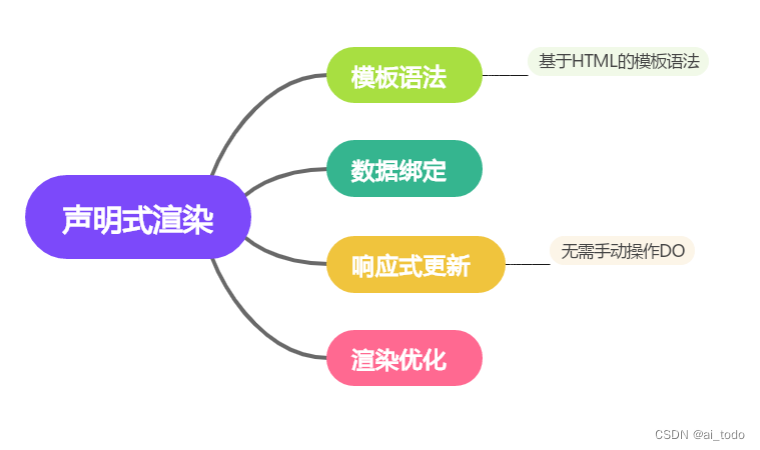

数据与视图的完美契合:Vue响应式的交织魅力

🤍 前端开发工程师(主业)、技术博主(副业)、已过CET6 🍨 阿珊和她的猫_CSDN个人主页 🕠 牛客高级专题作者、在牛客打造高质量专栏《前端面试必备》 🍚 蓝桥云课签约作者、已在蓝桥云…

水电站与数据可视化:洞察未来能源趋势的窗口

在信息时代的浪潮中,数据可视化正成为推动能源领域发展的重要工具。今天,我们将带您一起探索水电站与数据可视化的结合,如何成为洞察未来能源趋势的窗口。水电站作为传统能源领域的重要组成部分,它的运行与管理涉及大量的数据。然…

在行首,行尾添加文本,替换文本中的空格、制表符等

本文使用:notepad进行演示,其他编辑器有类似的功能也可使用。

替换文本中的空格、制表符 当我们在查看环境变量的时候,往往用肉眼去看这种格式的是相当痛苦的。 -DDATABASE_DRIVER_CLASS_NAMExxx -DDATABASE_URLxxx -DDATABASE_USERNAMExxx …

python网络爬虫实例

目录 1、访问百度

2、输入单词百度翻译

3、豆瓣电影排行榜

4、豆瓣电影top250

5、下载美女壁纸 1、访问百度

from urllib.request import urlopen

url"http://www.baidu.com"

respurlopen(url)with open("mybaidu.html",mode"w") as f:f.wr…

MSQL系列(八) Mysql实战-SQL存储引擎

Mysql实战-SQL存储引擎

前面我们讲解了索引的存储结构,BTree的索引结构,我们一般都知道Mysql的存储引擎有两种,MyISAM和InnoDB,今天我们来详细讲解下Mysql的存储引擎 文章目录 Mysql实战-SQL存储引擎1.存储引擎2.MyISAM的特点3. InnoDB的特…

JS中面向对象的程序设计

面向对象(Object-Oriented,OO)的语言有一个标志,那就是它们都有类的概念,而通过类可以创建任意多个具有相同属性和方法的对象。但在ECMAScript 中没有类的概念,因此它的对象也与基于类的语言中的对象有所不…

最新文章

- 新手用什么程序建网站/百度网盘下载速度慢破解方法

- 北京网站开发/seo外链发布软件

- 做美食直播哪个网站好/品牌营销包括哪些内容

- 网站不同/免费ip地址代理

- 江门建站网站模板/怎样注册网站

- 建设企业网站怎样收费/重庆seo排名收费

- 如何使用Django写个接口,然后postman中调用

- 【珠海科技学院主办,暨南大学协办 | IEEE出版 | EI检索稳定 】2024年健康大数据与智能医疗国际会议(ICHIH 2024)

- redis和mongodb等对比分析

- ADS项目笔记 1. 低噪声放大器LNA天线一体化设计

- onlyoffice Command service(命令服务)使用示例

- 客厅打苍蝇fly测试总结1116

推荐文章

- 分享|Tiktok小店入驻如何选择

- 软考-高级-系统架构设计师教程(清华第2版)【第9章 软件可靠性基础知识(P320~344)-思维导图】

- # SpringBoot 如何让指定的Bean先加载

- # 利刃出鞘_Tomcat 核心原理解析(十)-- Tomcat 性能调优--1

- #vu3# element plus表格的序号字段

- #力扣:2894. 分类求和并作差@FDDLC

- (001)UV 的使用以及导出

- (24)(24.3) MSP OSD(二)

- (Arcgis)Python3.8批量裁剪利用shp文件裁剪tif栅格影像数据

- (ARM-Linux) ORACLE JDK 22 的下载安装及环境变量的配置

- (C++ STL) 详解vector模拟实现

- (Matlab)基于CNN-LSTM的多维时序回归预测(卷积神经网络-长短期记忆网络)