2023年,全球数字化转型加速 ,5G网络以及人工智能的高速发展,都给网络安全带来了新的挑战 。受地缘政治因素及疫情影响,国际局势动荡不安,经济衰退, 越来越多的网络攻击组织建立了高效的商业模式,利益最大化。勒索即服务(RaaS)的商业模式给勒索软件传播提供了广泛的平台,降低了勒索攻击的门槛,导致更多的勒索攻击出现,这些攻击引起社会秩序的混乱和民众的恐慌。

这一年,勒索攻击活动日益猖獗,勒索团伙组织逐步兴起,勒索攻击已经由单一的攻击活动逐步转型为高级可持续攻击。勒索软件已成为当今全球最严重的网络威胁之一。全球都无法逃脱勒索攻击的影响。不论是国际纷争,还是基础设施或是企事业单位 ,都能看到勒索威胁的身影。

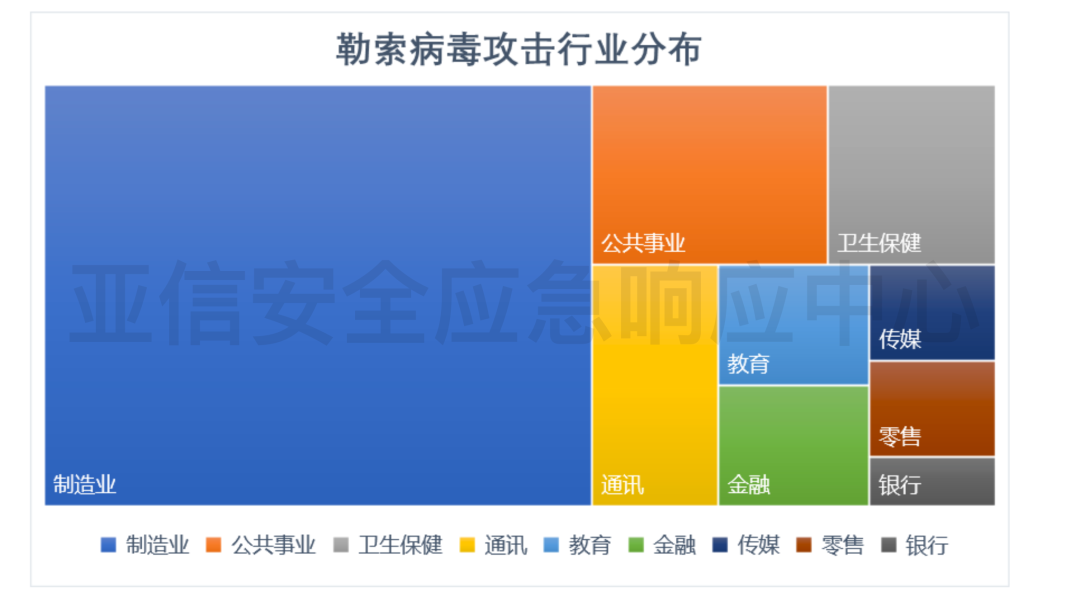

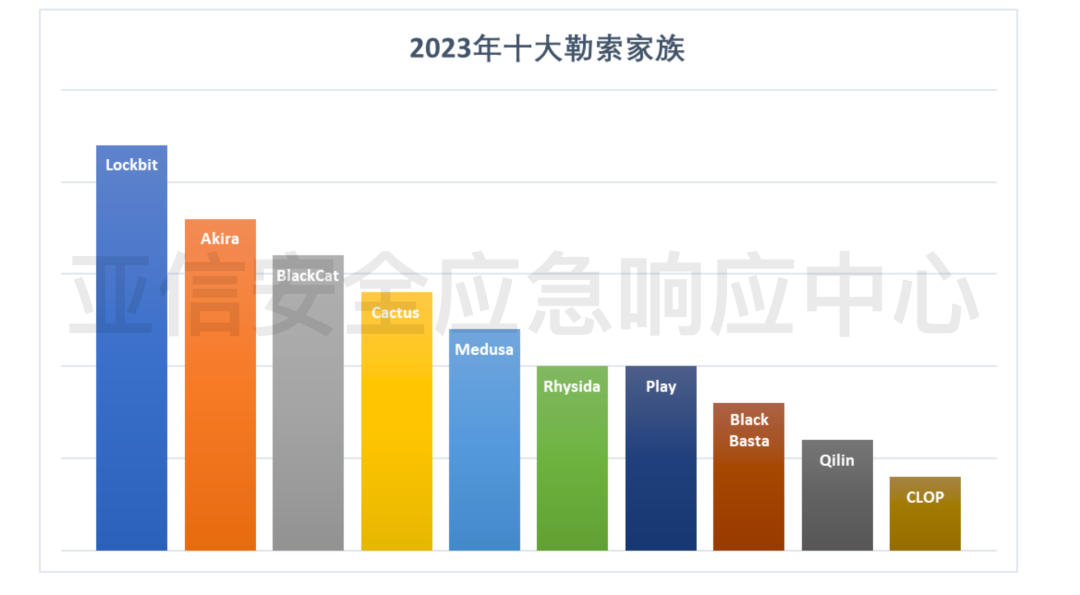

这一年,亚信安全共拦截勒索病毒6万余次,较上一年度增长50%,增长幅度较大。亚信安全在本年度持续跟踪勒索家族,通过对勒索攻击事件,攻击团伙及勒索技战术等方面综合分析,梳理出年度热门十大勒索家族。下面,就请跟随我们来盘点2023,业内都发生了哪些骇人听闻的勒索攻击事件,这些事件的背后隐藏着哪些勒索攻击团伙,他们的攻击手法上出现了哪些变化,我们应当采取哪些应对措施呢。

致命一:Lockbit 三重勒索,最猖獗非它莫属

攻击事件

LockBit勒索软件团伙声称已经入侵了葡萄牙市政水务公司Aguas do Porto,并威胁要泄露被盗数据。Aguas do Porto 是一家市政供水公司,负责管理包括供水和废水排放在内的整个水循环。该公司还管理公共照明和光伏园区。

加拿大拥有百年历史的蒙特利尔市电力服务委员会遭到LockBit勒索软件攻击,官方拒绝支付赎金,选择重建IT基础设施。

印度国家航空航天实验室(NAL)遭到LockBit勒索软件组织攻击,并且该勒索组织已在暗网门户上发布了盗取的文件,包括机密信件、员工护照和内部文件等。该航天实验室是印度最重要的航空航天研究机构,在引领其国内民用飞机开发方面发挥着关键作用。

加拿大政府遭LockBit勒索软件攻击,工作人员数据受影响。2023年9月底,加拿大政府遭受了一场重大的网络攻击,影响了数千名公共部门工作人员的个人数据。据悉,攻击者通过LockBit勒索软件窃取了1.5TB的文件

勒索介绍

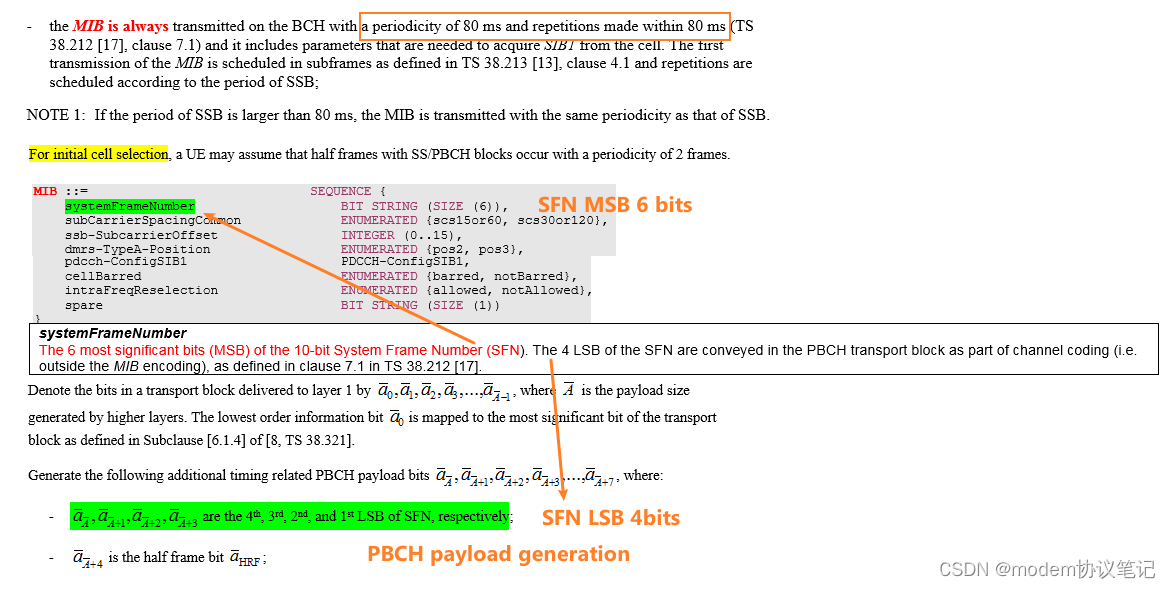

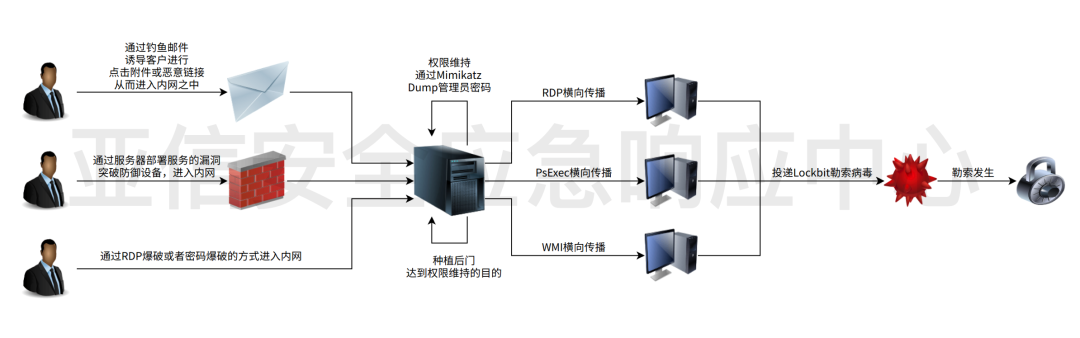

Lockbit勒索软件现为全球最猖獗的勒索软件,其荣登2022年全球勒索软件榜首,2023年,众多企事业单位遭遇Lockbit勒索软件攻击。Lockbit勒索之所以持续活跃,与其不断地改进勒索技术和分发勒索策略有关。Lockbit 3.0已经成为“加密、窃密、DDOS”三重勒索的典型代表。其主要通过如下方式获取受害者的初始访问权限:

攻击者采用社会工程学手段,向目标受害者发送钓鱼邮件,借助大规模的漏洞扫描行为来定位潜在目标,利用流行的应用程序漏洞提升权限后获取初始访问机会通过RDP暴力破解或者密码爆破的方式获得初始访问权限。

【Lockbit勒索攻击流程】

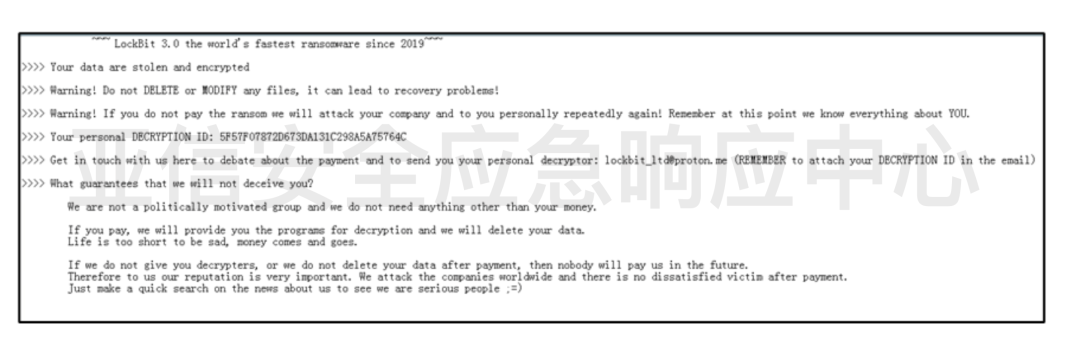

【Lockbit勒索信】

致命二:Akira 跨平台能力属它最强

攻击事件

美国能源服务公司BHI Energy成为了Akira勒索软件的受害者。威胁行为者窃取了包含690GB数据的767,000个文件,其中包括BHI的Windows Active Directory数据库。

斯坦福大学(Stanford University)是一所世界知名顶尖学府,其已经成为勒索软件攻击的目标。Akira勒索软件团伙声称他们攻击了斯坦福大学并窃取了430GB的数据。包括斯坦福大学的私人信息和机密文件,并威胁称如果斯坦福大学不支付一笔未指明的赎金,将会在网上泄露这些信息。

Akira勒索团伙在其位于暗网的数据泄露站点公布了新的受害公司SmartWave Technologies,据悉该公司是一家以“无线”为中心的系统集成商,拥有超过15年的经营历史。其泄露数据大小为65 GB。

Akira团伙在其位于暗网的数据泄露站点公布了新的受害公司QuadraNet Enterprises,该公司是一家网络托管公司,作为洛杉矶的电信提供商提供私有云、托管服务器和专用服务器的托管基础设施服务。泄露数据大小为640 GB。

勒索介绍

Akira是跨平台勒索的代表,它不仅攻击Windows系统,其还通过添加Linux加密器,针对 VMware ESXi 虚拟机进行攻击。其于2023年3月出现,主要针对企业进行攻击。据安全媒体报道,其攻击目标包括教育、金融、房地产、制造业和咨询业。

【Akira发现时间线】

该勒索的初始入侵可能利用了 Cisco VPN (失陷账户),或者是远程控制软件滥用,其中包括RustDesk/Anydesk远程桌面。RustDesk是首次发现被利用,其可以在 Windows,macOS 和 Linux 上的跨平台操作,涵盖了 Akira 的全部目标范围。被勒索加密后的文件后缀为. Akira。

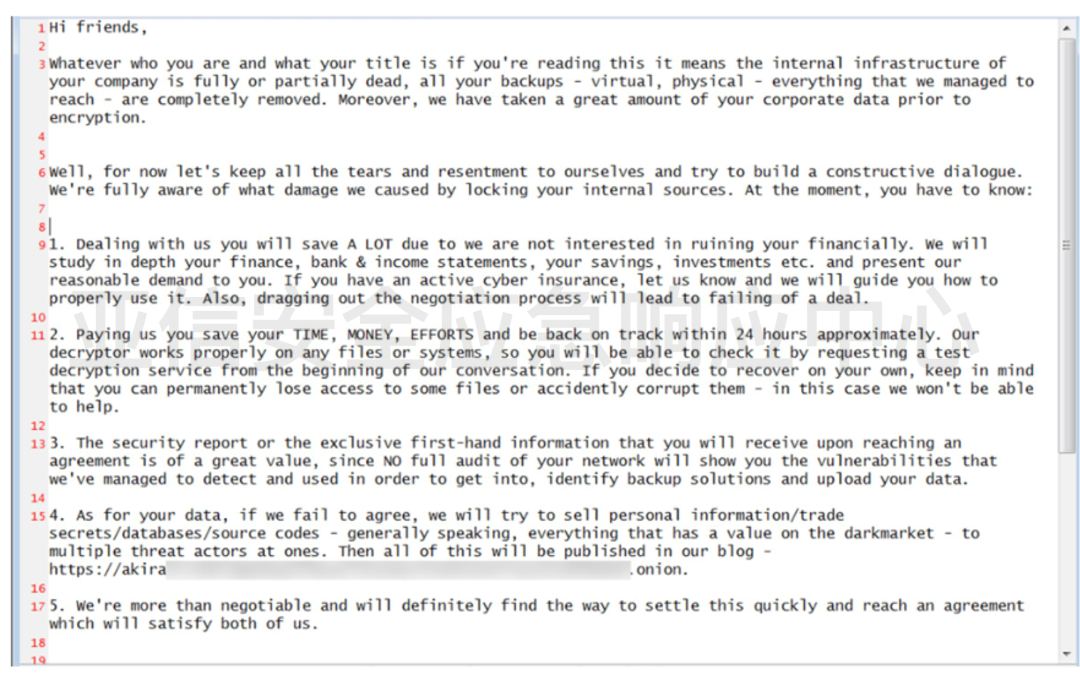

【Akira勒索信】

致命三:BlackCat 反狙击能力所向披靡

攻击事件

黑客组织BlackCat(ALPHV)声称入侵Henry Schein,窃取35TB数据。Henry Schein是一家全球医疗解决方案提供商,企业价值超过120亿美元,拥有32个国家的业务。

BlackCat勒索软件团伙声称对佛罗里达州西北部的第一司法巡回法院(Florida's First Judicial Circuit)进行了网络攻击,此事件导致法庭程序的延期和暂停。该团伙在其暗网网站上发布了被盗数据的截图,声称已获取了法官和员工的个人信息,包括社会保障号和简历,然后向受害者发出赎金要求。

勒索软件团伙BlackCat/ALPHV声称已对日本手表制造商Seiko发动了网络攻击,并将该公司列入了其数据泄露网站上的受害者名单。据勒索软件团伙声称,他们已经从公司网络中窃取了一些数据样本,并在其网站上公布了这些样本,其中包括护照扫描和新手表项目。

流行社交新闻聚合平台Reddit遭遇BlackCat(又名 ALPHV)勒索软件组织攻击。BlackCat宣布他们窃取了Reddit 80GB 的数据压缩包。

印度最著名的制药公司之一Sun Pharmaceutical Industries Ltd.遭遇了ALPHV 勒索攻击,发生了大约 17TB 的数据泄露。

BlackCat勒索软件团伙再次攻击美国医疗巨头Henry Schein,勒索软件团伙在其暗网泄露站点上添加了Henry Schein,称其侵入了该公司的网络,并据称窃取了35TB的敏感数据。

美国佐治亚州 Forsyth County 遭遇AlphV勒索软件攻击,该勒索团伙威胁如不缴纳赎金,将会公布窃取到的350GB 数据。

勒索介绍

BlackCat勒索软件又名ALPHV,其是第一个广为人知的用 Rust 编写的勒索软件,使用该语言的勒索家族不仅可以轻松实现跨平台移植, 还可以在一定程度上躲避静态检测,并增加安全分析的难度。该勒索攻击组织采用基于勒索软件即服务(RaaS)商业模式运营。其主要通过网络钓鱼、漏洞利用和获取的凭证实现对受害系统的初始访问,具有内网传播功能。其也是三重勒索的典型代表,在加密文件和窃取数据的双重勒索策略基础上,增加DDoS攻击威胁,构成多重勒索,也存在“不加密只勒索”的情况,是当前勒索软件攻击组织转变勒索模式的趋势之一。

【BlackCat勒索信】

致命四:Cactus 利用漏洞远程控制

攻击事件

Cactus团伙在其位于暗网的数据泄露站点公布了新的受害公司Wardlaw Claims Service,该公司是来自美国德克萨斯州的索赔管理和风险解决方案公司,成立于1965年。

Cactus团伙在其位于暗网的数据泄露站点公布了新的受害公司DM Civil,该公司是一家建筑公司,提供承包、建筑、土地开发、水和采矿基础设施服务。

Cactus勒索团伙在其位于暗网的数据泄露站点公布了新的受害公司Trimaran Capital Partners,据悉该公司是一家中间市场私募股权公司,以前隶属于CIBC World Markets,总部位于纽约市,由Drexel Burnham Lambert的前投资银行家创立。

勒索介绍

CACTUS勒索病毒于2023年3月开始持续活跃,其利用Fortinet VPN的已知漏洞进行入侵(在调查的所有事件中,黑客都是通过获取VPN账号,通过VPN服务器入侵到组织内部)。获取初始访问权限后,攻击者使用Netscan、PSnmap的修改版本对域内机器进行网络扫描,通过各种合法工具,远程软件进行控制。利用有效账户通过RDP进行横向移动。为了规避检测,该勒索通过7 zip加密自身,并通过常用软件GUID来定向卸载杀毒软件。

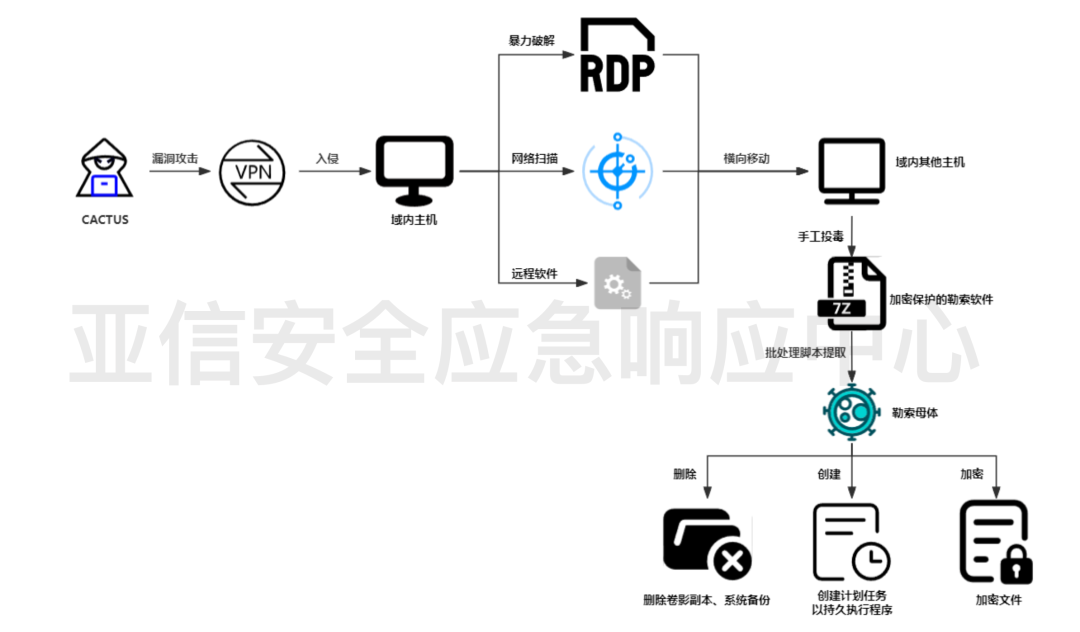

【CACTUS勒索攻击流程】

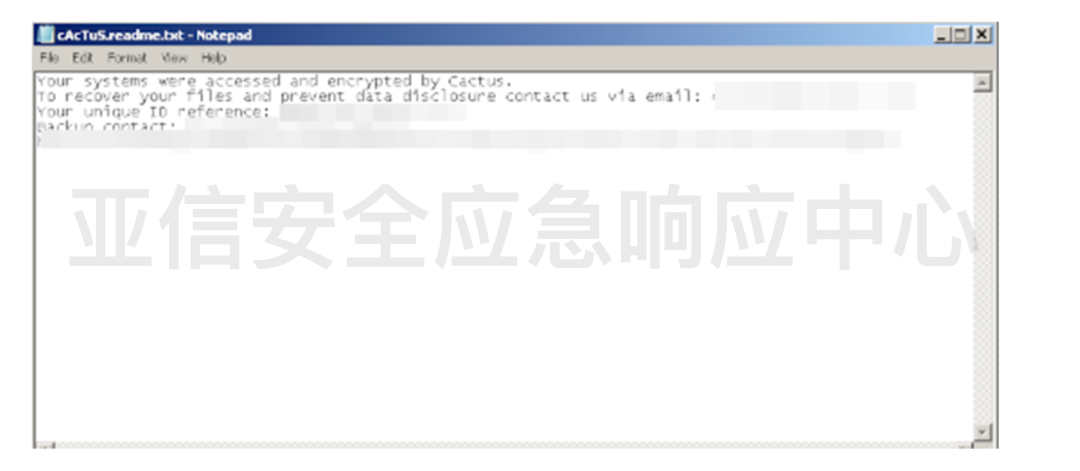

该勒索加密后缀为:.CTS1/.CTS6,加密勒索信:CACTUS.readme.txt。

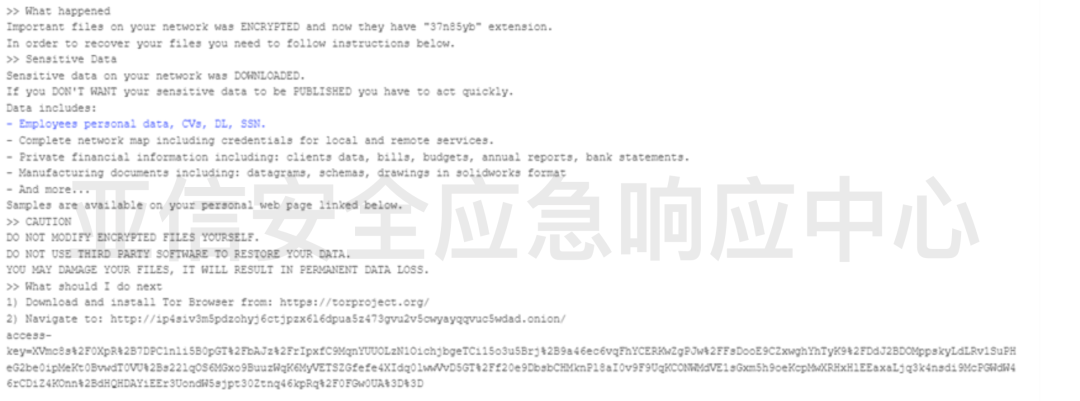

【CACTUS勒索信】

致命五:Medusa 危害波及多行业领域

攻击事件

Medusa 勒索软件团伙在暗网上的数据泄露网站上列出了丰田金融服务公司的大名,要求支付 800 万美元才肯删除据称从这家日本公司窃取的数据。丰田金融服务公司近日已证实,在 Medusa 勒索软件声称对其发起攻击后,该公司在欧洲和非洲的一些系统上发现了未经授权的访问。

Medusa勒索团伙在其位于暗网的数据泄露站点公布了新的受害公司阿根廷国家证券委员会(Comisión Nacional de Valores),当前已上传超过 1.5TB 的文档和数据库数据。据悉该公司是负责授权 IPO 并确保市场参与者遵守阿根廷共和国联邦证券法的监管机构。

美杜莎勒索团伙在其位于暗网的数据泄露站点公布了新的受害公司Chetu,据悉该公司是一家总部位于美国的软件开发公司,提供垂直行业的软件定制化解决方案。

勒索团伙Medusa声称他们攻击了Moneris,并给该公司9天的时间支付600万美元的赎金。Moneris是加拿大两家最大的银行创建的一家科技公司。

勒索介绍

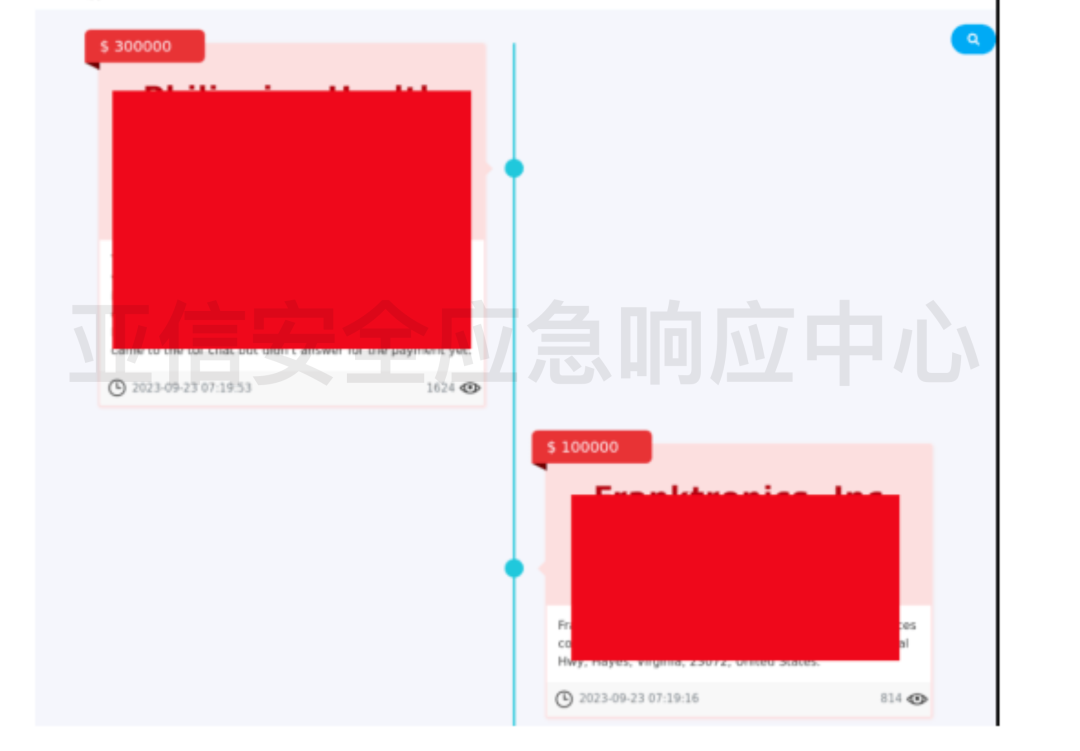

Medusa勒索软件团伙首次出现于 2021 年 6 月,起初攻击活动相对较少,受害者也较少,但在从2023 年1月中旬起该团伙开始加大了攻击力度,同时推出了托管在Tor网络上的“Medusa Blog”,该博客用于展示拒绝支付赎金的受害者。该团伙采用勒索软件即服务 (RaaS) 业务模型,采用威胁泄露数据的双重勒索模式威胁受害者支付赎金。

通过分析发现,受害者遍布全球多个行业。受害者国家分布广泛,覆盖多个国家和地区,没有明显的地域限制;受害者行业类型广泛,覆盖多个行业和领域,偏向医疗保健行业和教育机构。

致命六:Rhysida 新起之秀需防范

攻击事件

大英图书馆受到Rhysida 勒索软件团伙攻击,该团伙窃取了大量数据,并索要价值超过74万美元的比特币。

Rhysida 勒索软件攻击了智利军队,并泄露了从军队窃取的大量文件。

Rhysida 勒索软件对 Prospect Medical Holdings 发动大规模网络攻击,并窃取了 500,000 个社会安全号码、公司文件和患者记录。

斯洛文尼亚最大电力供应商 HSE 遭受Rhysida 勒索软件攻击,HSE是斯洛文尼亚最大的发电公司,约占国内产量的60%,被认为是该国的关键基础设施。

勒索介绍

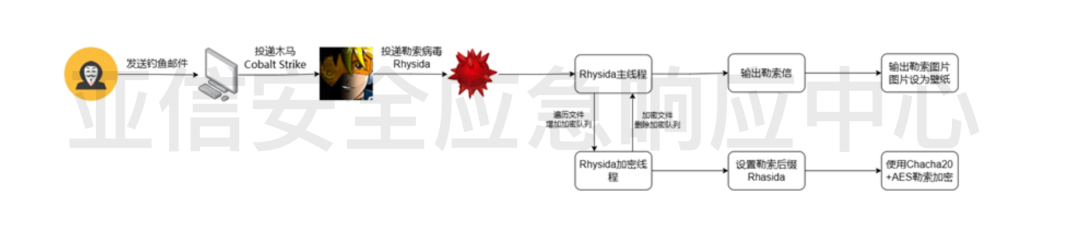

Rhysida首次被发现于2023年5月,目前还处于发展的早期阶段,由于缺少完善的功能和先进的技术,其将自身命名为Rhysida-0.1。Rhysida自其问世以来,一直处于活跃状态。Rhysida勒索团伙是一个新的RaaS(Ransomware-as-a-service)组织,该组织通过网络钓鱼和Cobalt Strike木马来进行攻击。

【Rhysida勒索攻击流程】

Rhysida勒索将其明文写入样本字符串中,并加密用户的文档,其在被加密文件名后添加.rhysida,并留下PDF格式的勒索信,并修改桌面背景。勒索信中记录了暗网的地址和密码,并要求受害者通过支付比特币进行解密。

【Rhysida勒索信】

致命七:Play 善于挖洞的勒索“玩家”

攻击事件

Play勒索团伙在其位于暗网的数据泄露站点公布了新的受害公司Thillens,据悉该公司是美国中西部最大的独立装甲车服务提供商。泄露数据包括个人机密资料、客户文件、预算文件、人力资源、税务信息、财务信息等。

Play勒索团伙在其位于暗网的数据泄露站点公布入侵了拘留中心Wyatt Detention Center,泄露数据包括个人机密数据、客户文件、协议、预算、人力资源、身份证、税务、财务信息等。

Play勒索团伙在其位于暗网的数据泄露站点公布了新的受害公司Associated Wholesale Grocers,据悉该公司是美国最大的独立超市和杂货店合作食品批发商。泄露数据包含私人机密数据、客户文件、合同、护照、工资单、税务文件、财务信息等。

DYWIDAG-Systems International (DSI)公司受到Play勒索团伙攻击,该公司为全球建筑和工程项目提供创新解决方案的专业知识而闻名。该公司业务遍及全球,在许多国家设有业务和项目。

勒索介绍

Play勒索软件最早于2022年出现,其命名来自加密后添加的".play"后缀名。该勒索病毒的攻击者利用合法VPN账户进行初始访问,可能是之前暴露过,或通过非法手段取得的。除此之外,该勒索的攻击者利用了如下多种漏洞尝试获取初始访问权限:

CVE-2018-13379 FortiOS SSL VPN web portal的目录穿越漏洞

CVE-2020-12812, FortiOS SSL VPN身份验证漏洞

CVE-2022-41082,MS Exchange Server Remote Code Execution

CVE-2022-41080,MS Exchange Serve 权限提升漏洞

CVE-2022-41040,MS Exchange Serve 权限提升漏洞

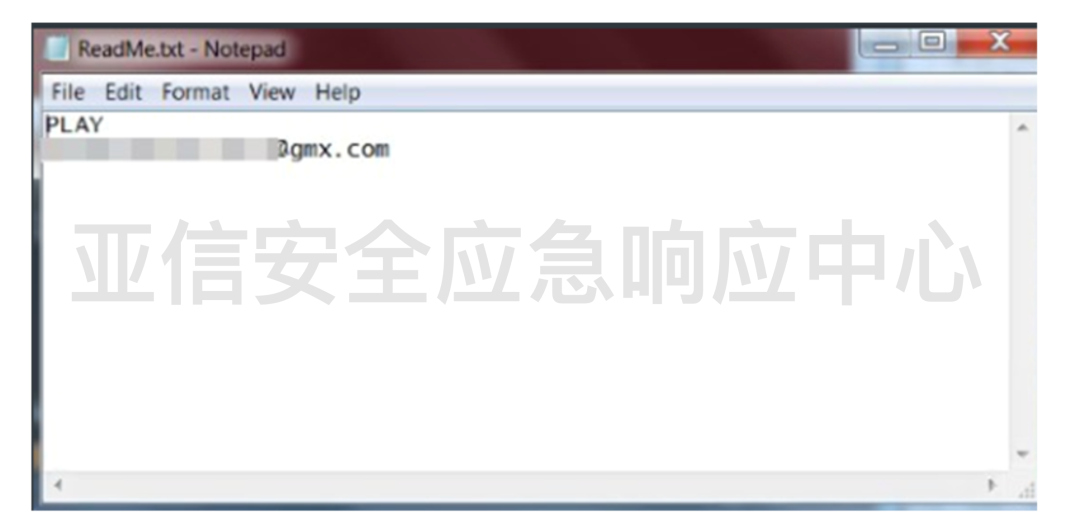

该勒索加密文件后添加后缀.play,并释放勒索信ReadMe.txt。

【Play勒索信】

致命八:Black Basta 技术精进跨平台勒索

攻击事件

瑞士跨国公司 ABB 遭受了 Black Basta 勒索软件攻击,并影响了业务运营。为了应对此次攻击,ABB 终止了与其客户的 VPN 连接,以防止勒索软件传播到其他网络。

多伦多公共图书馆 (TPL) 遭遇了 Black Basta 勒索软件攻击,该图书馆是加拿大最大的公共图书馆系统,此次网络攻击导致其网站和部分在线服务出现技术中断。

德国汽车和武器制造商莱茵金属公司证实,其遭受了 BlackBasta 勒索软件攻击,影响了其民用业务。随后,BlackBasta 在其勒索网站上发布了从莱茵金属公司窃取的数据样本,包括保密协议、技术原理图、护照扫描和采购订单等。

勒索介绍

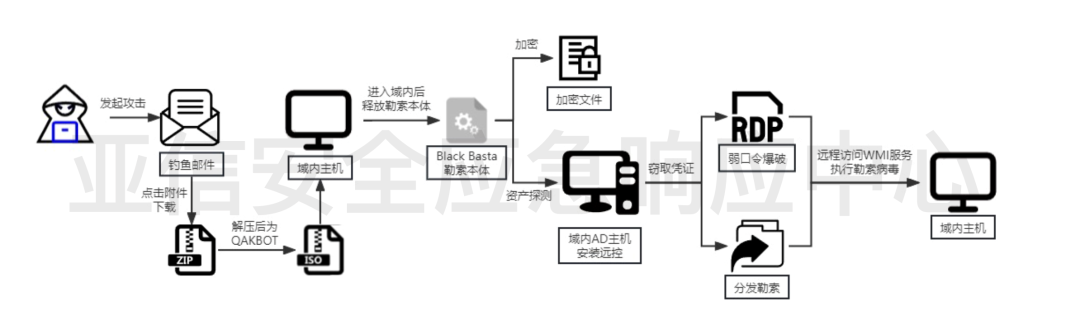

Black Basta勒索软件是一款2022年4 月被首次发现的新型勒索病毒,其最初主要针对 Windows 系统进行攻击,后续于 2022 年 6 月增加了加密 VMware ESXi 虚拟机的版本。该家族会利用电子邮件携带 QAKBOT 木马、PrintNightmare 漏洞利用、第三方网站、系统漏洞、后门程序、破解软件以及虚假安装程序等多种方式传播。其还采用了双重勒索策略,不仅加密数据,还会窃取用户的密码和凭据。

Black Basta勒索软件已经实现跨平台攻击,其针对 Windows 系统和 ESXi 系统发起攻击。Windows 版本的勒索软件主要功能是更换桌面壁纸、加密文件和删除卷影副本;ESXi版本以文件夹 /vmfs/volumes 为加密目标,程序支持命令行参数“-forcepath”,该参数只用于加密指定目录下的文件。该勒索软件在加密过程中混合使用了 ChaCha20 和RSA算法,使用 ChaCha20 算法加密文件,通过使用 Mini-GMP 库实现了 RSA 算法,然后使用 RSA 公钥对 ChaCha20 加密密钥进行加密,并在加密文件尾部写入被加密过的密钥,在文件夹中留下勒索信息说明文件。

【Black Basta勒索攻击流程】

致命九:Qilin\Agenda 基于“底层”防不胜防

攻击事件

Qilin勒索团伙在其位于暗网的数据泄露站点公布了新的受害公司SG World,据悉该公司为企业和学校提供访客管理软件和访客通行系统。从黑客公布的压缩包可以看到泄露数据大小为63.19 GB。

Qinlin勒索攻击某汽车巨头并窃取了包括财务文件、保密协议、报价文件、技术数据表和内部报告在内的大量文件。

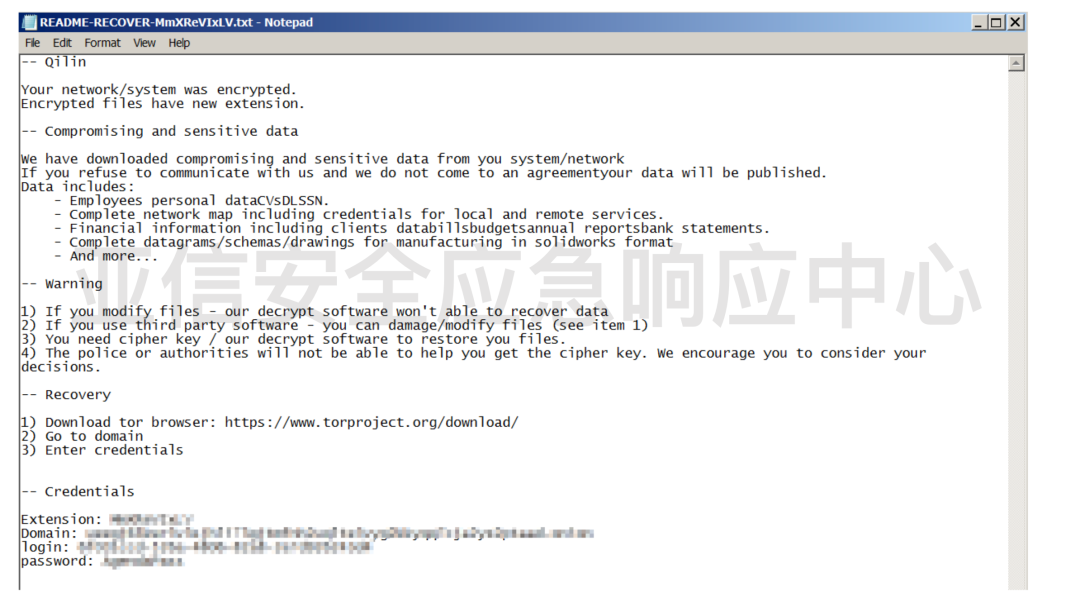

勒索介绍

Agenda勒索也被称为Qilin勒索,该家族的早期版本使用Go 语言编写的,增加了安全分析的难度。其早期版本是针对每位受害者定制的,使用受害者的机密信息(例如泄露的帐户和唯一的公司 ID)作为附加文件扩展名。随后,Agenda勒索家族推出了基于Rust 语言开发的版本,Rust 是一种跨平台语言,可以更轻松地针对 Windows 和 Linux 等不同操作系统定制恶意软件。除了在编译语言上发生变化,该版本勒索还使用非全文加密提升破坏速度,间歇性加密实现检测规避。

【Agenda/Qilin勒索信】

致命十:CLOP “深耕”重点行业危害全球

攻击事件

印度Hinduja集团遭到CLOP勒索软件团伙的攻击,多元化经营的跨国企业。

雅诗兰黛遭遇CLOP勒索攻击,被窃取了超过 131GB 的公司数据。

科罗拉多州立大学 (CSU) 已确认,CLOP勒索软件在最近的 MOVEit Transfer 数据盗窃攻击中窃取了现任和前任学生和员工的敏感个人信息。

Shutterfly 是一个在线零售和摄影制造平台,是遭受 Clop 勒索软件攻击的受害者之一。

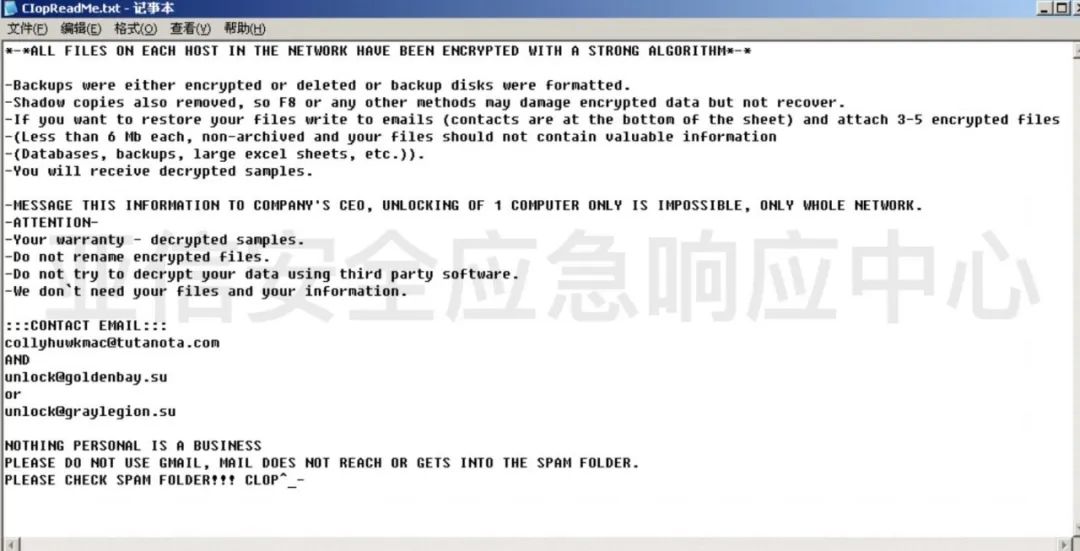

勒索介绍

自 6月以来, CLOP勒索软件组织利用 MOVEit Transfer 文件传输漏洞进行了攻击,其影响波及全球数百家公司 ,且规模持续扩大。CLOP勒索软件集团声称,利用MOVEit Transfer漏洞入侵了全球数百家公司。截止今年 8月, CLOP勒索组织在网站上已经公开了 50多个受害者组织,这些受害组织多数在欧美地区,受害组织涉及的行业为制造,金融和医疗等。在最近公开泄露的组织中,包含有亚洲的一些组织 。

【CLOP勒索信】

亚信安全勒索解决方案,让威胁止步于起点!