知识改变命运,技术就是要分享,有问题随时联系,免费答疑,欢迎联系!

厦门微思网络https://www.xmws.cn

华为认证\华为HCIA-Datacom\华为HCIP-Datacom\华为HCIE-Datacom

Linux\RHCE\RHCE 9.0\RHCA\

Oracle OCP\CKA\K8S\

CISP\CISSP\PMP\

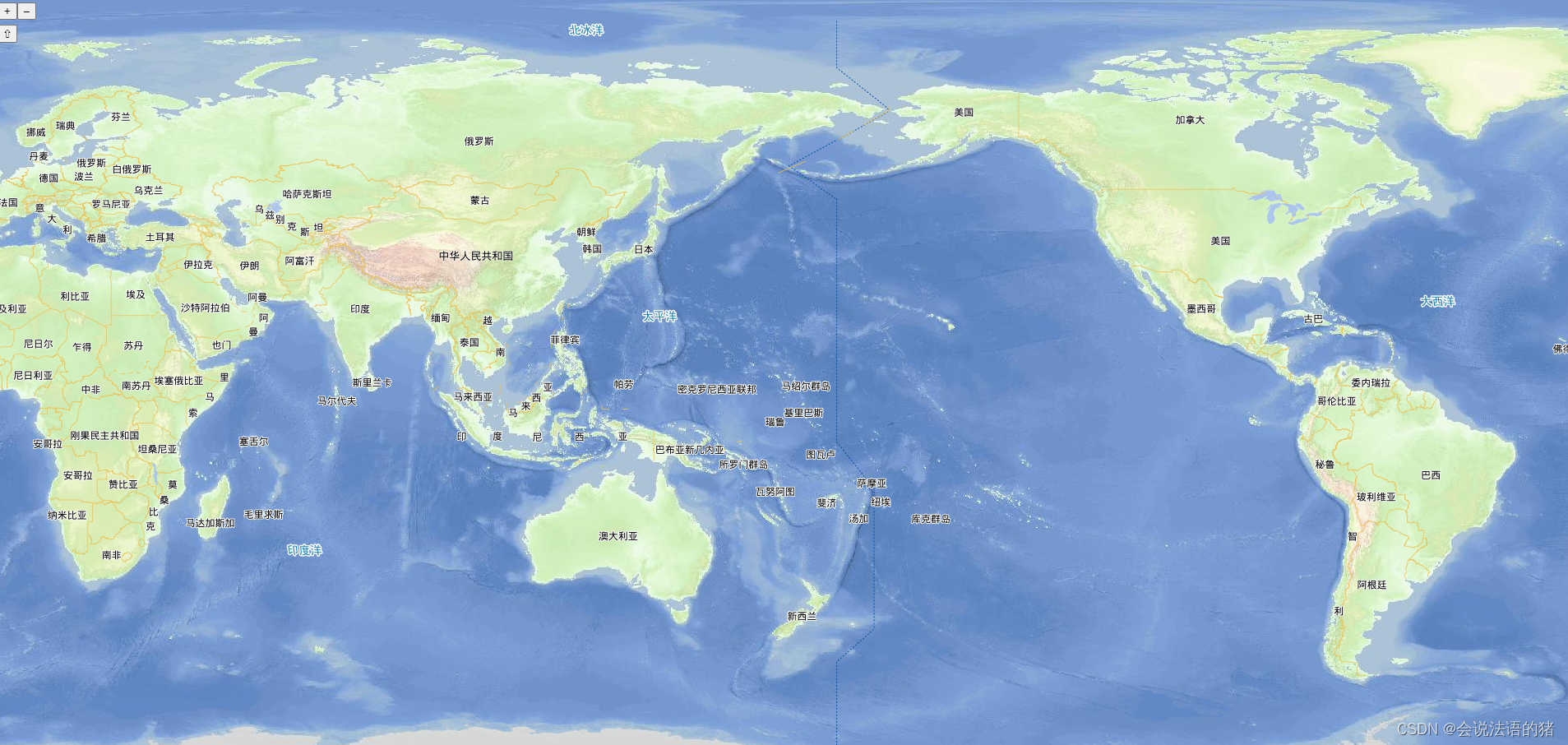

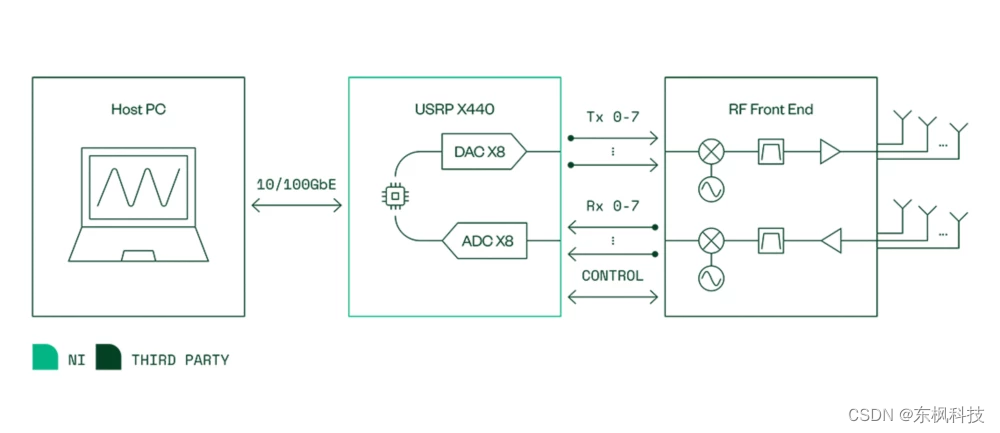

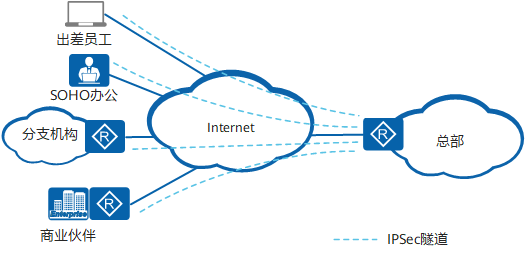

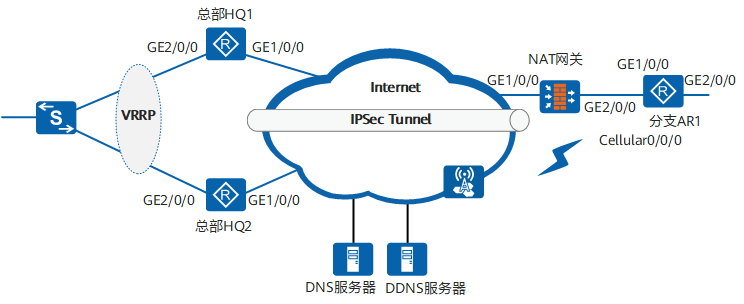

如图1所示,IPSec VPN利用Internet构建VPN的方式,允许用户以任意方式接入VPN,并且不受地理因素的限制,无论用户在哪里,只需要从当地接入Internet即可。IPSec VPN不仅适用于移动办公用户、商业伙伴接入,而且适用于企业总部和分支机构之间互连互通。

站点之间的数据流通过IPSec隧道进行安全保护传送,虽然是在公网上传输,但都得到加密保护。

图1 IPSec VPN基本组网图

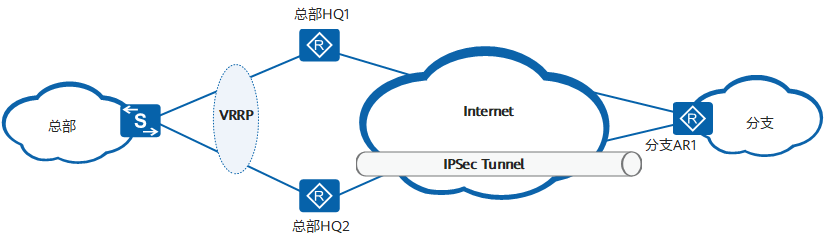

如图2所示,为了保证总部设备的可靠性,总部使用两台或两台以上的设备进行VRRP组网,总部与分支建立IPSec隧道。分支网关需在一个对等体下配置2个地址或域名与总部网关建立IPSec。分支网关首先采用第一个地址或域名与总部网关建立IPSec,若第一个IPSec建立失败或对等体存活检测结果为失败,采用第二个地址或域名建立IPSec。但是,这个切换过程耗时较长,且当故障恢复后,流量也无法回切到原对等体。

此时,可以通过部署IPSec与NQA联动,根据探测结果确定对等体地址是否失效,如果失效,则触发流量快速向另一个地址的对等体切换,进而实现对等体的快速切换,确保一个总部网关故障时流量能及时切换到另一个总部网关。另外,也可配置对等体回切功能,使原总部网关故障恢复后流量能够回切回来。

同时,为了提高分支链路的可靠性,分支网关使用两个接口接入Internet进行主备链路组网。分支网关首先使用主链路与总部网关建立IPSec,若主链路故障,采用备份链路与总部网关建立IPSec。由于这个切换过程也耗时较长,且故障恢复后,流量也无法回切到主链路。因此,也可以通过部署IPSec与NQA联动,根据探测结果确主链路否失效,如果失效,则触发流量快速向备份链路切换。而且,主链路故障恢复后流量能够回切回来。

图2 IPSec与NQA联动实现主备快速切换组网图

配置注意事项

- 保证同一备份组的设备上配置相同的备份组号。

- 分支和总部的认证算法和加密算法需一致。

- 分支的ACL需要与总部ACL互为镜像,当对等体间ACL规则非互为镜像时,只有发起方的ACL规则定义的范围是响应方的子集时,SA才能成功建立。

- 当IPSec与NAT配置在同一台设备时,要确认经过IPSec封装的数据流是否还需要进行NAT转换。

-

- 如果需要进行NAT转换,则Security ACL要匹配NAT后的地址。

- 如果不需要进行NAT转换,则Security ACL要匹配NAT前的地址,且NAT的ACL中要将经过IPSec隧道的数据流的动作配置为Deny。

- 配置IPSec时需保证公网路由可达,这里不详细介绍。

组网需求

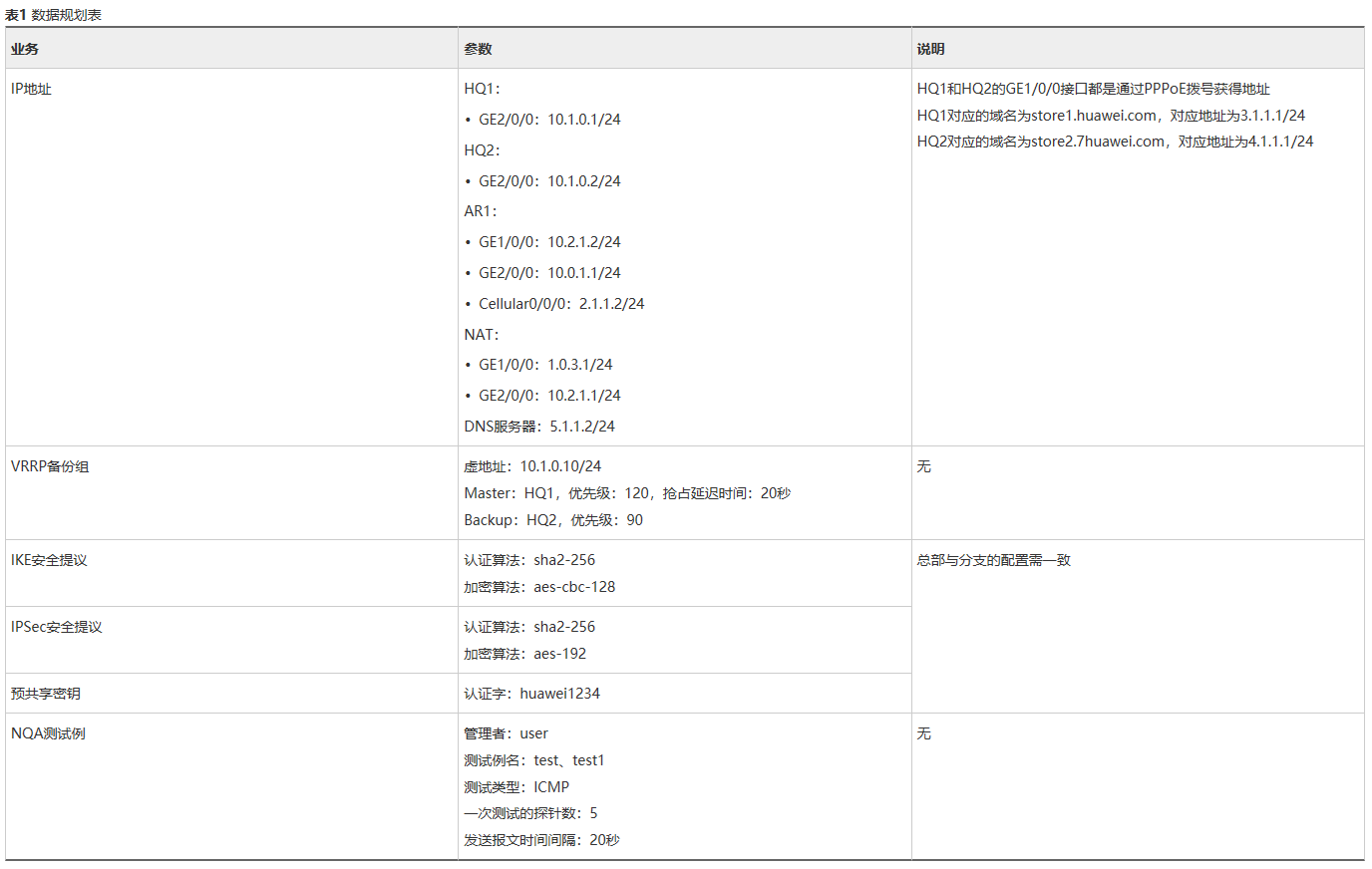

如图3所示,HQ1和HQ2都为总部网关,AR1为分支网关。DNS服务器为解析域名的服务器,DDNS服务器为更新域名对应IP地址的服务器。

为了提高企业总部网关的可靠性,企业总部HQ1和HQ2进行VRRP组网,其中HQ1为Master。同时,为了提高分支链路的可靠性和业务的安全性,分支AR1接入两条链路与总部建立IPSec VPN,其中3G拨号链路为备份链路。现企业要求如下:

- 企业希望当总部主链路(HQ1到AR1之间的链路)故障时,VRRP备份组可以感知并进行主备切换,启用HQ2承担业务转发,以减小链路故障对业务转发的影响。

- 企业希望HQ1故障时,AR1能快速切换与HQ2协商建立IPSec隧道,以减少流量的丢失,同时HQ1故障恢复后流量能够回切回来。

- 企业希望AR1主链路故障时,IPSec隧道能快速切换到备份链路,以减少业务流量的丢失,同时当主链路恢复后流量能快速回切回来。

图3 IPSec与NQA联动实现主备快速切换组网图

配置思路

为了满足企业上述需求,采用如下思路进行配置:

- 为了实现网关的主备备份,需在HQ1和HQ2上配置VRRP备份组。其中HQ1的优先级为120,抢占延时为20秒,作为Master设备;HQ2的优先级为90,作为Backup设备。

- 为了保证VRRP备份组及时切换,减少业务丢失,可以配置VRRP与NQA联动功能,实时监测总部主链路的连通状况。当NQA探测失败时,数据流量及时从HQ1切换到HQ2进行转发。

- 为了实现分支和总部的业务安全互通,需在HQ1、HQ2和AR1上配置IPSec。

- 为了实现分支与总部主备对等体快速切换,减少业务丢失,需在AR1配置IPSec与NQA联动功能,实时监测对等体地址是否失效,确保一个总部网关故障时流量能及时切换到另一个总部网关。另外,也可配置对等体回切功能,使原总部网关故障恢复后流量能够回切回来。

- 为了分支主备链路快速切换,减少业务丢失,需在AR1上配置IPSec与NQA联动功能,实时监测IPSec隧道联通状况,确保分支主链路故障时,流量能快速切换到备份链路。当主链路故障恢复后流量能够回切回来。

数据规划

、

配置文件

- 配置HQ1

sysname HQ1

#

dns resolve //使能DNS域名解析功能来解析总部网关地址

dns server 5.1.1.2 //配置DNS服务器的IP地址

#

ddns policy ddnspolicy1 //配置DDNS策略来更新域名对应IP地址

url oray://username1:password1@phddnsdev.oray.net //配置DDNS服务器的URL

#

ipsec proposal def //配置IPSec提议

esp authentication-algorithm sha2-256

esp encryption-algorithm aes-192

#

ike proposal 1 //配置IPSec IKE提议

encryption-algorithm aes-cbc-128 //V200R008及之后的版本,aes-cbc-128参数修改为aes-128

authentication-algorithm sha2-256

#

ike peer branch v2 //配置IKE对等体及其使用的协议时,不同的软件版本间的配置有差异:V200R008之前的版本命令为ike peer peer-name [ v1 | v2 ]。V200R008及之后的版本命令为ike peer peer-name和version { 1 | 2 },如果对等体IKEv1和IKEv2版本同时启用,设备发起协商时会使用IKEv2协议,响应协商时则同时支持IKEv1协议和IKEv2协议。自V200R008版本到V200R021版本,缺省情况下,对等体IKEv1和IKEv2同时启用。如果设备需要使用IKEv1协议,则可以执行命令undo version 2;V200R021及之后版本,缺省情况下,启用对等体IKEv2版本。如果设备需要使用IKEv1协议,需要先执行命令version 1,再执行命令undo version 2。

pre-shared-key cipher %^%#JvZxR2g8c;a9~FPN~n'$7`DEV&=G(=Et02P/%\*!%^%# //配置预共享密钥认证字为“YsHsjx_202206”,以密文显示,该命令在V2R3C00以前的版本中为“pre-shared-key YsHsjx_202206”,以明文显示

ike-proposal 1

nat traversal //使能NAT穿越功能。V200R008版本,设备默认使能NAT穿越功能,不支持配置此命令;但V200R008之后版本,支持配置此命令

dpd type periodic //指定检测模式为周期性地进行检测

dpd retransmit-interval 10 //设置DPD报文重传间隔为10秒

#

ipsec policy-template use1 10 //配置IPSec策略模板

ike-peer branch

proposal def

#

ipsec policy branch 1 isakmp template use1 //指定安全策略中引用策略模板

#

interface Dialer0 //配置拨号口相关参数

link-protocol ppp

ppp pap local-user user@huawei.com password cipher %@%@ZX}=YK.{rUa.K#7W\==O)+[c%@%@

ip address ppp-negotiate

dialer user huawei

dialer bundle 1 //指定共享DCC的Dialer接口使用的Dialer bundle

dialer-group 1 //将接口置于一个拨号访问组中

ddns policy ddnspolicy1 //拨号口上应用DDNS策略,使其接口IP地址发生变化时,能向DDNS服务器发送动态更新

ipsec policy branch //绑定IPSec策略

#

interface GigabitEthernet1/0/0

pppoe-client dial-bundle-number 1 //绑定拨号口,建立PPPoE会话

#

interface GigabitEthernet2/0/0

ip address 10.1.0.1 255.255.255.0

vrrp vrid 1 virtual-ip 10.1.0.10 //配置VRRP组1的虚地址10.1.0.10

vrrp vrid 1 priority 120 //配置路由器在备份组中的优先级

vrrp vrid 1 preempt-mode timer delay 20 //配置备份组中路由器的抢占延迟时间

vrrp vrid 1 track nqa user test reduced 40 //配置VRRP与NQA联动功能来快速检测总部主链路的连通性

#

dialer-rule //配置拨号访问组,指定允许所有的IPv4报文通过

dialer-rule 1 ip permit

#

ip route-static 0.0.0.0 0.0.0.0 Dialer0 //配置静态路由

#

nqa test-instance user test //NQA测试例

test-type icmp //配置NQA测试例的测试类型为ICMP

destination-address ipv4 5.1.1.2

frequency 20 //配置NQA测试例自动执行测试的时间间隔

probe-count 5 //配置一次测试的探针数

source-interface Dialer0 //配置发送测试报文的源接口

start now //立即启动执行当前测试例

- 配置HQ2

sysname HQ2

#

dns resolve //使能DNS域名解析功能来解析总部网关地址

dns server 5.1.1.2 //配置DNS服务器的IP地址

#

ddns policy ddnspolicy1 //配置DDNS策略来更新域名对应IP地址

url oray://username1:password1@phddnsdev.oray.net //配置DDNS服务器的URL

#

ipsec proposal def //配置IPSec提议

esp authentication-algorithm sha2-256

esp encryption-algorithm aes-192

#

ike proposal 1 //配置IPSec IKE提议

encryption-algorithm aes-cbc-128

authentication-algorithm sha2-256

#

ike peer branch v2 //配置IKE对等体及其使用的协议时,不同的软件版本间的配置有差异:V200R008之前的版本命令为ike peer peer-name [ v1 | v2 ]。V200R008及之后的版本命令为ike peer peer-name和version { 1 | 2 },如果对等体IKEv1和IKEv2版本同时启用,设备发起协商时会使用IKEv2协议,响应协商时则同时支持IKEv1协议和IKEv2协议。自V200R008版本到V200R021版本,缺省情况下,对等体IKEv1和IKEv2同时启用。如果设备需要使用IKEv1协议,则可以执行命令undo version 2;V200R021及之后版本,缺省情况下,启用对等体IKEv2版本。如果设备需要使用IKEv1协议,需要先执行命令version 1,再执行命令undo version 2。

pre-shared-key cipher %^%#JvZxR2g8c;a9~FPN~n'$7`DEV&=G(=Et02P/%\*!%^%# //配置预共享密钥认证字为“YsHsjx_202206”,以密文显示,该命令在V2R3C00以前的版本中为“pre-shared-key YsHsjx_202206”,以明文显示

ike-proposal 1

nat traversal //使能NAT穿越功能。V200R008版本,设备默认使能NAT穿越功能,不支持配置此命令;但V200R008之后版本,支持配置此命令

dpd type periodic //指定检测模式为周期性地进行检测

dpd retransmit-interval 10 //设置DPD报文重传间隔为10秒

#

ipsec policy-template use1 10 //配置IPSec策略模板

ike-peer branch

proposal def

#

ipsec policy branch 1 isakmp template use1 //指定安全策略中引用策略模板

#

interface Dialer0 //配置拨号口相关参数

link-protocol ppp

ppp pap local-user user@huawei.com password cipher %@%@ZX}=YK.{rUa.K#7W\==O)+[c%@%@

ip address ppp-negotiate

dialer user huawei

dialer bundle 1 //指定共享DCC的Dialer接口使用的Dialer bundle

dialer-group 1 //将接口置于一个拨号访问组中

ddns policy ddnspolicy1 //拨号口上应用DDNS策略,使其接口IP地址发生变化时,能向DDNS服务器发送动态更新

ipsec policy branch //绑定IPSec策略

#

interface GigabitEthernet1/0/0

pppoe-client dial-bundle-number 1 //绑定拨号口,建立PPPoE会话

#

interface GigabitEthernet2/0/0

ip address 10.1.0.2 255.255.255.0

vrrp vrid 1 virtual-ip 10.1.0.10 //配置VRRP组1的虚地址10.1.0.10

vrrp vrid 1 priority 90 //配置VRRP组1的优先级为90,使HQ2成为Backup

vrrp vrid 1 track nqa user test reduced 40 //配置VRRP与NQA联动功能来检测总部备链路的连通性

#

dialer-rule //配置拨号访问组,指定允许所有的IPv4报文通过

dialer-rule 1 ip permit

#

ip route-static 0.0.0.0 0.0.0.0 Dialer0 //配置静态路由

#

nqa test-instance user test //NQA测试例

test-type icmp //配置NQA测试例的测试类型为ICMP

destination-address ipv4 5.1.1.2

frequency 20 //配置NQA测试例自动执行测试的时间间隔

probe-count 5 //配置一次测试的探针数

source-interface Dialer0 //配置发送测试报文的源接口

start now //立即启动执行当前测试例

- 配置AR1

sysname AR1

#

dns resolve //使能DNS域名解析功能来解析总部网关地址

dns server 5.1.1.2 //配置DNS服务器的IP地址

#

acl number 3000 //配置ACL

rule 0 permit ip source 10.1.1.0 0.0.0.255 destination 10.1.0.0 0.0.0.255

#

ipsec proposal def //配置IPSec提议

esp authentication-algorithm sha2-256

esp encryption-algorithm aes-192

#

ike proposal 1 //配置IPSec IKE提议

encryption-algorithm aes-cbc-128

authentication-algorithm sha2-256

#

ike peer center v2 //配置IKE对等体及其使用的协议时,不同的软件版本间的配置有差异:V200R008之前的版本命令为ike peer peer-name [ v1 | v2 ]。V200R008及之后的版本命令为ike peer peer-name和version { 1 | 2 },如果对等体IKEv1和IKEv2版本同时启用,设备发起协商时会使用IKEv2协议,响应协商时则同时支持IKEv1协议和IKEv2协议。自V200R008版本到V200R021版本,缺省情况下,对等体IKEv1和IKEv2同时启用。如果设备需要使用IKEv1协议,则可以执行命令undo version 2;V200R021及之后版本,缺省情况下,启用对等体IKEv2版本。如果设备需要使用IKEv1协议,需要先执行命令version 1,再执行命令undo version 2。

pre-shared-key cipher %^%#IRFGEiFPJ1$&a'Qy,L*XQL_+*Grq-=yMb}ULZdS6%^%# //配置预共享密钥认证字为“YsHsjx_202206”,以密文显示,该命令在V2R3C00以前的版本中为“pre-shared-key YsHsjx_202206”,以明文显示

ike-proposal 1

nat traversal //使能NAT穿越功能。V200R008版本,设备默认使能NAT穿越功能,不支持配置此命令;但V200R008之后版本,支持配置此命令

dpd type periodic //指定检测模式为周期性地进行检测

dpd retransmit-interval 10 //设置DPD报文重传间隔为10秒

remote-address store1.huawei.com track nqa user test1 up //指定当NQA测试例状态为Up时,可使用本域名作为对端的地址进行协商

remote-address store2.huawei.com track nqa user test1 down //指定当NQA测试例状态为Down时,可使用本域名作为对端的地址进行协商

switch-back enable

#

ipsec policy center1 1 isakmp //配置IPSec策略

security acl 3000

ike-peer center

proposal def

connect track nqa user test up //指定当NQA测试例的状态为Up时,使用此安全策略建立IPSec隧道

disconnect track nqa user test down //指定当NQA测试例的状态为Down时,拆除使用该安全策略建立的IPSec隧道

#

ipsec policy center2 1 isakmp //配置IPSec策略

security acl 3000

ike-peer center

proposal def

connect track nqa user test down //指定当NQA测试例的状态为Down时,使用此安全策略建立IPSec隧道

disconnect track nqa user test up //指定当NQA测试例的状态为Up时,拆除使用该安全策略建立的IPSec隧道

#

interface GigabitEthernet1/0/0

ip address 10.2.1.2 255.255.255.0

ipsec policy center1 //绑定IPSec策略

#

interface GigabitEthernet2/0/0

ip address 10.1.1.1 255.255.255.0

#

interface Cellular0/0/0

dialer enable-circular

dialer-group 1

dialer timer idle 180

dialer timer autodial 10

dialer number *99#

ipsec policy center2

ip address negotiate

#

ip route-static 0.0.0.0 0.0.0.0 Cellular0/0/0 preference 200 //配置静态路由使其为备份路由

ip route-static 0.0.0.0 0.0.0.0 10.2.1.1 track nqa user test //配置静态路由使其为主路由,并配置NQA检测

ip route-static 5.1.1.2 255.255.255.0 10.2.1.1 //配置静态路由使得与5.1.1.2地址互通

#

dialer-rule //配置拨号访问组,指定允许所有的IPv4报文通过

dialer-rule 1 ip permit

#

nqa test-instance user test //NQA测试例

test-type icmp //配置NQA测试例的测试类型为ICMP

destination-address ipv4 5.1.1.2 //指定公网稳定的IP地址用于检测连通性

frequency 20 //配置NQA测试例自动执行测试的时间间隔

probe-count 5 //配置一次测试的探针数

source-interface GigabitEthernet1/0/0 //配置发送测试报文的源接口

nqa test-instance user test1

test-type icmp

destination-address ipv4 3.1.1.1 // 指定HQ1公网地址

frequency 20

probe-count 5

#

return