前言:这题主要运用到了新的工具F5-steganography由于 java 环境不合适的原因,我不得不重新配java11.0.18。

具体思路:非常帅气的一张图片。。。用 binwalk,stegsolve,zsteg,exiftool 等工具无果后,注意到题目说到刷新图片的问题,看了大佬的 wp[BUUCTF misc]刷新过的图片_buuctf 刷新过的图片-CSDN博客,需要用到F5-steganography 这个工具,至于我遇到的问题在最后提一下。

首先,kali Linux 上运行

git clone https://github.com/matthewgao/F5-steganography切换到F5-steganography

cd F5-steganography之后,执行:

java Extract /路径/Misc.png其中,路径这里是指你所存放的 Misc .png 的绝对路径,因人而异,我放到了桌面上

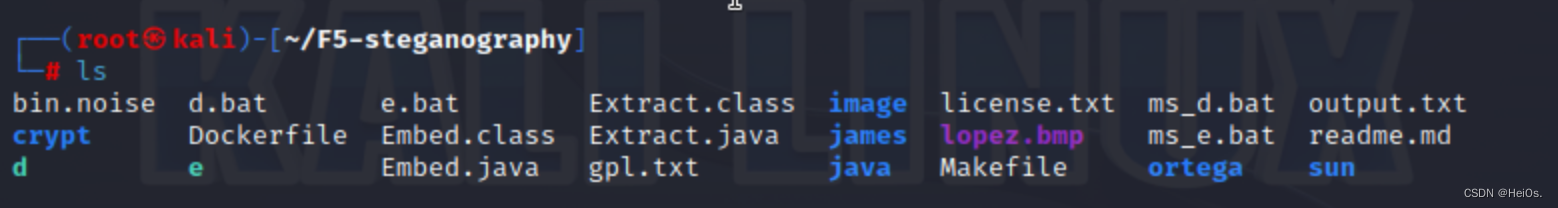

ls 后发现有 output.txt

看看这里面是什么

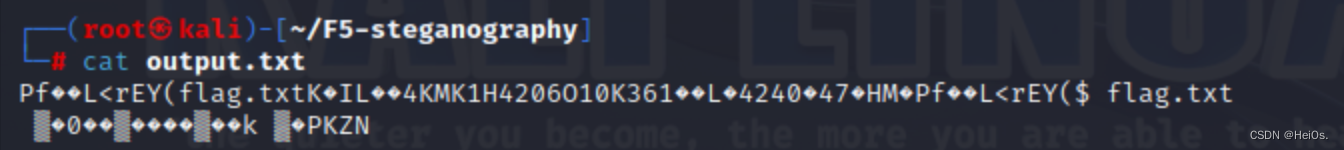

cat output.txt

发现有 flag 信息,不过这里看不了,kali 上没有 010editor,于是把 txt移动到 kali 桌面

再复制粘贴到物理机(macOS)用 hexfiend 查看

很明显是 zip,于是保存为 zip,发现是伪加密,于是将压缩源文件目录区全局标记位加密位01改为00,即可得到flag

问题:

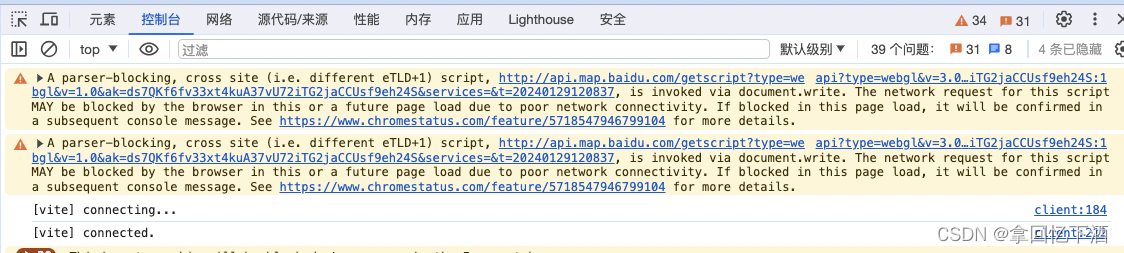

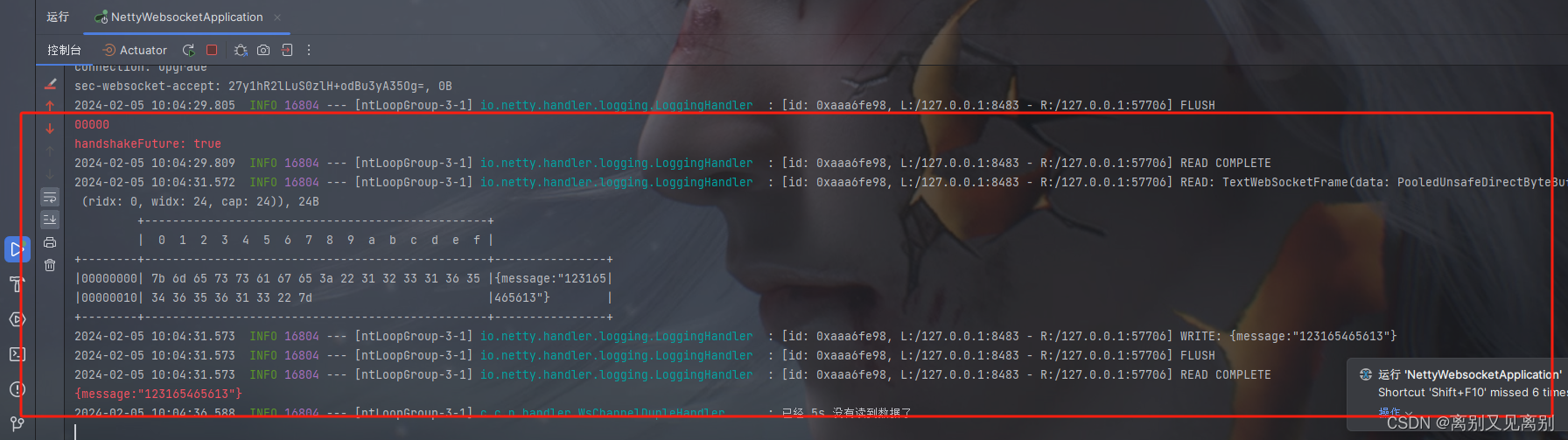

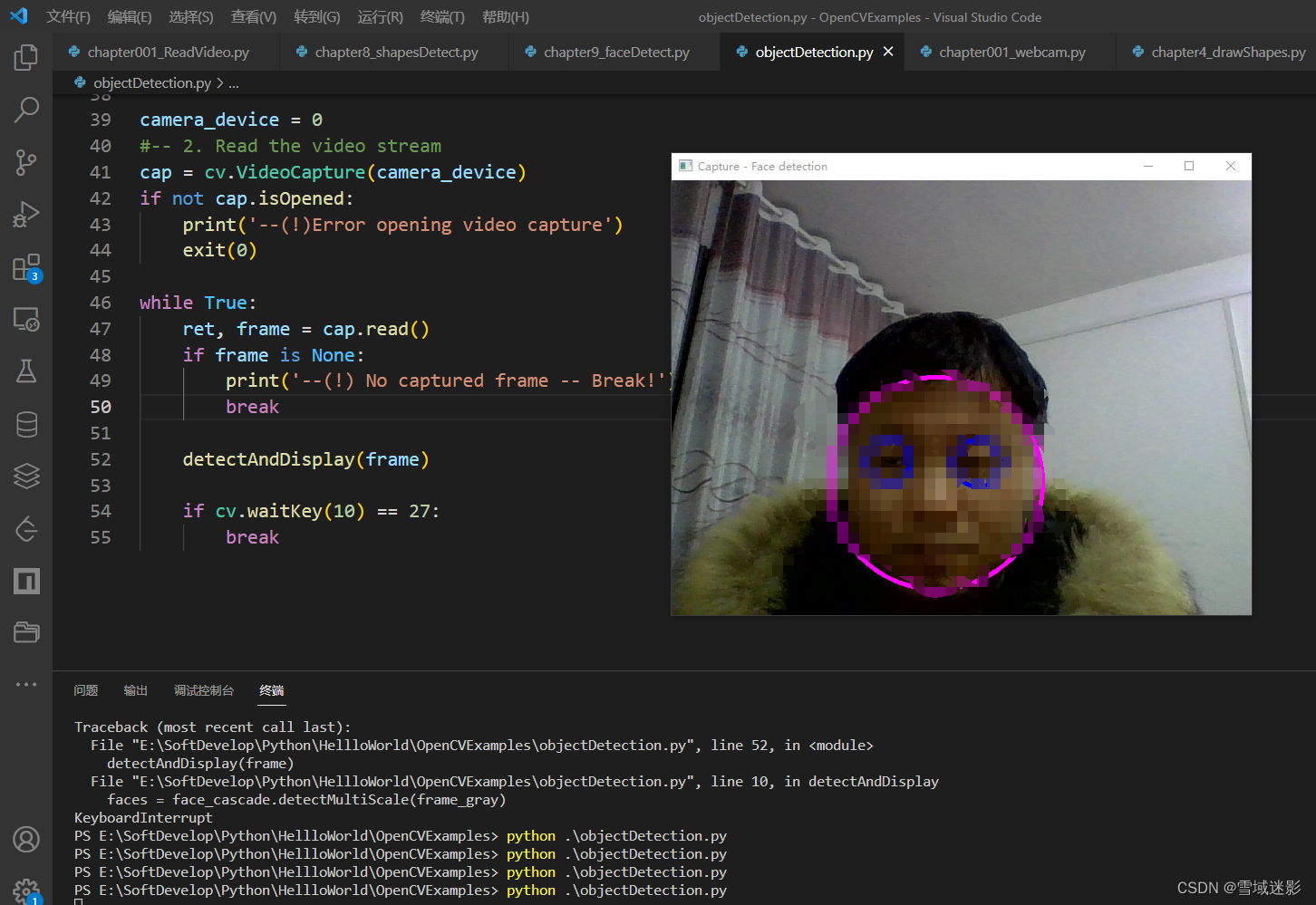

遇到的问题主要是 kali 版本不合适,出现下面问题

解决方法可以参考安装F5-steganography和使用,及解决java环境版本报错问题-CSDN博客

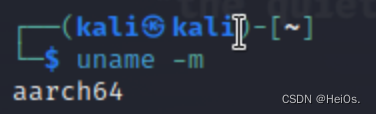

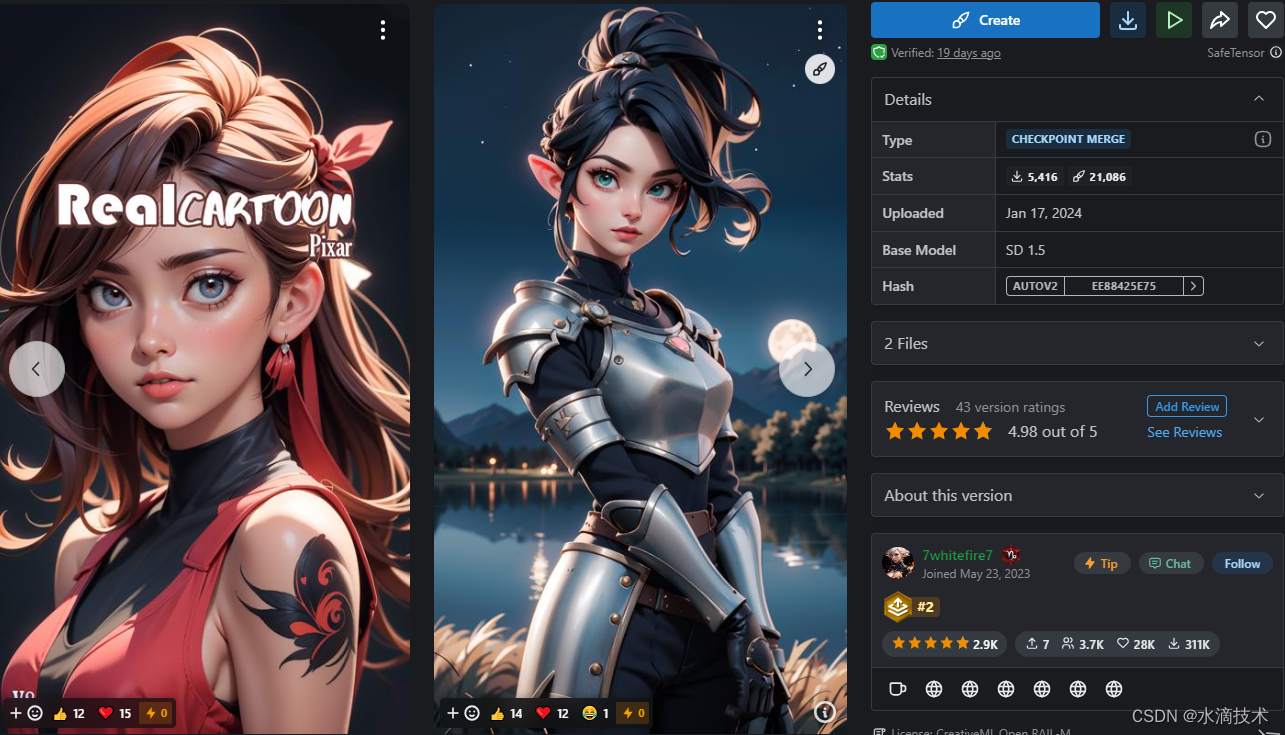

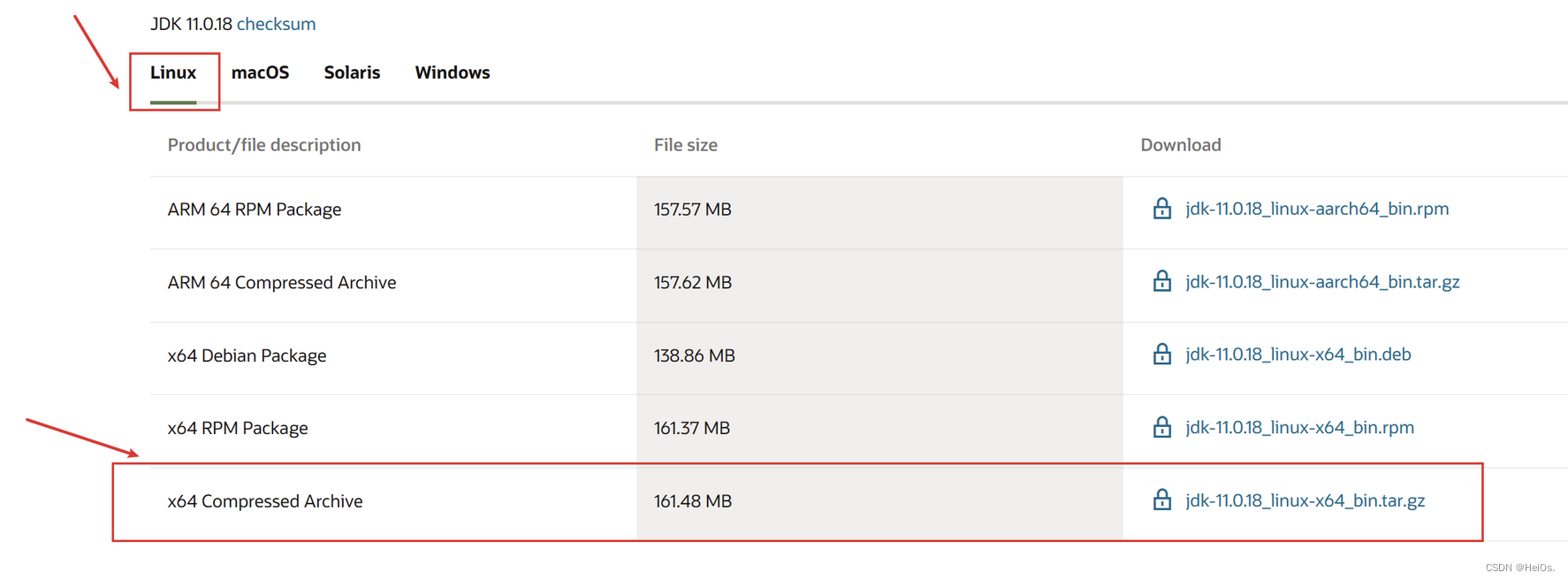

需要强调的是,上述博客存在一个小小的问题,博客中存在这样一张图,不一定选择最下面的安装包,作者可能是 x64 架构(是指 x86_64 架构,也称为 AMD64 或 Intel 64。这是一种 64 位的处理器架构,是 x86 指令集的一个扩展,最初由 AMD 引入。后来,Intel 也采用了这一架构,因此它有时也被称为 x86_64。)而我本人的 kali Linux 是 aarch64 架构(aarch64,也称为 ARM64,是一种基于 ARM 架构的 64 位处理器架构),当时下载了最下面的导致后续各种错误,提醒大家要看清楚再选,我就应该选前两个(第二个更符合上述博客操作流程)

至于如何看架构,可以在命令行执行

uname -m