[root@01 ssh]# cat sshd_config

#######################SSH Base Config##################

#######通过OpenSSH工具入xshell连接默认端口 可以改成其他默认是22

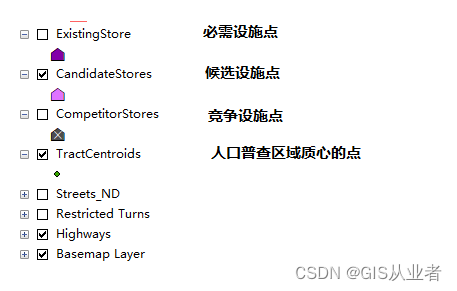

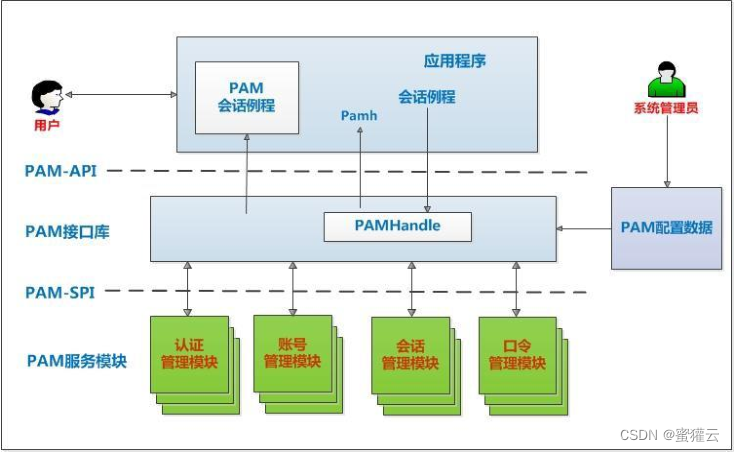

PAM 认证过程

1)使用者执行/usr/bin/passwd程序,并输入密码。

2)passwd开始呼叫PAM模块,PAM模块会搜寻passwd程序的PAM 相关设定文件,这个设定文件一般是在/etc/pam.d/里边的与程序同名的文件 ,即PAM 会搜寻/etc/pam.d/passwd这个设置文件。

3)经由/etc/pam.d/passwd 设定文件的数据,取用PAM 所提供的相关模块来进行验证。

4)将验证结果回传给passwd 这个程序,而passwd 这个程序会根据PAM回传的结果决定下一个动作(重新输入密码或者通过验证)

Port 22

######Authentication Config

######PermitRootLogin可以限定root用户通过ssh的登录方式,如禁止登陆、禁止密码登录、仅允许密钥登陆和开放登陆,以下是对可选项的概括:

######参数类别yes 是否允许ssh登陆 登录方式无限制

######参数类别no 不允许ssh登录(禁止root用户远程登录) 登录方式N/A

PermitRootLogin yes

AddressFamily any 设置协议簇,默认支持IPV4和IPV6

ListenAddress 0.0.0.0 默认监听网卡所有的IP地址

PermitRootLogin yes 是否允许root登陆,默认是允许的,建议设置成no

StrictModes yes 当使用者的host key改变之后,server就不接受其联机

MaxAuthTries 6 最多root尝试6次连接(pam_tally2 -u root -r )

MaxSessions 10 最大允许保持多少个未认证的连接 默认值是 10 到达限制后 ,将不再接受新连接 ,除非先前的连接认证成功或超出 LoginGraceTime 的限制

PrintMotd yes 登陆后是否显示一些默认信息

PrintLastLog yes 显示上次登录的信息

TCPKeepAlive yes ssh server会传keepalive信息给client以此确保两者的联机正常,任何一端死后马上断开

PasswordAuthentication yes 是否允许使用基于密码的认证

PermitEmptyPasswords no 是否允许密码为空的用户远程登录

############可以有效地防止密码被暴力破解 vi /etc/pam.d/sshd

UsePAM yes 启用PAM配置文管理件

####/etc/pam.d/sshd deny 设置普通用户和root用户连续错误登陆的最大次数,超过最大次数,则锁定该用户

####/etc/pam.d/sshd unlock_time 设定普通用户锁定后,多少时间后解锁,单位是秒;

####root_unlock_time 设定root用户锁定后,多少时间后解锁,单位是秒;

#### pam_tally2 -u root 清空指定用户的错误登录次数

####解除锁定方法 pam_tally2 -u root -r